為了突破雙因素驗證(2FA)的防護機制,駭客採用中間人攻擊(AiTM)網釣攻擊套件的情況相當氾濫,最近出現新型態的工具包Tycoon 2FA,在短短半年內,已有駭客採行而濫用超過1千個網域,引起研究人員關注。

值得留意的是,這個套件採用多階段攻擊流程,其產生的釣魚郵件不僅具有URL,也有出現QR Code的情況,這代表行動裝置用戶也可能是對方攻擊的目標。

【攻擊與威脅】

新型態網路釣魚工具包Tycoon 2FA被用於竊取微軟365、Google帳號,並能繞過雙因素驗證

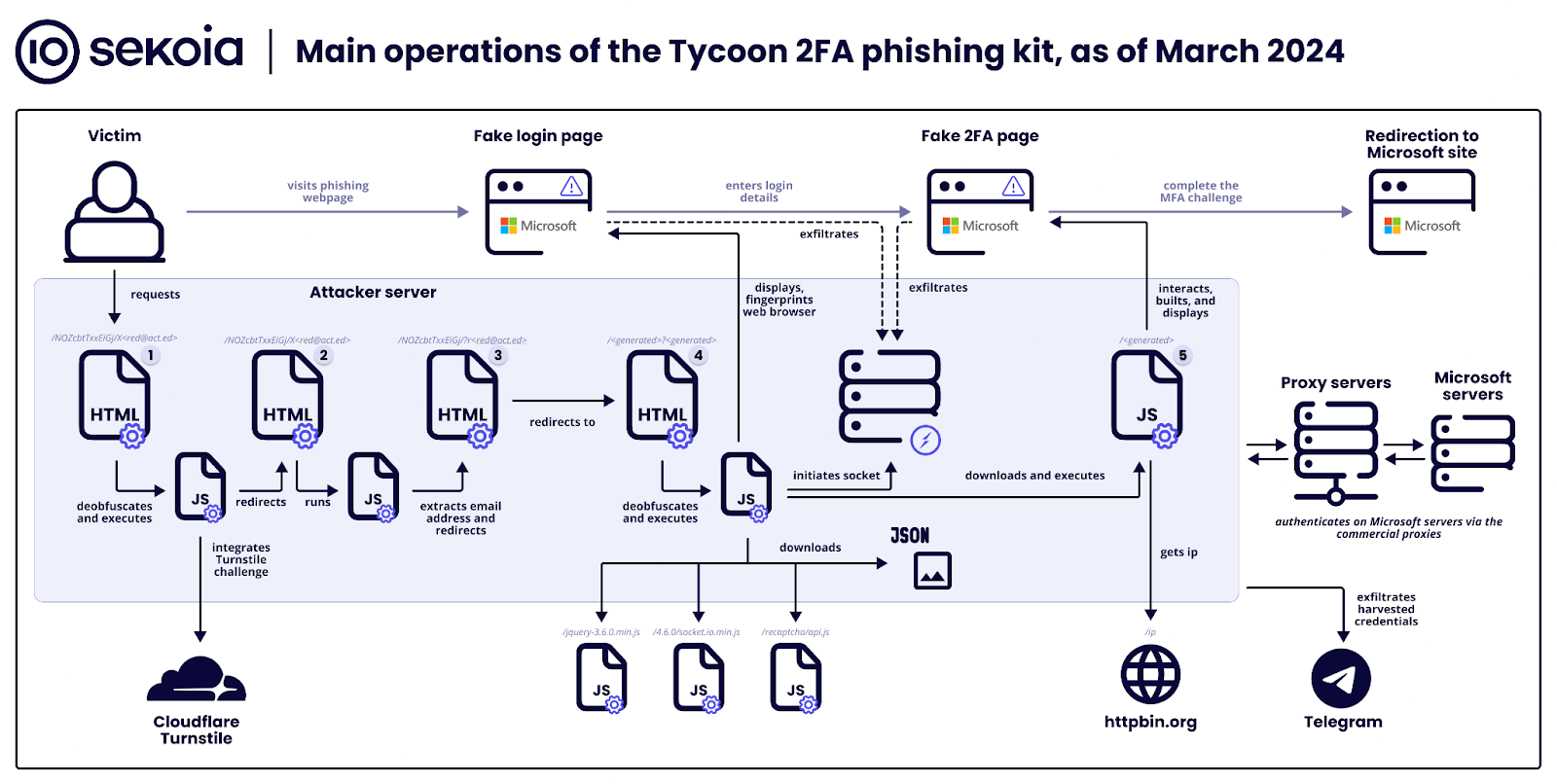

資安業者Sekoia揭露名為Tycoon 2FA的對手中間人攻擊(AiTM)網釣攻擊套件,開發者約從去年8月,以租用的型式(Phishing-as-a-Service,PhaaS)提供買家使用,專門用於竊取微軟365及Google的帳密資料,駭客迄今濫用超過1,200個網域名稱,現在是受到廣泛利用的AiTM網釣攻擊工具之一。

資安業者Sekoia揭露名為Tycoon 2FA的對手中間人攻擊(AiTM)網釣攻擊套件,開發者約從去年8月,以租用的型式(Phishing-as-a-Service,PhaaS)提供買家使用,專門用於竊取微軟365及Google的帳密資料,駭客迄今濫用超過1,200個網域名稱,現在是受到廣泛利用的AiTM網釣攻擊工具之一。

到了今年2月中旬,賣家提供新版Tycoon 2FA,並出現廣泛使用的情況,開發者增強混淆的程度及防範偵測的能力,並改變網路通訊的模式,使其攻擊行動變得更難發現。

研究人員指出,該套件採取多個階段的攻擊流程,駭客先是藉由內含URL或QR Code的釣魚郵件引誘收信人上當,接著透過圖靈驗證系統Cloudflare Turnstile排除機器人,然後將收信人導向冒牌微軟登入網頁及偽造的雙因素驗證流程,過程中駭客收集受害者的電子郵件信箱、密碼,並透過WebSocket外流。

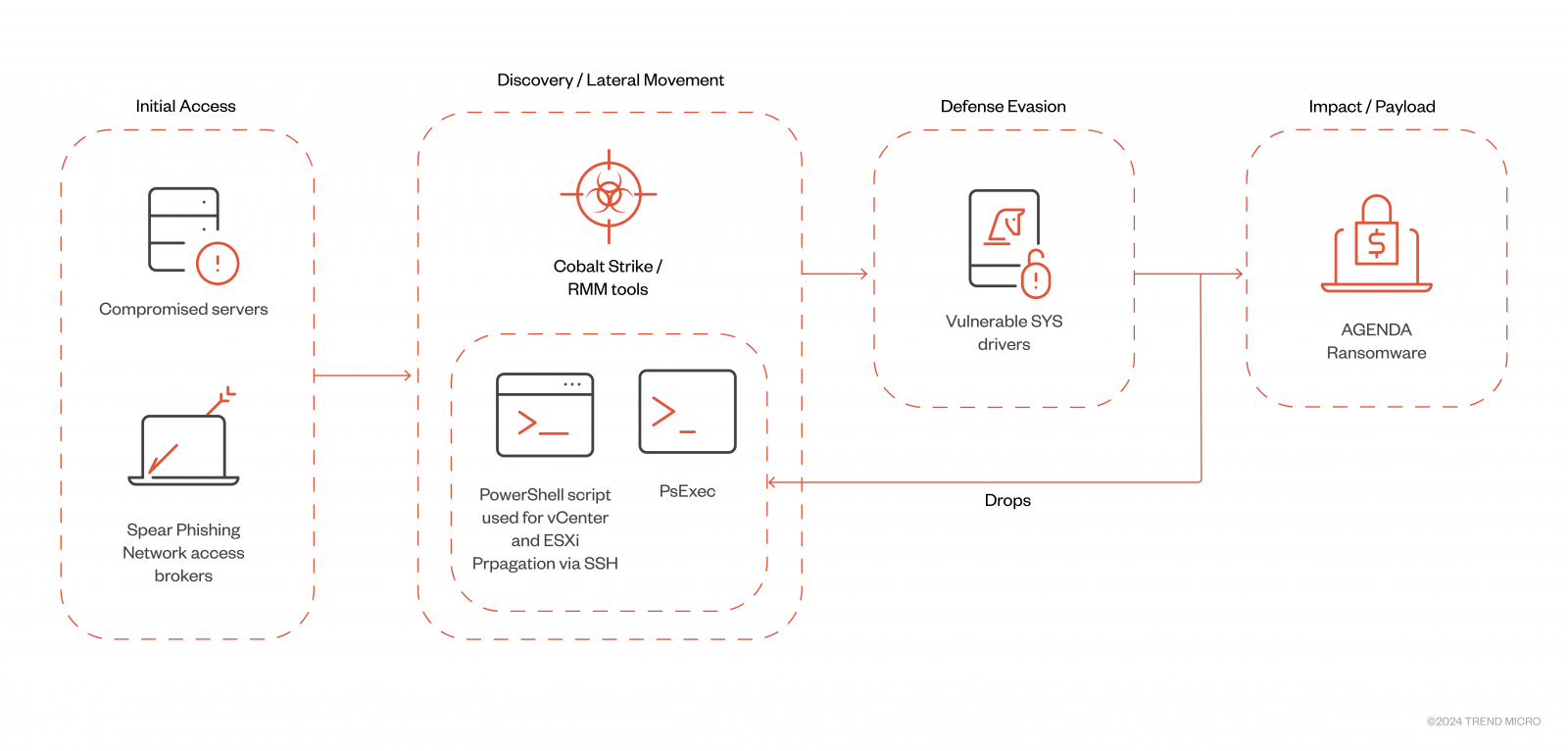

資安業者趨勢科技從去年12月發現勒索軟體Agenda(又名Qilin、Water Galura)的攻擊數量顯著增加,攻擊者濫用遠端管理工具(RMM)及Cobalt Strike來散布勒索軟體,研究人員也看到利用PsExec與SecureShell的情況,此外,對方也利用多種含有漏洞的驅動程式來迴避偵測。

資安業者趨勢科技從去年12月發現勒索軟體Agenda(又名Qilin、Water Galura)的攻擊數量顯著增加,攻擊者濫用遠端管理工具(RMM)及Cobalt Strike來散布勒索軟體,研究人員也看到利用PsExec與SecureShell的情況,此外,對方也利用多種含有漏洞的驅動程式來迴避偵測。

但值得留意的是,攻擊者在成功入侵Windows電腦後,便會利用嵌入勒索軟體檔案的PowerShell指令碼,對VMware ESXi、vCenter進行橫向感染,竄改ESXi主機root密碼,並透過SSH進行檔案傳輸,最終進行檔案加密。

3月26日晚間中華航空在股市公開觀測站發布重大訊息,指出他們發現駭客在暗網販售會員資料,經過調查,與現有會員的資料庫(今年1月更新)不符,研判是與之前發生的個資外洩事故流出的內容(編按:應指2023年1月的資料外洩事故)。而對於未來的因應措施,該公司將於4月2日啟動雙因素驗證,所有會員必須透過手機或電子郵件信箱取得動態密碼(OTP)才能登入系統。

而發這項重大訊息的原因,很可能與聯合新聞網的報導有關。3月24日駭客傳出在暗網上傳華航會員資料,宣稱為更新至今年1月的新資料,內容有110萬筆,包含會員編號(ID)、中文姓名、英文姓名、性別、生日、電子郵件信箱、國籍、手機號碼,對方亦公布100筆個資給買家驗證。

【漏洞與修補】

搭載AMD Zen 2、Zen 3處理器的電腦恐面臨ZenHammer記憶體攻擊風險

存在於動態隨機存取記憶體(DRAM)的設計弱點Rowhammer,最早於2014年出現,該漏洞公布後製造商也開始採取「目標列更新」(Target Row Refresh,TRR)的機制來因應,但現在傳出新架構的電腦也有可能遭受相關攻擊的情況。

蘇黎世聯邦理工學院的研究人員指出,他們成功在搭載AMD Zen 2及Zen 3微架構處理器的電腦上,對DDR4及DDR5記憶體進行Rowhammer攻擊,他們將針對上述處理器電腦的攻擊手法稱為「ZenHammer」,並表示這是首度成功針對DDR5進行Rowhammer攻擊的發現(儘管成功機率僅約十分之一)。

對此,AMD也發布資安公告,表示他們在2月26日獲報此事,將著手進行相關評估,並提供緩解措施。

FortiClient EMS存在危急漏洞,且已被用於攻擊行動

3月12日Fortinet針對端點管理伺服器FortiClient EMS,公告此系統存在危急(Critical)層級的SQL注入漏洞CVE-2023-48788,攻擊者可藉由特製的封包,在未經授權的情況下,執行程式碼或命令,CVSS風險評分為9.8,該公司於21日更新公告內容,指出他們已得知出現攻擊行動,如今這樣的情況也被美國政府證實。

25日美國網路安全暨基礎設施安全局(CISA)將此漏洞加入已被利用漏洞列表(KEV),要求聯邦機構於4月15日前完成修補。

【資安防禦措施】

3月25日美國針對與中國駭客組織APT31有關的武漢曉睿智科技(Wuhan XRZ)進行制裁,並控告7名參與駭客行動的中國人,由於涉嫌入侵電腦及電信詐欺,司法部將凍結他們在美國的資產。

美國政府指出,這些被告針對美國及其他國家的個人與組織,發送超過1萬封惡意電子郵件,一旦收信人開啟郵件,就會曝露自己的地理位置、IP位址,以及網路環境及裝置的資訊,對方就有機會利用這些資訊進一步策畫攻擊行動,破壞收信人網路環境的路由器及其他電子設備。

此外,APT31也被指控在2020年針對美國總統大選的競選工作人員攻擊、滲透5G網路設備供應商、無線網路技術供應商、國防承包商等數十家企業。

3月25日美國網路安全暨基礎設施安全局(CISA)、聯邦調查局(FBI)聯手,發布安全設計警報(Secure by Design Alert),呼籲軟體科技業者在產品出貨前,應該針對程式碼進行審查,找出可能存在的SQL注入(SQL Injection,SQLi)弱點。

這次警報的發布,起因是去年勒索軟體駭客組織Clop利用MFT檔案傳輸系統MOVEit Transfer的漏洞CVE-2023-34362,從事大規模攻擊,而這個漏洞就與SQL注入有關。

【其他新聞】

蘋果發布iOS 17.4.1、macOS Sonoma 14.4.1,修補AV1影音編碼器漏洞

人工智慧框架Ray漏洞遭到鎖定,攻擊者挾持運算能力、竊取機敏資料

4萬臺EOL路由器、IoT裝置被用於架設大型殭屍網路TheMoon

近期資安日報

【3月26日】Google搜尋提供的AI建議竟列出詐騙網站和惡意網站

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-06