iThome

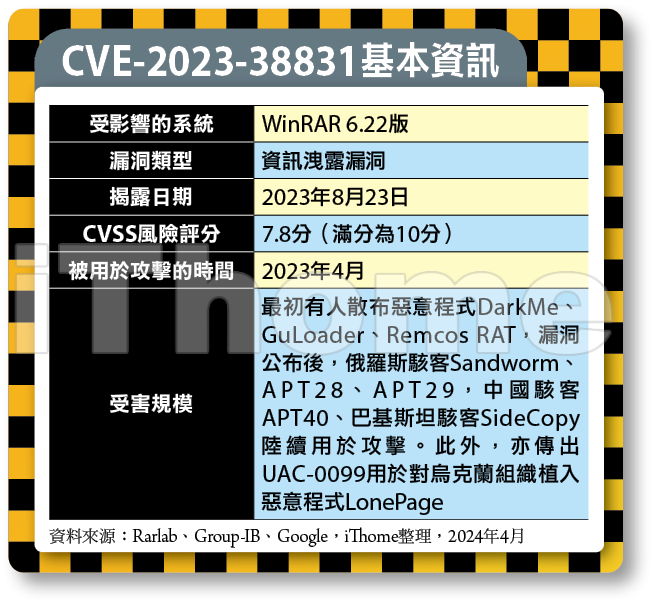

本次上榜漏洞中,有一項非出現在企業的IT應用系統或設備,而是廣泛使用的壓縮軟體WinRAR,這項漏洞就是CVE-2023-38831。

揭露這件事的資安業者是Group-IB,他們在2023年7月初調查惡意軟體DarkMe散布過程當中,發現駭客運用過往未曾揭露的漏洞,這群歹徒在地下論壇號稱,藉由特製的ZIP壓縮檔,能為買家散布指定的惡意程式。經過研究人員的進一步調查,發現駭客在4月就開始利用這項漏洞。

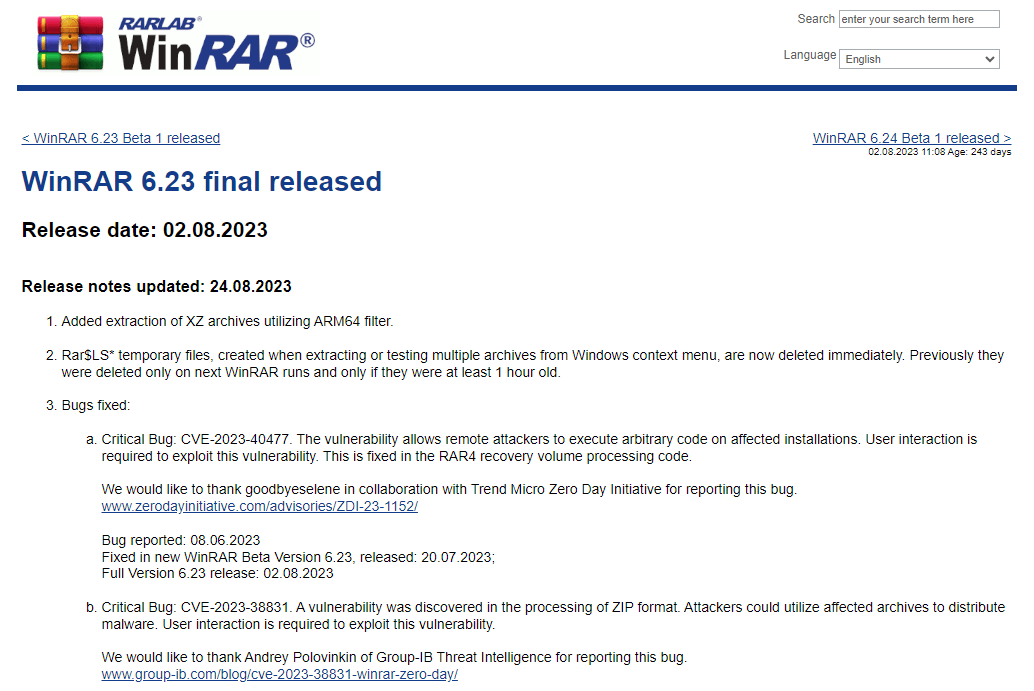

經過驗證,研究人員確認漏洞發生在WinRAR存取ZIP檔的過程,並且通報至此軟體的開發廠商Rarlab,該公司於7月20日發布測試版WinRAR 6.23修補,正式版軟體於8月2日推出,23日Group-IB公布漏洞細節。

究竟這個漏洞造成多大危害,目前仍不得而知,但自2023年8月下旬公布後,與俄羅斯、中國、巴基斯坦有關的多個國家級駭客組織,皆傳出將其用於發動網路釣魚攻擊行動的情況。

根據iThome的2023年資安新聞報導,總共有多達11篇文章與這項漏洞有關,數量僅次於MOVEit Transfer漏洞CVE-2023-34362。

雖然這項漏洞僅被列為高風險層級,CVSS風險評分為7.8,但考量到WinRAR在全球有超過5億用戶,加上該漏洞又相當容易利用,雪上加霜的是,WinRAR本身並未內建自動更新機制,如果使用者未留意軟體改版資訊,很有可能因為持續使用存在漏洞的舊版軟體,而在不知不覺之間,成為駭客寄生攻擊(LOLBin)利用對象,因此,我們將其列為年度第3大漏洞。

漏洞發現源於駭客作案工具的地下交易

這項漏洞之所以發現,源於研究人員在監控駭客論壇時,看到出售未知漏洞利用工具的情況。

資安業者Group-IB在調查惡意軟體DarkMe的過程當中,發現駭客自今年4月開始,製作惡意的ZIP、RAR壓縮檔,並在網路犯罪交易論壇上兜售。

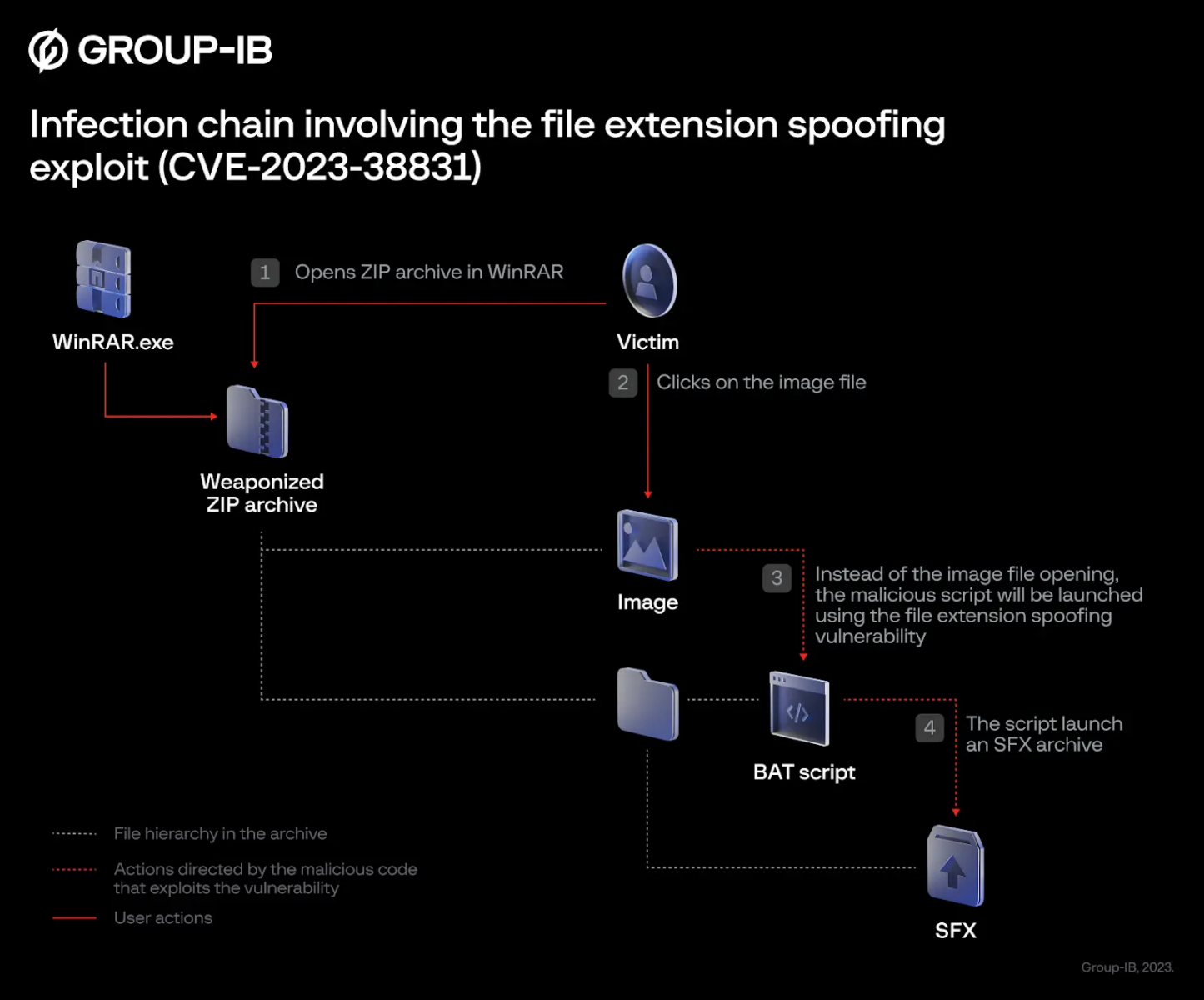

這些壓縮檔內有看似無害的JPG圖檔,或PDF、TXT文檔,一旦有人以WinRAR開啟,攻擊者會藉由CVE-2023-38831執行指令碼,於電腦部署惡意軟體DarkMe、GuLoader,以及Remcos RAT。

研究人員看到駭客利用上述手法,在加密貨幣論壇、股票交易論壇發動攻擊,聲稱分享投資策略,至少8個論壇出現相關討論,130個投資人的電腦遭惡意程式感染,但實際受害人數與損失金額不明。

資安業者Group-IB指出,攻擊者製作能利用CVE-2023-38831的ZIP壓縮檔,一旦使用者透過WinRAR開啟,並直接開啟壓縮檔裡的圖檔就有可能中招,電腦會觸發漏洞,執行惡意指令碼。(圖片來源/Group-IB)

國家級駭客組織加入漏洞利用行列

事隔2個月,開始有研究人員發現,國家級駭客也將這項漏洞納入攻擊流程。

資安業者DuskRise指出,俄羅斯駭客駭客假借提供入侵指標的相關資料為誘餌,利用這項漏洞發動攻擊。

接著,Google旗下的威脅情報小組(TAG)揭露更多發現,因為他們偵測到俄羅斯駭客組織Sandworm、APT28,以及中國駭客組織APT40的攻擊行動。

Sandworm於9月初假借烏克蘭無人機軍事訓練招生的名義寄送釣魚郵件,散布竊資軟體Rhadamanthys,收集瀏覽器帳密及連線階段資訊;APT28則是針對烏克蘭政府官員下手,假冒智庫發送釣魚信,攻擊該國能源基礎設施,引誘下載惡意壓縮檔,於受害電腦植入PowerShell指令碼Ironjaw;而對於APT40的漏洞攻擊行動,該組織針對巴布亞紐幾內亞的民眾散布釣魚郵件,信件內容包含Dropbox下載連結,若依裡面的指示開啟網址,會取得含有上述漏洞的ZIP壓縮檔,有可能導致電腦被感染後門程式Boxrat。

資安業者Seqrite揭露巴基斯坦駭客組織SideCopy的攻擊行動,這些駭客鎖定印度,積極利用CVE-2023-38831,散布AllaKore RAT、DRat等惡意軟體。

後來,烏克蘭也對俄羅斯駭客APT29的攻擊行動提出警告,指出在11月的攻擊行動裡,對方統合原本手法及新技術,濫用應用程式交付平臺Ngrok提供的免費靜態網域功能,架設C2伺服器,然後他們也在惡意壓縮檔運用WinRAR漏洞。

微軟、IBM不約而同在12月初,針對APT28的攻擊行動提出警告。

微軟指出,對方鎖定美國、歐洲、中東的政府機關、運輸業,以及非政府組織,企圖用多種資安漏洞發動攻擊,存取Exchange伺服器上的電子郵件信箱帳號,其中一個被利用的漏洞就是CVE-2023-38831。

IBM威脅情報團隊X-Force表示,APT28使用以巴衝突作為誘餌,假借國際組織名義對13個國家從事網釣攻擊,其中有部分駭客利用了這項漏洞。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09