資安業者SafeBreach揭露名為MagicDot的漏洞,這個資安問題與DOS、NT之間的檔案路徑參數轉換有關。當使用者在Windows電腦執行帶有路徑參數的函數,作業系統會將老舊系統DOS的盪檔案路徑描述轉換成Windows NT的路徑描述,但在轉換過程存在弱點,起因是該功能會移除所有路徑元素結尾的句號(.),以及在結尾的空白而造成。

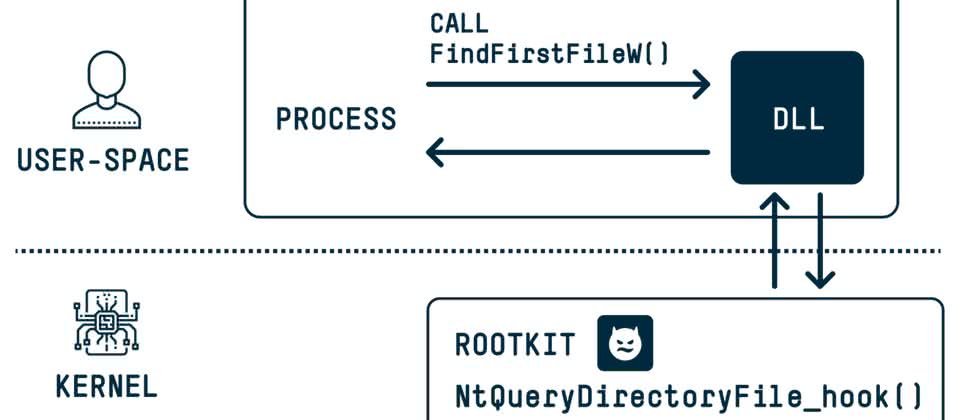

上述的路徑轉換工作,大部分都會在Windows的使用者空間API完成,而研究人員利用MagicDot,發現了數個漏洞。

其中1個是遠端程式碼執行(RCE)漏洞CVE-2023-36396,攻擊者可製作惡意壓縮檔,並對遠端電腦進行解壓縮,就有機會導致程式碼執行,CVSS風險評為7.8分。

另外2個是權限提升(EoP)漏洞,其中一個被登記為CVE-2023-32054,攻擊者可操縱磁碟區陰影複製(Shadow Copy)服務備份檔案的復原過程,從而在不需具備相關權限的情況下寫入檔案,CVSS風險評為7.3分。

而尚未登記CVE編號的漏洞,則是攻擊者能藉此得到刪除檔案所需權限,攻擊者不需事先取得相關權限。前面提及已登記CVE編號的漏洞,微軟於去年11月完成修補。

值得留意的是,MagicDot的發現,不只讓研究人員認知到上述漏洞的存在,他認為還具備類似rootkit的能力,使得攻擊者在無需取得特殊權限的情況下,就有辦法隱藏檔案及處理程序、影響電腦對於預先讀取的檔案分析、讓工作管理員或Process Explorer將惡意程式識別為由微軟推出的程式等。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10