針對思科防火牆而來的攻擊行動近期不斷傳出,先是一個月前有人鎖定提供遠端存取VPN服務(RAVPN)的防火牆設備下手,進行密碼潑灑攻擊,現在傳出有國家級駭客從去年12月開始,對其進行零時差漏洞攻擊。

值得留意的是,這些駭客在攻擊行動半年前就找到這些漏洞,而思科在攻擊發生後的3個月才進行修補,受害情況有待研究人員進一步調查。

【攻擊與威脅】

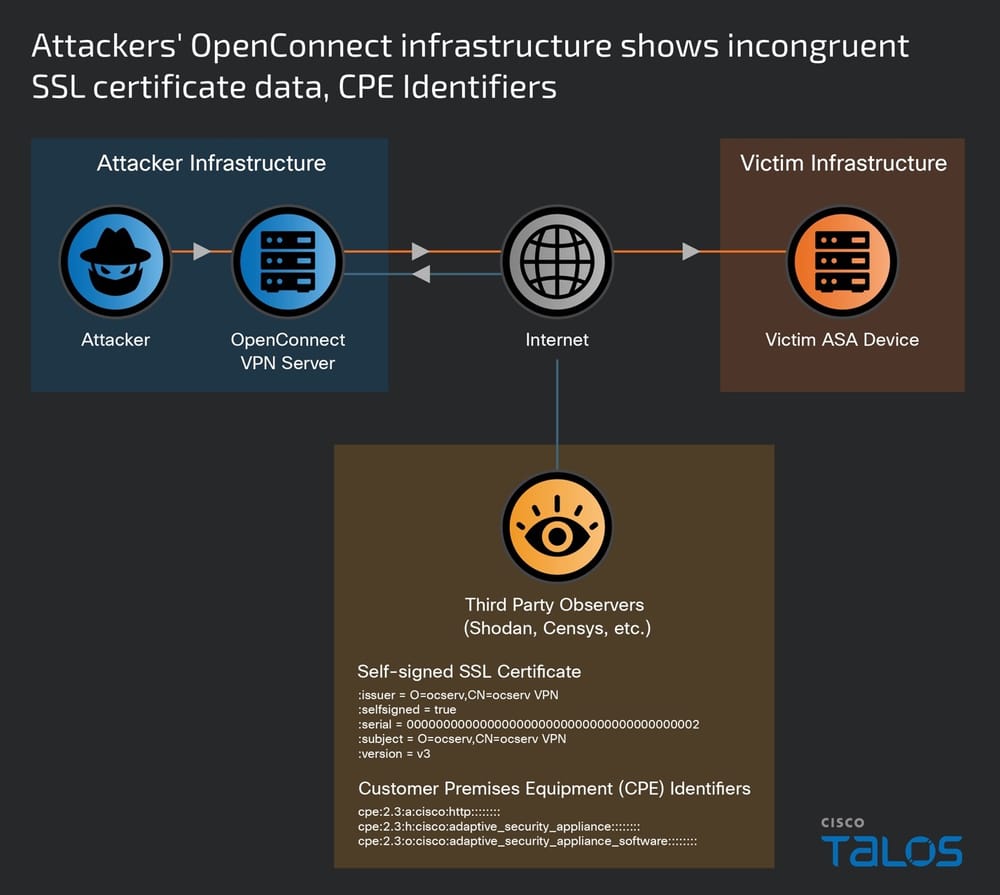

4月24日思科旗下的威脅情報團隊Talos針對國家級駭客UAT4356(亦稱Storm-1849)的攻擊行動ArcaneDoor提出警告,指出對方鎖定該公司旗下的ASA及FTD防火牆零時差漏洞CVE-2024-20353、CVE-2024-20359而來,於受害組織部署後門程式Line Dancer、Line Runner。

對於這起攻擊事故的發現,Talos表示,今年初有客戶通報ASA裝置出現可疑活動,經調查對方從去年7月就開始進行漏洞利用嘗試,同年11月建立攻擊基礎設施,大部分攻擊在12月至今年1月出現。對此,思科已發布修補程式,並呼籲用戶儘速套用。

針對這起零時差漏洞攻擊,加拿大網路安全中心也提出警告,他們在與英國、澳洲網路安全中心聯手,調查與政府機關採用的VPN服務有關的惡意活動時察覺此事。他們發現,過程中駭客藉由WebVPN的連線階段,進行未經授權存取。

惡意軟體SSLoad攻擊亞洲、歐洲、美洲組織,攻擊者利用Cobalt Strike、ScreenConnect控制受害電腦

資安業者Securonix揭露名為Frozen#Shadow的攻擊行動,攻擊者利用名為SSLoad的惡意程式,以及滲透測試工具Cobalt Strike、遠端管理工具ScreenConnect,目的是秘密滲透受害組織的網路環境,並收集機敏資訊。

而對於攻擊者的目標,研究人員指出駭客透過網釣郵件對亞洲、歐洲、美洲的組織下手,這些電子郵件內含URL,一旦收信人點選就會下載JavaScript檔案out_czlrh.js,執行該檔案就有可能觸發感染鏈,攻擊者藉由SSLoad惡意酬載收集受害主機資訊,接著,對方利用Cobalt Strike進行偵察工作,然後下載、部署ScreenConnect,從而讓攻擊者遠端存取受害電腦。

北韓駭客Kimsuky鎖定防毒軟體發動供應鏈攻擊,透過惡意程式GuptiMiner部署後門程式、挖礦軟體

防毒業者Avast揭露北韓駭客Kimsuky的軟體供應鏈攻擊,對方挾持防毒軟體eScan的更新管道,透過中間人攻擊(MitM),對發出更新請求的電腦派送惡意程式GuptiMiner,目標是在大型企業的網路環境部署後門程式,以及挖礦軟體XMRig。

而針對前述提及的GuptiMiner,研究人員指出是相當複雜的惡意程式,其中一種功能是向攻擊者的伺服器發出DNS請求,並從看似無害的圖檔取得惡意酬載,然後透過側載的方式執行;此外,該惡意程式還能讓攻擊者假借受信任的憑證機構,為惡意酬載簽章。

對此,研究人員向eScan及印度電腦緊急應變小組(CERT-In)通報此事,eScan於去年7月31日修補軟體更新機制的缺陷。

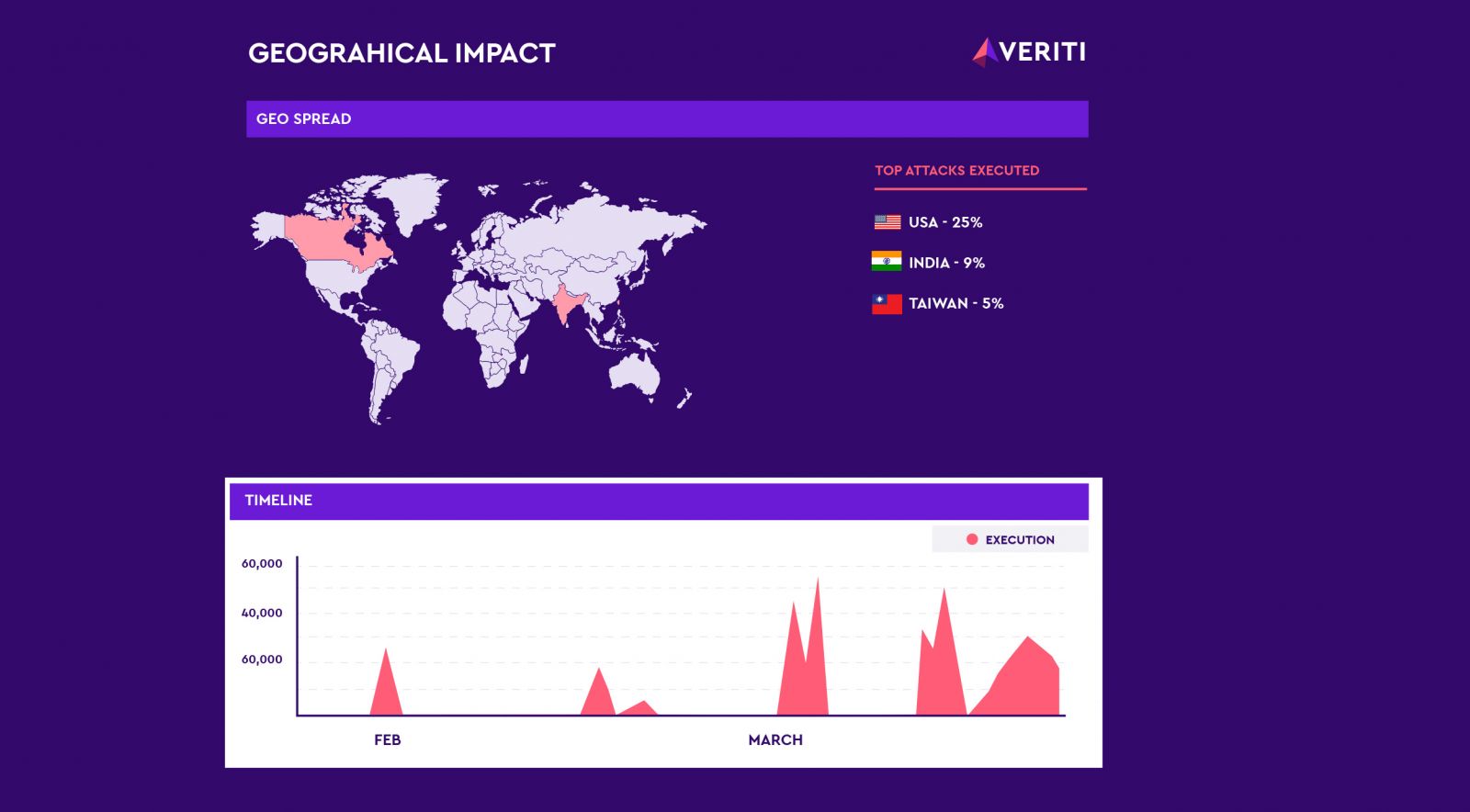

駭客組織Androxgh0st入侵全球逾600臺伺服器,臺灣、美國、印度是主要目標

資安業者Veriti指出,他們近期偵測到駭客組織Androxgh0st攻擊行動升溫,對方在存在已知漏洞的網頁伺服器部署Web Shell,最終目的是打算植入勒索軟體Adhublika,全球受害數量前三大的國家依序是美國、印度、臺灣,分別占25%、9%、5%。

資安業者Veriti指出,他們近期偵測到駭客組織Androxgh0st攻擊行動升溫,對方在存在已知漏洞的網頁伺服器部署Web Shell,最終目的是打算植入勒索軟體Adhublika,全球受害數量前三大的國家依序是美國、印度、臺灣,分別占25%、9%、5%。

而對於這些駭客的攻擊手法,研究人員表示,對方主要透過已知漏洞而能在伺服器上部署Web Shell,其中最值得留意的兩個漏洞是網頁應用程式框架Laravel的RCE漏洞CVE-2021-3129,以及遠端管理軟體ScreenConnect身分驗證漏洞CVE-2024-1709(CVSS風險評分為9.8、10),因為,他們利用這類漏洞得到遠端控制的能力。

其他攻擊與威脅

◆針對XZ Utils供應鏈攻擊事故,研究人員揭露更多社交工程攻擊的細節

【漏洞與修補】

開發者為了能讓中文輸入法應用程式能預測使用者接下來可能會輸入的文字,往往透過雲端提供相關功能,但若是沒有充分的保護措施,這種輸入法很有可能被攻擊者當作監控軟體,或是另類的「鍵盤側錄工具」。

對此,加拿大公民實驗室(Citizen Lab)對於中國市面上常見的拼音輸入法著手進行調查,他們針對9家供應商的Windows、iOS、安卓版輸入法程式進行檢測,結果發現,除華為以外的供應商,他們提供的輸入法軟體都存在漏洞,而能被攻擊者得知用戶輸入的內容。

研究人員估計,約有近10億使用者會受到上述輸入法的弱點影響。因為,光是搜狗、百度、科大訊飛(iFlytek)的輸入法,在中國第三方輸入法市占就超過95%,約有10億人使用。

Palo Alto Networks旗下的EDR系統存在漏洞,研究人員找到能對該資安系統進行竄改、控制受害電腦的方法

為防範防毒軟體難以因應的潛在威脅,不少資安業者推出端點防護與回應(EDR)系統,讓企業組織能夠找出長期埋伏的威脅,然而,這類系統的端點代理程式(Agent)也往往以最高權限運作,一旦出現弱點,攻擊者不僅能讓這類系統停止作用,甚至可以反過來用於攻擊。

資安業者SafeBreach指出,他們針對Palo Alto Networks旗下的Cortex XDR解決方案進行調查,結果發現,該系統的Windows版代理程式仰賴一系列的政策規則,以及純文字的Lua與Python組態檔案來運作,一旦將其竄改,就有機會進行干擾。

針對本次揭露的漏洞,研究人員10個月前進行通報,Palo Alto透過自動更新予以修補。

其他漏洞與修補

◆西門子針對旗下工業控制系統提出警告,恐曝露Palo Alto Networks防火牆危急漏洞風險

◆網路效能監控工具Flowmon存在危急漏洞,恐被用於執行系統層級命令

◆Google針對Chrome 124發布更新,修補危急漏洞CVE-2024-4058

近期資安日報

【4月24日】北韓雲端伺服器傳出組態不當,曝露間接承攬美國多家影音平臺外包動畫製作的情況

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10