為了進一步強化高權限者的身分與存取安全,部分企業導入特權存取管理(PAM)解決方案,然而,這類系統必須更嚴謹地進行開發與設計,否則一旦存在資安漏洞,可能因為「雞蛋都放在同一個籃子」,形成意料之外的重大風險。

最近就發生一起這樣的事故,以PAM著稱的資安廠商Delinea,在4月12日(週五)該公司網站的服務狀態頁面當中,突然宣告他們正在調查一起資安事故,而在當天事故公告頁面提到,這起事故影響的服務已經完成相關的處理,工作團隊部署修正機制,所有系統恢復正常運作,先前連至端點的流量也從阻擋改為開放。

同一天,他們在自家技術支援網站發布用戶處理指引,編號為KB-010572,描述影響的產品為Secret Server Cloud、Secret Server On-Premises,以及所面臨的問題與矯正的方法。

問題出在SOAP的網站API處理

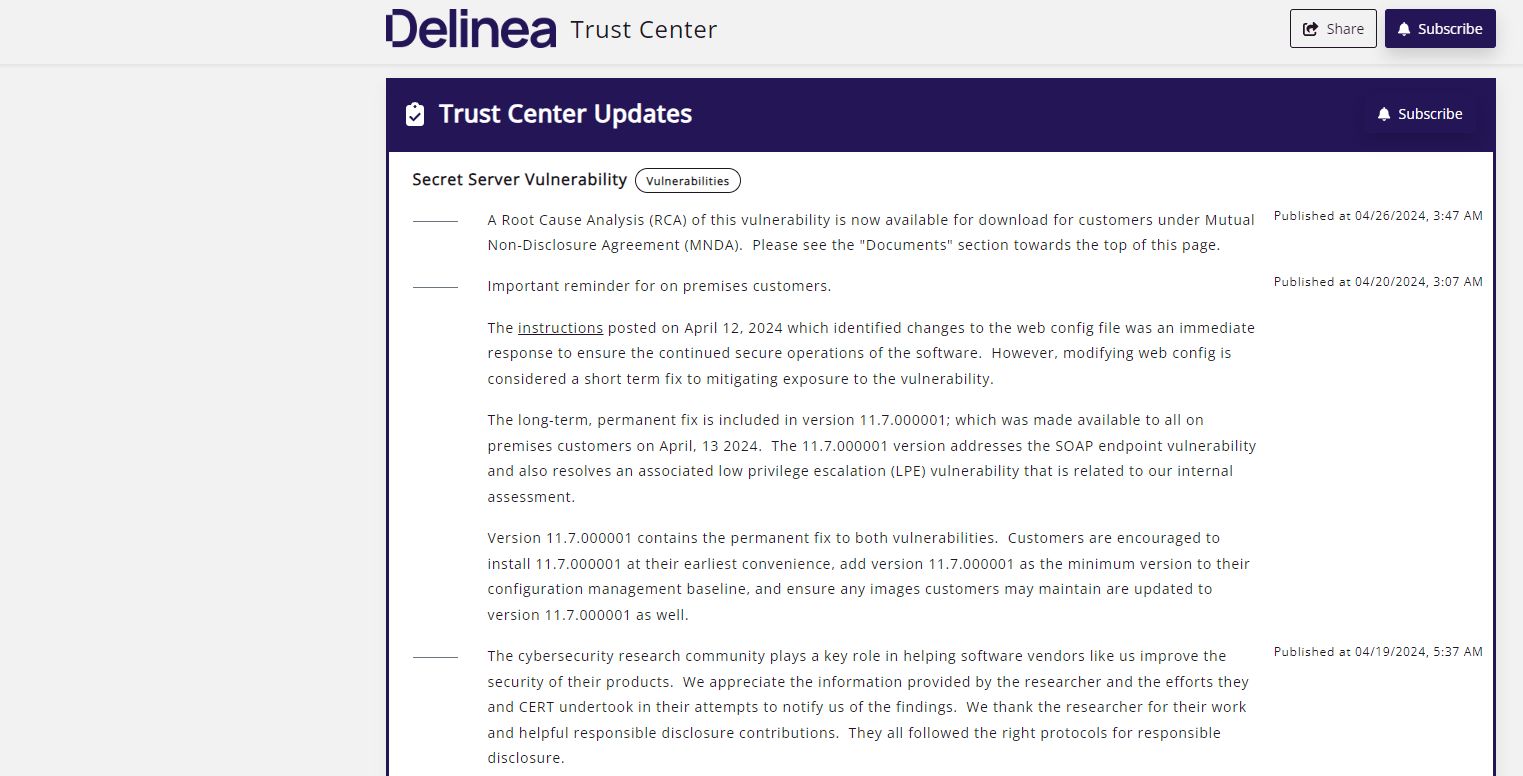

隔天(13日)他們在自家網站的信任中心網頁發布公告,表示發現旗下PAM產品Secret Server的SOAP API有漏洞,攻擊者可藉此跳過身分認證,初步處理對策是限制所有SOAP端點、使其無法存取所有區域,以避免暴露,此項阻擋機制將持續到Deliena能夠修補漏洞為止。SOAP全名為簡單物件存取控制(Simple Object Access Protocol),是較早期曾被廣泛使用的Web services通訊技術標準。至於Secret Server的REST API,則不會受此漏洞影響。

14日Delinea正式發布Secret Server On-Premises的更新(11.7.000001),目的是解決SOAP API的重大漏洞,也連帶修補了相關的權限提升漏洞(LPE)。關於存在此產品先前版本的相同漏洞,修補機制會在測試完成之後釋出,該公司工程與資安團隊也進行調查,檢查是否有租戶資料外洩,當時他們並未發現有這樣的狀況,也沒有嘗試濫用這個漏洞的行為。

此漏洞之所以發現,根據資安新聞媒體Help Net Security的報導,有兩大功臣。一位是先找到問題的資安研究員Johnny Yu(straight_blast),並於2月中向該公司通報,但因為不是他們的付費客戶或組織而沒受理,於是他找上美國電腦網路危機處理暨協調中心(CERT)協調,直到4月12日Delinea才發布公告承認此事;另一位是資安研究員Kevin Beaumont,是他在4月12日發現Delinea Secret Server Cloud因資安事故而停擺至少5個小時的狀態,也在該公司網站看到他們發布公告,並確認此事與straight_blast發現的漏洞有關。

到了4月29日,資安組織MITRE也為此發布正式漏洞編號為CVE-2024-33891,CVSS風險評估為8.8分,屬於高度嚴重等級的資安漏洞,而現在Delinea在KB-01057這份處理公告中,也明確列出需升級到11.5.000003、11.6.000026、11.7.000001這三個版本,可修補這個漏洞。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10