微軟

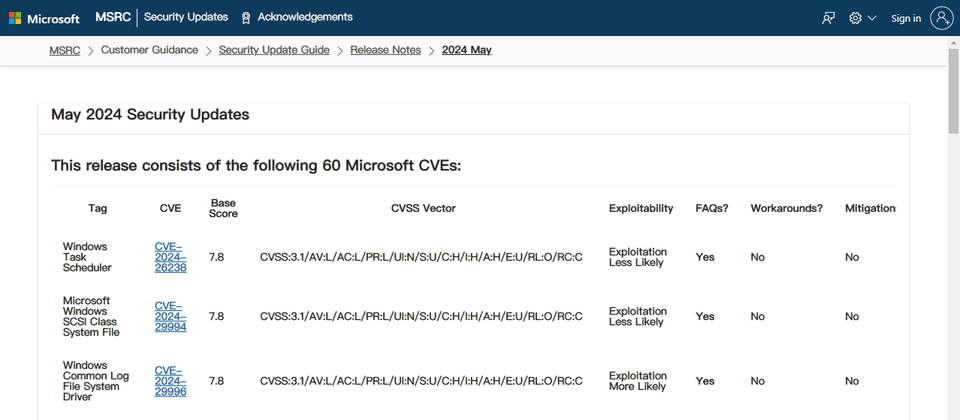

5月14日微軟發布本月份例行更新(Patch Tuesday),總共修補60個漏洞,包含17個權限提升漏洞、2個安全功能繞過漏洞、27個遠端程式碼執行(RCE)漏洞、7個資訊洩露漏洞、3個阻斷服務(DoS)漏洞,以及4個可被用於欺騙的漏洞。

這些漏洞當中,最受到關注的是3個零時差漏洞,根據CVSS風險評分的高低,依序是:MSHTML平臺安全功能繞過漏洞CVE-2024-30040、桌面視窗管理員(DWM)核心程式庫權限提升漏洞CVE-2024-30051,以及Visual Studio阻斷服務漏洞CVE-2024-30046。

其中,CVE-2024-30040、CVE-2024-30051已被攻擊者積極用於攻擊行動,美國網路安全暨基礎設施安全局(CISA)同日將其列入已被利用的漏洞名冊(KEV),要求聯邦機構在6月4日前完成修補。而CVE-2024-30046的部分,則是在微軟發布資安公告之前,就被公開揭露。

本次公布的零時差漏洞裡,最受到研究人員關注的是CVE-2024-30051,若是攻擊者成功觸發漏洞,就有機會得到SYSTEM權限,CVSS風險評分為7.8。通報漏洞的資安業者卡巴斯基表示,他們看到有多組人馬用於攻擊行動,目的是要散布包含QBot在內的多款惡意程式。Google、中國資安業者安恒信息(DBAPPSecurity)也向微軟通報漏洞,並指出他們看到相關攻擊行動。

另一個也被用於攻擊行動的CVE-2024-30040能繞過Microsoft 365及Office的物件連結與嵌入(OLE)防護機制,攻擊者一旦成功利用,可藉由引誘使用者下載、開啟惡意檔案,而有機會獲得相關權限並執行任意程式碼,CVSS風險評為8.8分。

至於CVE-2024-30046,微軟在公告中指出,攻擊者若要利用該漏洞,需要進行高度複雜的攻擊,他們指出攻擊者需要透過發送持續性或間歇性的資料,耗費時間反覆嘗試利用,在贏得競爭條件的情況下才有機會成功利用,CVSS風險評分為5.9,該公司為Visual Studio 2022提供修補程式。

值得留意的是,由於大部分的資料傳輸都是連續或間歇性進行,且微軟並未公布其他細節,僅透露他們發布公告前漏洞就被揭露,因此實際帶來的影響程度有待觀察。

附帶一提的是,Zero Day Initiative(ZDI)與Rapid7皆提出呼籲,應特別留意本次公布的SharePoint Server漏洞。

ZDI針對他們通報的資訊洩漏漏洞CVE-2024-30043提出警告,此為SharePoint Server 2019的XML外部實體注入(XXE)漏洞,雖然CVSS風險評分僅有6.5,但通過身分驗證的攻擊者有機會利用SharePoint Farm服務帳號的高權限,存取本機檔案,還有可能進行NLTM轉發(NTLM Relay)攻擊,或是發動伺服器請求偽造(SSRF)攻擊。

Rapid7則是針對微軟列為重大等級的RCE漏洞CVE-2024-30044提出警告,因為該漏洞極有可能遭利用,因為攻擊複雜度低、可透過網路發動攻勢,而且相關元件需要的執行權限低。微軟也在資安公告中指出,這項漏洞接下來被利用的可能性很高。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-10

2026-02-09

2026-02-10

2026-02-13