為了埋藏行蹤,駭客藉由代理伺服器服務(Residential Proxy)從事攻擊行動的情況日益頻繁,最近有研究人員針對這種現象提出警告。

資安業者Mandiant揭露名為Operational Relay Box networks(下稱ORB網路)代理伺服器服務,並指出中國APT駭客利用這種服務從事網路間諜活動的情況越來越常見。這種網路組成的方式很類似殭屍網路,主要由虛擬專用伺服器(VPS),以及存在弱點的物聯網(IoT)裝置、路由器組成,而且,這些設備通常生命週期已結束(EOL),或是不再受到製造商支援。

這種網路通常會租用VPS節點,並結合專門滲透路由器的惡意軟體而來,使其能增加綁架設備的數量,從而擴大網路流量轉送(Relaying Traffic)的規模。

駭客利用這種網狀網路從事間諜活動,可以混淆受害裝置與C2基礎設施的流量,並利用零時差漏洞攻擊網路邊界裝置。

研究人員指出,已有許多資安業者警告這種網路濫用的情況,但值得留意的是,眾多中國駭客已在網路間諜活動廣泛利用ORB網路,產生重大影響。

首先,是這種網路打破過往駭客自行打造攻擊基礎設施的概念,通常由中國境內的獨立企業組織、承包商、網路管理員經營,而非單一駭客組織控制。

再者,則是ORB網路的基礎設施壽命週期很短,研究人員看到與ORB節點有關的IP位址壽命最短只有31天,而對於中國承包這種網路服務的業者來說,他們甚至有辦法每個月就輪替一定比例的基礎設施。

而過往防禦方確認攻擊來源的指標,其中一種就是根據駭客基礎設施的IP位址,來做為判斷攻擊者身分的依據。然而,在中國駭客大肆利用ORB網路的情況下,無法依賴這項依據判斷攻擊來源,而且,與攻擊設施特徵有關的入侵指標(IoC),也難以識別駭客的行動。

研究人員針對其中2個中國駭客用於間諜攻擊行動的ORB網路,公布相關細節。

其中一個是名為ORB3(或稱SpaceHop)的ORB網路,包括APT5、APT15在內的中國駭客組織將其用於偵察行動,或是從事漏洞利用攻擊。該網路曾在2022年12月用於CVE-2022-27518漏洞攻擊,此漏洞存在於Citrix NetScaler ADC及Gateway設備,CVSS風險評分達9.8,而攻擊者的身分就是APT5。

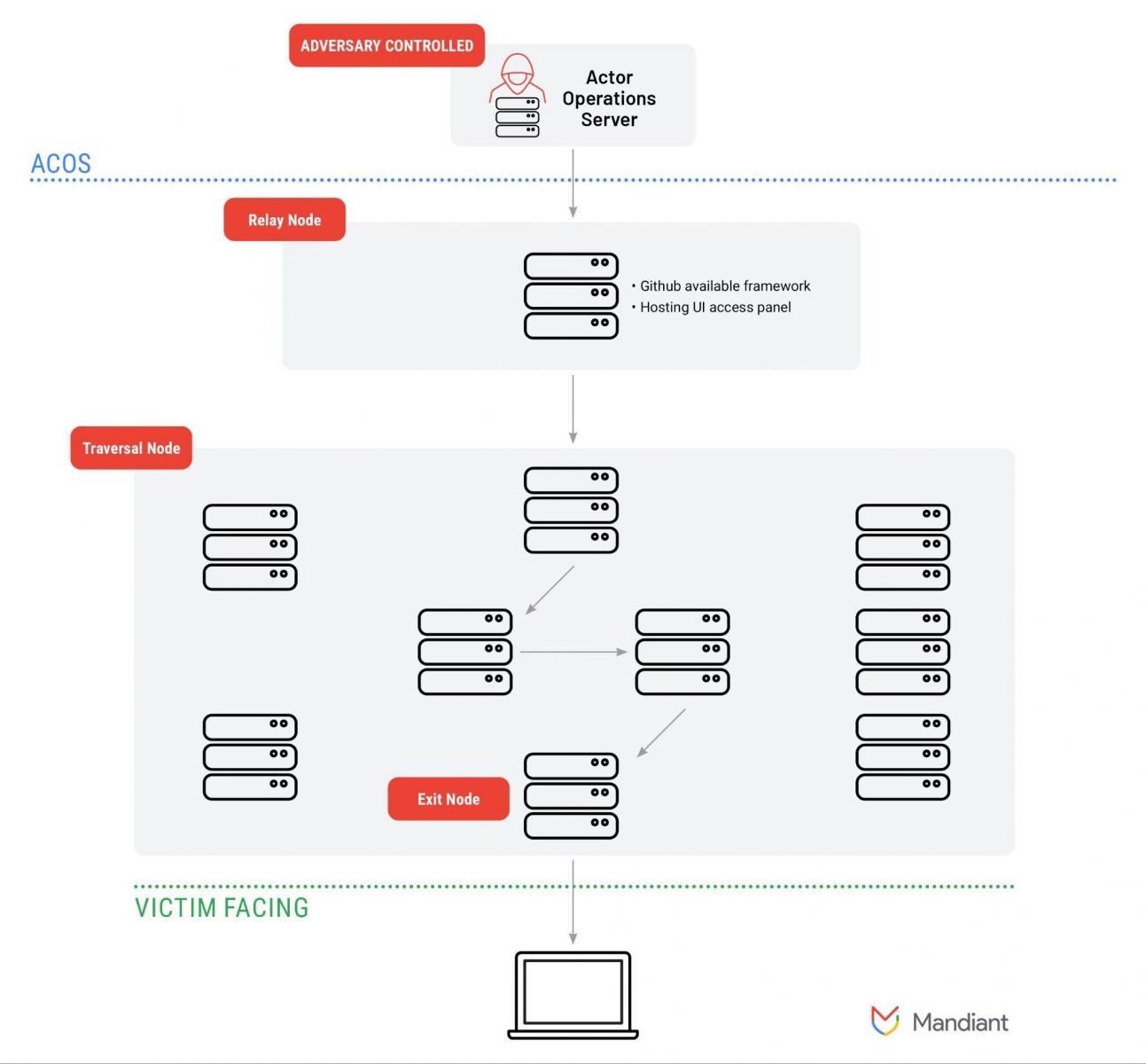

該網路使用雲端供應商位於中國及香港的環境,架設中繼伺服器(Relay server),並透過開源C2框架管理下游節點。

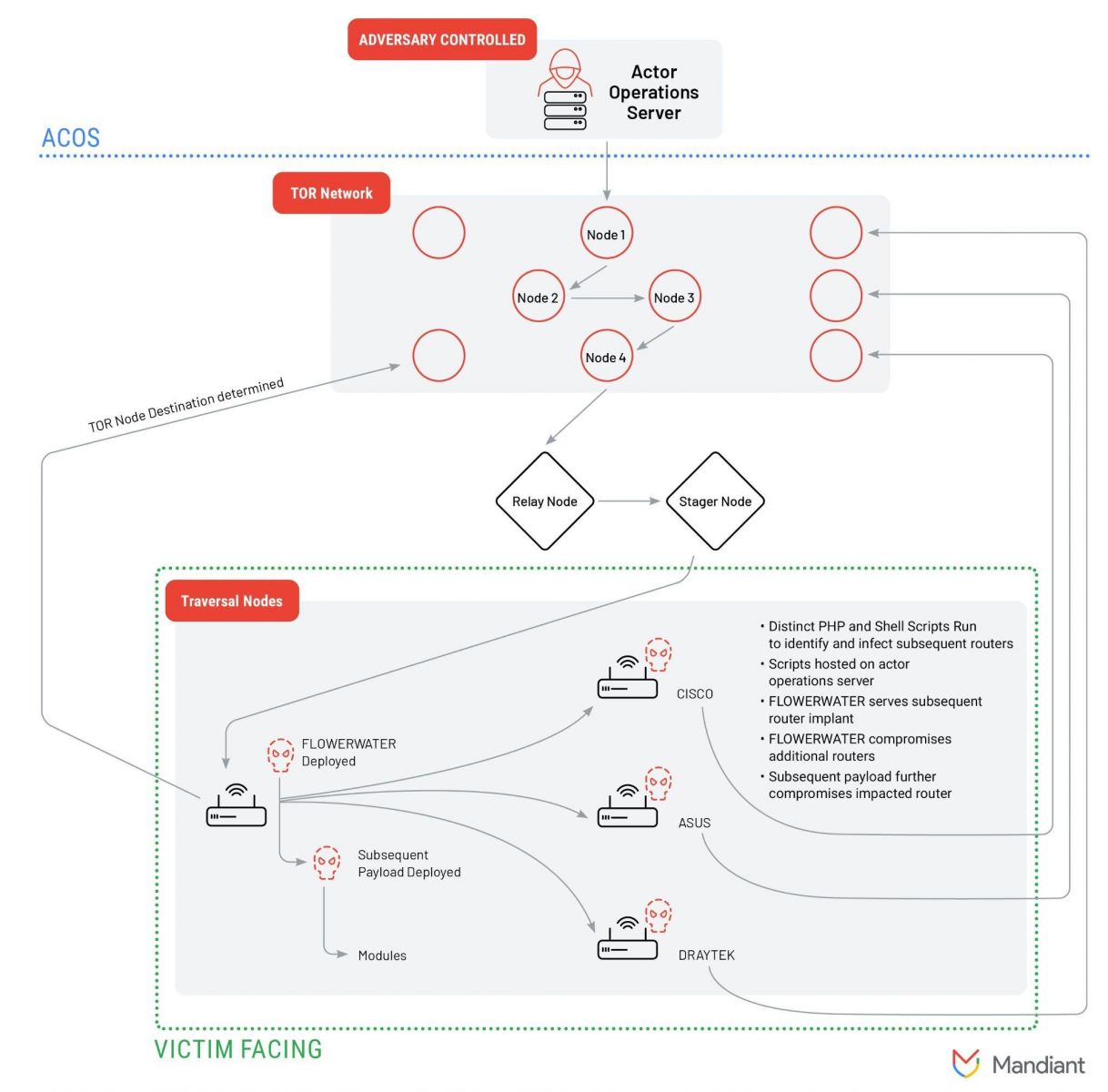

另一個APT31等中國駭客組織運用的ORB網路ORB2(或稱FloraHox),研究人員指出它的架構較為複雜,與ORB3成為明顯的對比。這個網路由對手控制操作伺服器(Adversary Controlled Operations Server,ACOS),多個廠牌遭駭的連網裝置,以及VPS組成。

這個網路包含多個子網域,由連網裝置組成,而這些裝置皆被植入專為路由器打造的惡意酬載,其中一種名為FlowerWater。

而對於遭到擺布的連網裝置,研究人員提及當中含有思科、華碩、居易等廠牌多種類型的路由器,其共通點是產品本身很老舊,生命週期已經結束。

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09