微軟針對以經濟動機從事攻擊行動的駭客組織Storm-1789進行追蹤,發現這些駭客近期利用名為FakePenny的勒索軟體犯案,經調查比對發現,這些駭客來自北韓,他們改稱該組織為「Moonstone Sleet」。

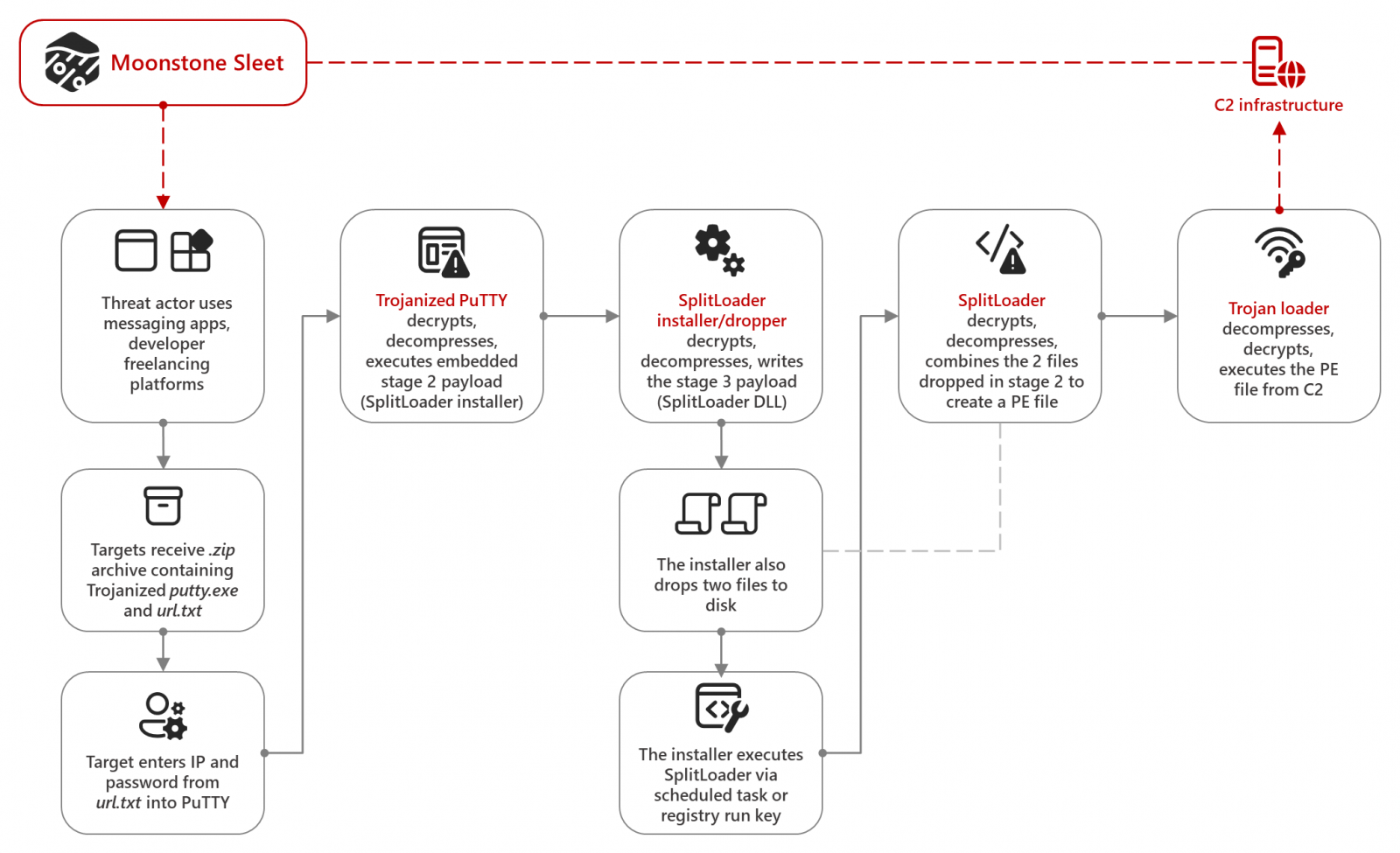

研究人員先是在去年8月,發現這些駭客尋找攻擊目標的管道,涵蓋職場社交網站LinkedIn,或是加密通訊軟體Telegram,以及多個開發人員接案平臺,散布ZIP檔案,此壓縮檔內含帶有惡意程式的PuTTY軟體,以及提供連線IP位址及密碼的純文字檔案。

一旦使用者依照指示執行對方提供的PuTTY程式,並輸入純文字檔案提供的資料,該執行檔便會對檔案內部嵌入的有效酬載SplitLoader進行解密,然後將載入惡意酬載的DLL程式庫檔案,以及2個經加密處理的工具寫入磁碟,透過工作排程或是機碼執行SplitLoader。

接著,對方藉由SplitLoader,將前述經加密處理的工具進行組合,產生新的檔案並執行,並從C2取得經過加密及壓縮處理的木馬程式,將其解開並執行。

除此之外,研究人員也看到駭客佯稱提供PuTTY,散布其他的惡意程式載入工具。但除此之外,他們也看到對方假借技能評估的名義,向開發人員散布有害的NPM套件,其中一起事故當中,導致受害組織的LSASS帳密遭竊。

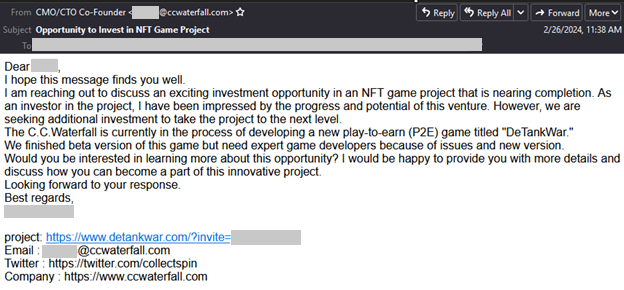

值得留意的是,到了今年2月,這些駭客利用假的遊戲開發公司CC Waterfall為幌子,聲稱要尋求投資者或是開發人員的支持,發動釣魚郵件攻擊,一旦收信人依照指示執行遊戲主程式delfi-tank-unity.exe,電腦就會載入惡意DLL檔案,將與SplitLoader極為相似的惡意程式載入工具YouieLoad載入記憶體內執行,駭客從而透過手動操作,搜刮感興趣的帳密資料。

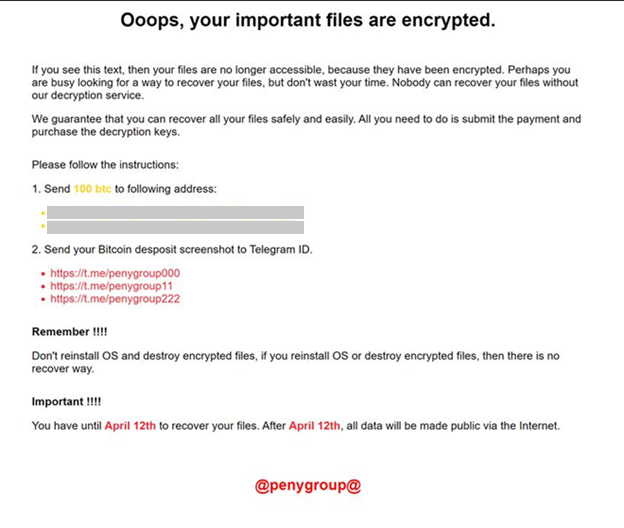

到了4月,研究人員發現駭客對其中一家在2月遭到入侵的公司植入勒索軟體FakePenny,並索討660萬美元的比特幣贖金。

而關於這些駭客的來歷,研究人員指出,這些駭客在初期的攻擊流程,以及惡意酬載的程式碼,大量採用北韓駭客組織Diamond Sleet的手法及工具,使得他們能進一步確認這些駭客來自北韓,但值得一提的是,Moonstone Sleet並非只繼承Diamond Sleet的戰術,他們的手段是從多個北韓駭客組織的手法演變而來。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09