中國資安業者奇安信針對殭屍網路CatDDoS的攻擊行動提出警告,這些駭客在最近3個月裡,利用超過80個已知漏洞,攻擊行動的高峰一天有超過300臺設備受害。

這些已知漏洞影響的範圍很廣,涵蓋思科、D-Link、居易(DrayTek)、高格(Gocloud)、華為、Netgear、瑞昱(Realtek)、Seagate、SonicWall、騰達(Tenda)、Totolink、TP-Link、中興(ZTE)、兆勤(Zyxel)等廠商的網路設備,並且也影響許多應用系統及元件,例如:ActiveMQ、Cacti、FreePBX、GitLab、Hadoop、Jenkins、Metabase、Log4j、RocketMQ。

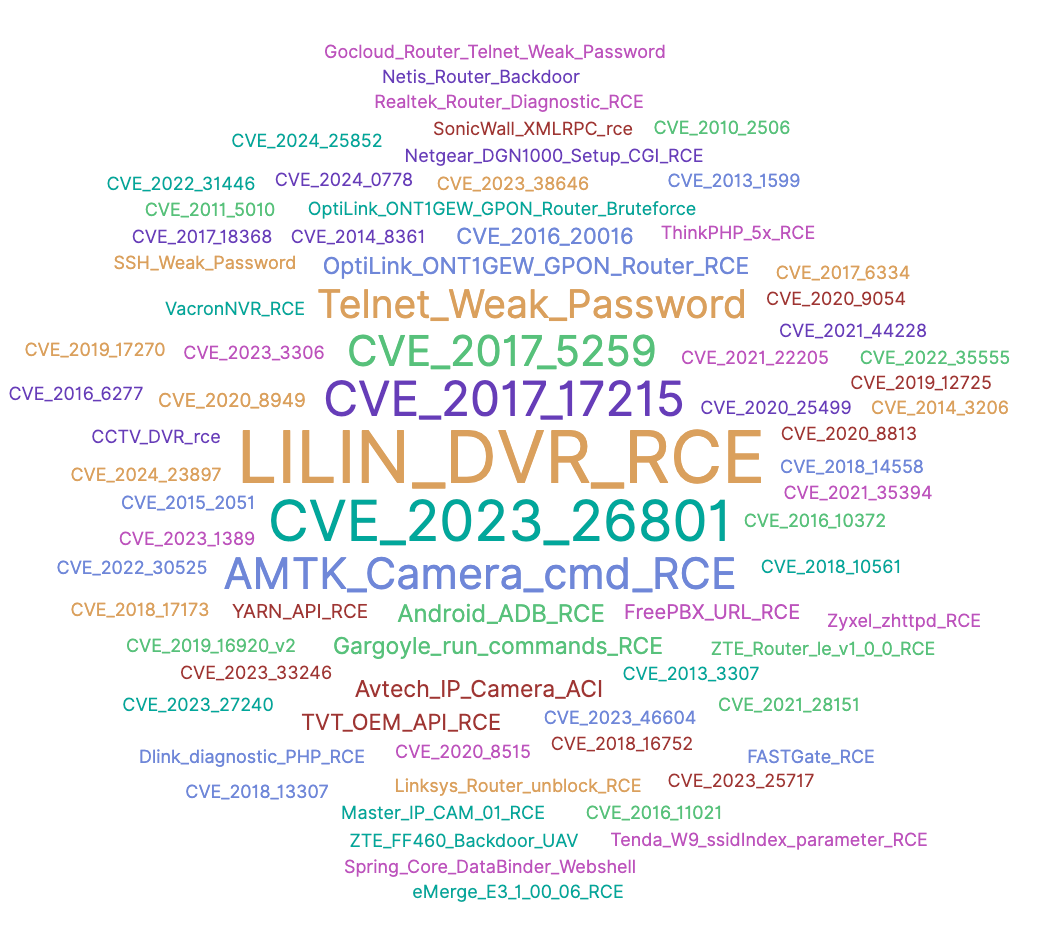

針對駭客利用的漏洞,研究人員透過人工智慧工具進行彙整,其中最多攻擊行動針對的是一項利凌(Lilin)視訊監控主機(DVR)的遠端程式碼執行(RCE)漏洞,而這項漏洞並未登記CVE編號;另一個也相當頻繁遭到利用的漏洞CVE-2023-26801,存在於數款必聯電子(LB-Link)Wi-Fi無線路由器,CVSS風險評分達9.8,為重大層級漏洞;再者,未登記CVE編號聯發光電(A-MTK)視訊鏡頭RCE漏洞,也是經常被利用的對象;還有兩個2017年揭露的漏洞,攻擊者也利用相當頻繁:其中一個是華為路由器HG532的RCE漏洞CVE-2017-17215,另一個則是無線基礎設施供應商Cambium Networks小型Wi-Fi路由器cnPilot韌體漏洞CVE-2017-5259,這兩個CVSS風險評分皆達到了8.8。

值得留意的是,有些遭攻擊者利用的漏洞,他們暫時尚未找到相關的跡證,而無法進一步確認,但研究人員推測,當中有不少可能是零時差漏洞。

而對於駭客的攻擊範圍,研究人員指出主要在美國、法國、德國、巴西、中國,但全球各地都有受害的情況,而這些受害組織的領域,包含了雲端服務業者、教育、研究機構、資訊傳輸、公共管理、建築業等。

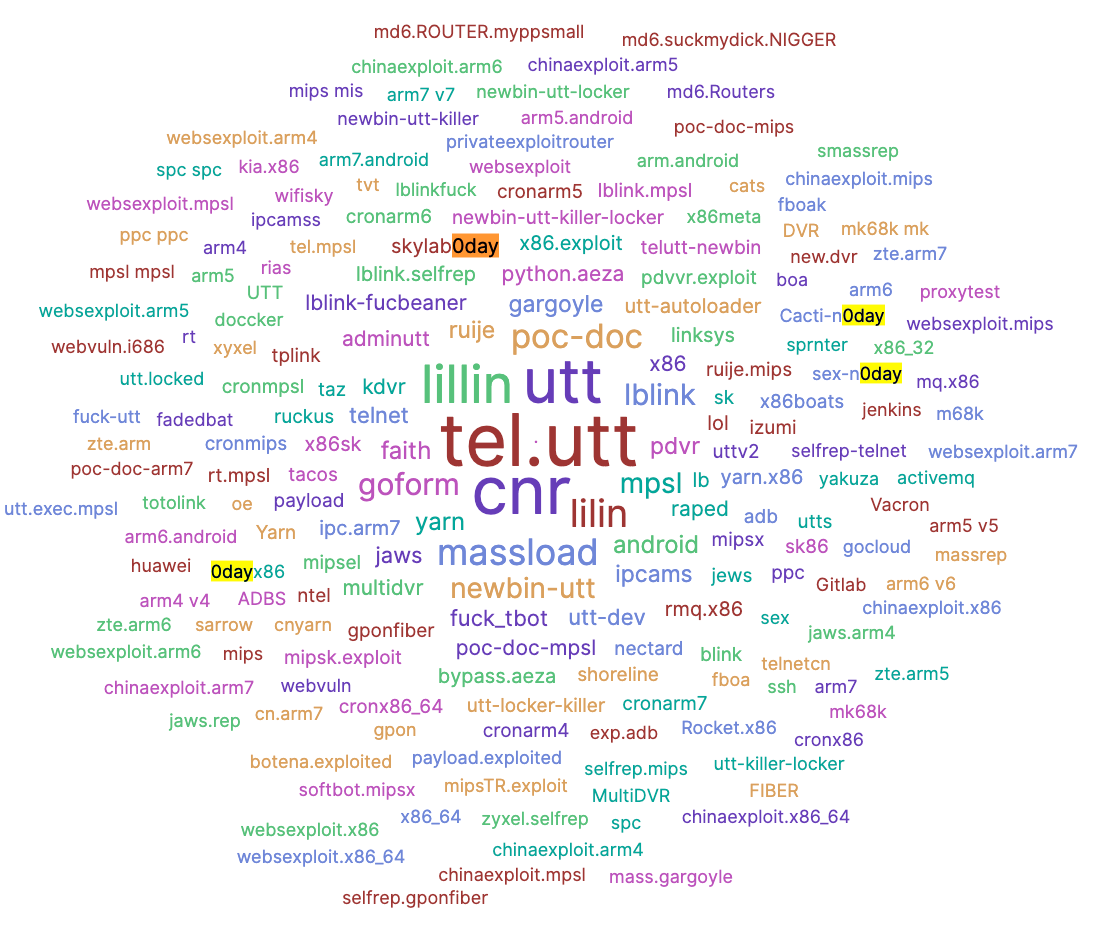

CatDDoS是Mirai衍生而來的變種,最早在去年8月出現,根據他們的比對,研判CatDDoS曾在12月暫停營運,且疑似透過Telegram群組兜售原始碼,後來出現由不同駭客團隊經營的變種,例如:RebirthLTD、Komaru、Cecilio Network。

值得留意的是,這些變種的程式碼、連線機制、解密方法幾乎相同,研究人員指出,他們確認至少有3款變種採用與CatDDoS相同的chacha20演算法,甚至連金鑰與與隨機數(Nonce)也都一致。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26