雲端服務業者Cloudflare揭露自今年4月出現的網路釣魚攻擊行動,俄羅斯駭客組織FlyingYeti(亦被稱為UAC-0149)針對烏克蘭民眾因政府的緊急命令即將到期,恢復收取積欠的公營事業費用,而可能面臨龐大債務的情況,架設冒牌的基輔Komunalka社會住宅網站來引誘他們上當,而有可能導致電腦被部署PowerShell惡意程式CookBox,過程中對方濫用Cloudflare Workers與GitHub,以及WinRAR漏洞CVE-2023-38831。

4月18日,該公司旗下的威脅情報團隊Cloudforce One偵測到FlyingYeti疑似準備發起攻擊行動的跡象,經比對這些駭客曾使用烏克蘭電腦緊急應變團隊(CERT-UA)揭露的攻擊手法,去年秋季對當地國防機構散布CookBox。

後來研究人員進行追蹤,這些駭客在4月中旬至5月中旬進行偵察,建立網釣的誘餌內容,並著手開發惡意程式,當時他們推測,對方很有可能打算在東正教復活節後發動攻擊。

而對於駭客準備的攻擊鏈,研究人員指出,對方先是透過債務重組或是與付款相關的電子郵件,引誘收信人點選連結,並將他們帶往架設在GitHub的冒牌Komunalka社會住宅付款網站,該網站指示收信人下載Word檔案。

然而若是收信人照做,點選下載按鈕,電腦就會向Cloudflare Worker發出HTTP POST請求,對方藉此過濾目標,完成後下載RAR壓縮檔到受害電腦。

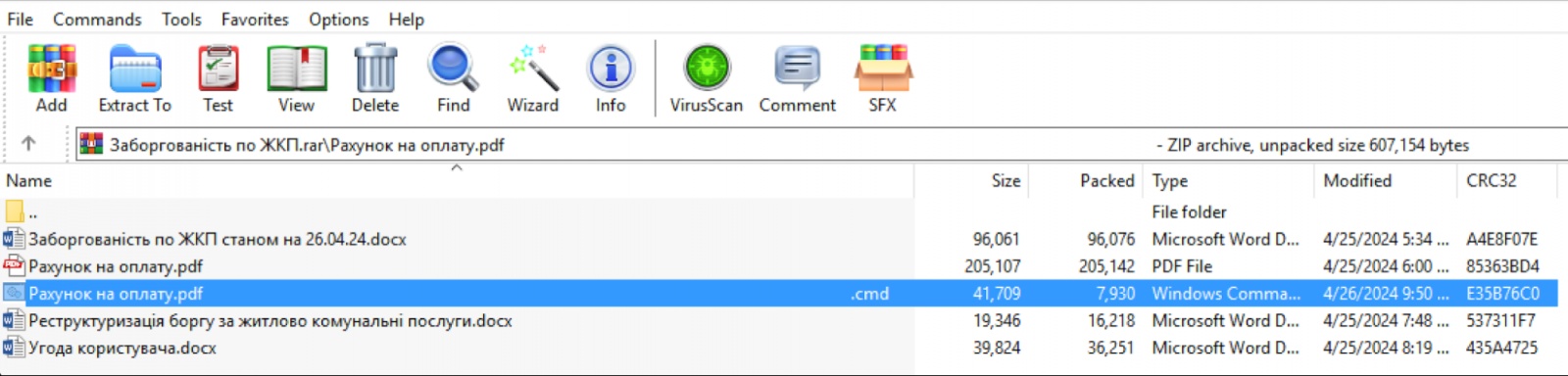

此壓縮檔內含數個檔案,其中一個檔名帶有大量Unicode字元U+201F,此字元在Windows作業系統顯示為空格,攻擊者這麼做的目的,就是為了讓收信人降低戒心,忽略此檔案實際是CMD批次檔。

而這個壓縮檔內含另一個無害的付款發票PDF檔案,一旦收信人透過WinRAR開啟壓縮檔,並試圖檢視PDF檔案,就會觸發CVE-2023-38831,執行CMD檔案,從而啟動CookBox,而能讓攻擊者持續於受害電腦上活動。

值得留意的是,CMD檔案還會開啟壓縮檔裡的其他Word檔案,這些檔案內容看起來是烏克蘭官方文件,很有可能是用來轉移收信人的注意力。

對此,Cloudforce One採取反制行動,延後對方發動攻擊的時間,他們先是封鎖駭客使用的Cloudflare Worker,而對方企圖新帳號設置多個Cloudflare Worker,但後續皆遭到停用,導致駭客更改攻擊鏈,由GitHub存取前述RAR檔案。

研究人員向GitHub通報此事,該程式碼儲存庫下架相關專案,並移除釣魚網站。他們也提供PowerShell指令碼,並對於Splunk、微軟雲端資安資訊及事件管理(SIEM)平臺Sentinel提供相關的偵測規則,來識別駭客在受害電腦觸發CVE-2023-38831的情況。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02