資安業者Proofpoint揭露新型態的社交工程攻擊手法,駭客組織ClearFake、TA571聲稱Chrome、Word、OneDrive等應用程式出錯為由,引誘使用者依照指示,複製、貼上並執行PowerShell指令碼,從而導致電腦感染惡意軟體。

研究人員從今年3月、4月,以及6月初,看到上述兩組人馬運用相關手法從事攻擊行動,但無法確認這些駭客是否有所關連。

專門謊稱用戶瀏覽器必須更新的駭客改變手法,要求用戶依照指示解決網頁載入錯誤的問題

其中,專門以瀏覽器更新為幌子發動攻擊的駭客組織ClearFake,他們主要鎖定的目標是特定網站用戶,駭客先是攻擊網站植入惡意內容,一旦使用者瀏覽這些網站,電腦就有可能載入來自幣安智能鏈(Binance Smart Chain,BSC)的惡意指令碼,而該指令碼又會從另一個網域載入第2個指令碼,其功能是藉由名為Keitaro的流量引導系統(TDS)過濾目標用戶。

研究人員指出,上述駭客利用區塊鏈隱匿作案工具的手法,他們稱為EtherHiding。

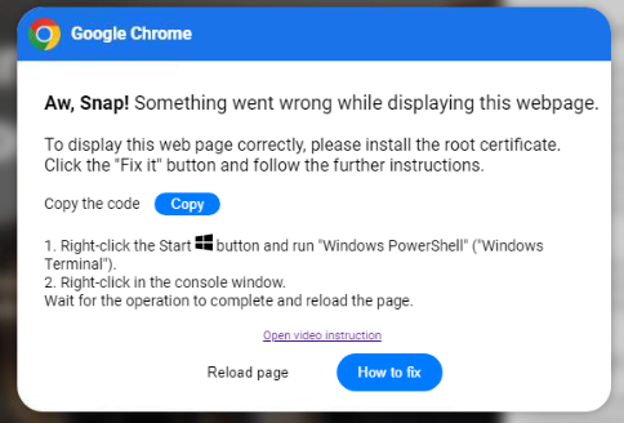

若是目標使用者仍持續瀏覽受害網站,他們就會看到駭客設置的「錯誤訊息」,宣稱用戶必須依照指示安裝根憑證,才能正常瀏覽網站。

這個彈出式對話框列出了詳細的操作步驟,首先他們要求使用者按下複製程式碼的按鈕,然後開啟PowerShell,並在主控臺視窗點選滑鼠右鍵,然後等待指令碼執行完成再重新載入網頁。

然而使用者一旦照做,就會在PowerShell命令列視窗貼上攻擊者的指令碼並執行。他們看到對方清除DNS快取、移除剪貼簿的內容,顯示誘騙訊息,並從遠端取得另一個PowerShell指令碼,在記憶體內執行,而這個指令碼的功能,會確認受害電腦是否是資安人員的測試環境,其方法是檢查電腦是否回傳系統溫度。

若是通過上述檢查,駭客就會利用經過AES編碼的指令碼部署惡意程式,他們藉由惡意程式載入工具IDAT Loader(也叫做HijackLoader、DOILoader),於受害電腦載入竊資軟體Lumma Stealer,之後,還會再部署挖礦軟體、剪貼簿挾持程式,以及另一個惡意程式載入工具Amadey Loader,企圖植入更多惡意軟體。

也有佯稱Word、OneDrive等應用程式出錯的攻擊手法

另一個駭客組織TA571使用的手法略有不同,他們先是寄送帶有HTML附件的電子郵件,一旦收信者開啟附件,電腦就會顯示看起來像是Word操作介面的網頁,並顯示錯誤訊息,宣稱使用者未在瀏覽器安裝Word Online延伸套件,若要離線檢視文件,必須依照指示操作。

在上述頁面中,對方提供了修復方法(How to fix)、自動修復(Auto-fix)等選項。假如收信人點選修復方法的按鍵,就會將PowerShell指令碼複製到剪貼簿,此時,上述網頁內容就會變換成要求開啟PowerShell,並右鍵點選終端機視窗的指示,對方將會傳送MSI安裝檔或是VBS指令碼,從而於受害電腦部署惡意軟體Matanbuchus、DarkGate。

若是使用者按下了自動修復的按鈕,電腦就會啟動搜尋通訊協定(search-ms),在檔案總管顯示含有前述MSI檔及VBS檔案的WebDAV資料夾。

除了聲稱Word錯誤,研究人員也看到駭客聲稱OneDrive執行錯誤的情況,對方製作類似OneDrive操作介面的網頁,一旦使用者開啟就會出現錯誤訊息,要求依照指示操作,手動更新DNS的快取內容。

研究人員指出,雖然這種攻擊手法過程中需要使用者大量互動,但對方藉由應用程式的錯誤訊息,並提供了「解決方案」,使得用戶很可能降低警覺,依照畫面上的指示解決問題,而落入駭客的圈套。對此,研究人員呼籲企業組織,應在資安意識的訓練中,教育使用者識別這種攻擊手法。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06