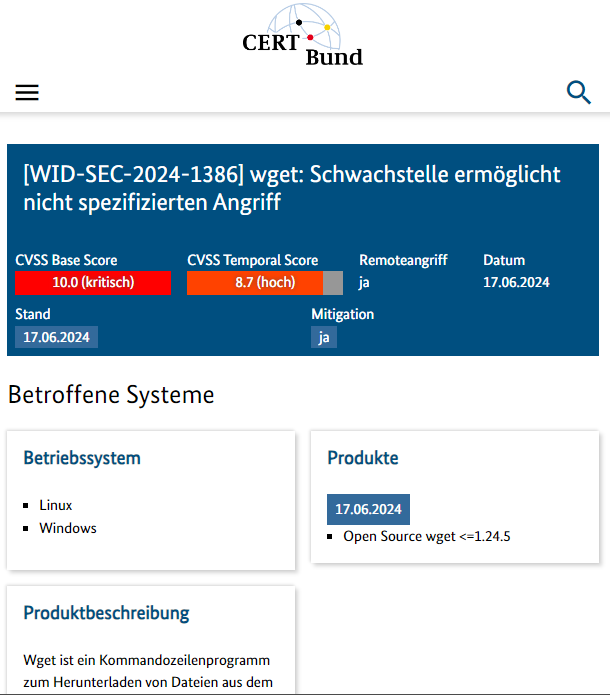

德國研究人員Günter Born指出,6月17日德國電腦緊急應變團隊(CERT-Bund)針對CVE-2024-38428提出警告值得留意,因為,這項存在於下載工具Wget的漏洞相當危險,CVSS風險評分達到10分,1.24.5版及之前版本都受到影響,攻擊者可遠端利用。

值得留意的是,在大部分的Unix與Linux系統當中,都可以用Wget來下載檔案,後續也被移植到Windows、macOS等多種應用系統,使得這套工具的存在相當普遍,以這次被找出的漏洞而言,無論是Linux還是Windows版本,都存在這項漏洞。

不過,事隔2天,CERT-Bund下修CVE-2024-38428的CVSS分數為6.3,列為中等風險漏洞,但為何大幅調整風險評分,他們並未進一步說明。

值得留意的是,目前最新的版本,是今年3月發布的1.24.5版,因此Günter Born認為,這項弱點有可能影響相當廣泛,有待各Linux開發商著手修補。

這項漏洞發生的原因,在於Wget模組url.c處理URI的子元件userinfo當中的分號出錯,而有可能導致在userinfo裡的資料被錯誤解讀成主機子元件的一部分,若有人使用特製的URL,就有可能讓身分驗證資料、主機標頭資訊,以及帳密資料洩露的情況,甚至部分資料攻擊者可進一步用於網路釣魚和中間人攻擊(MitM)。

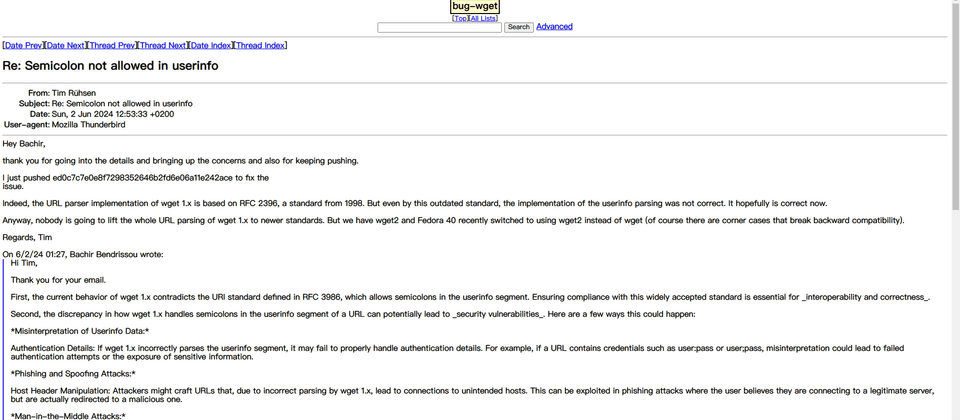

根據GNU基金會的漏洞討論區,開發人員Tim Rühsen表示,他們正在努力修補相關程式碼緩解漏洞,但也強調,Wget 1.x版實作的URL解析器,是依據1998年的標準RFC 2396打造,所以導致這樣的錯誤,然而基於相容性的考量,開發團隊不會更換此解析器採用的標準。

這名開發人員也指出,GNU已開發Wget2新版,有些Linux版本開始改用新版取代1.x,例如:Fedora開發團隊於40版導入Wget2。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10