新興的勒索軟體駭客組織RansomHub今年初竄起,並聲稱接連針對美國醫療保健科技業者Change Healthcare、英國精品拍賣業者佳士得(Christie's)、臺灣電腦製造商藍天(Clevo)出手,引起不少研究人員高度關注。繼之前資安業者賽門鐵克公布相關調查結果,指出這些駭客疑似購買勒索軟體Knight的原始碼打造自己的工具,並透過ZeroLogon(CVE-2020-1472)取得初始入侵的管道,有研究人員公布新的發現。

資安業者Recorded Future近期公布他們的調查結果,指出這些駭客也與許多勒索軟體組織相同,不只針對Windows、Linux電腦下手,他們也使用勒索軟體攻擊VMware ESXi虛擬化環境,而這是首度有研究人員提及該組織針對虛擬化平臺打造勒索軟體的情況。

但究竟駭客如何入侵、控制虛擬化平臺,從而部署勒索軟體?研究人員並未進一步說明。

針對VMware虛擬化環境的RansomHub勒索軟體具備過往罕見的攻擊能力

研究人員針對這些勒索軟體的程式碼進行分析,除了證實賽門鐵克提及與Knight有高度關連的情況,Recorded Future進一步指出,經過他們的比對,RansomHub與BlackCat(Alphv)的程式碼也有所關連,並推測這些駭客組織可能彼此互相共用資源。

他們發現,該駭客組織約自4月開始將ESXi版本的勒索軟體納入武器庫,而有別於針對Windows及Linux電腦的RansomHub採Go語言打造而成,針對ESXi的勒索軟體則是以C++開發,但具備Windows、Linux版共通的核心功能。

與其他勒索軟體駭客的做法相同的是,ESXi版RansomHub具備專門針對VMware虛擬化環境的功能,像是刪除快照、強制虛擬機器關機、列出要加密的檔案名單。此外,這個勒索軟體也能停用所有虛擬機器的處理程序。

但特別的是,這個勒索軟體還具備抹除作案蹤跡的能力,像是停用ESXi的系統事件記錄服務、加密檔案完成後自我刪除,甚至能夠指定加密部分的虛擬機器,這些功能在同類型的勒索軟體當中,算是較為罕見。

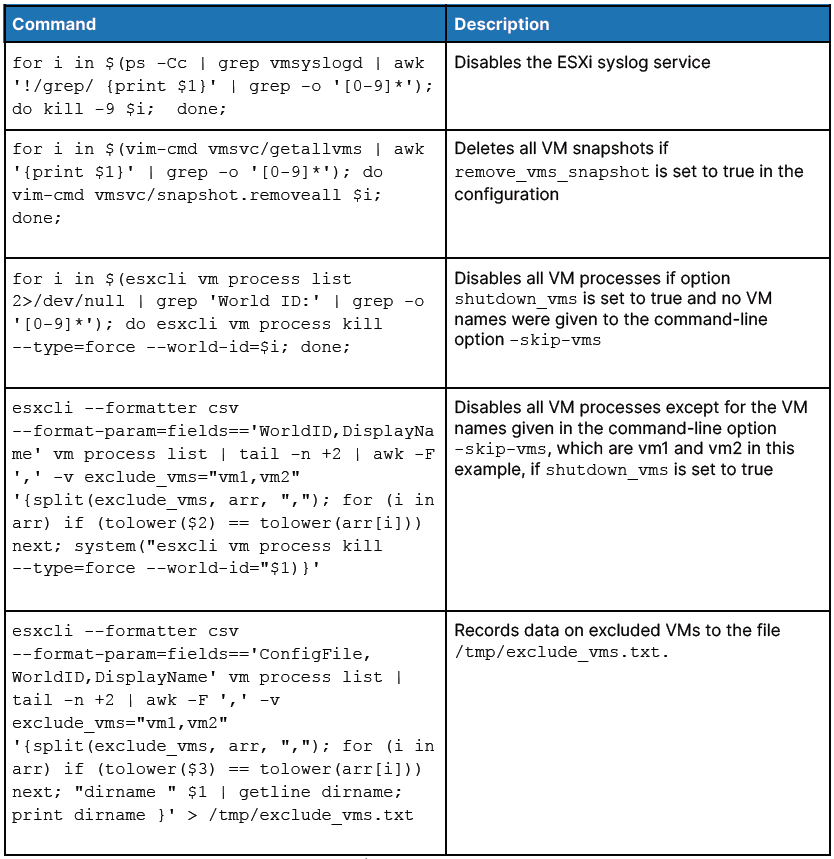

研究人員針對駭客可能會使用的指令進行說明,這裡可以看到攻擊者能停用ESXi的系統事件記錄服務,或是刪除所有虛擬機器的快照、停用相關處理程序,甚至能排除指定名稱的虛擬機器,並輸出未受害的虛擬機器名單,以便後續運用。

附帶一提的是,研究人員意外發現ESXi版RansomHub的設計缺陷,這個勒索軟體使用特定檔案檢查程式是否已經執行,若是設置特定參數,就有可能導致勒索軟體進入無限循環,從而自我刪除。對此,他們也提出能暫時抵擋這款勒索軟體的做法,供企業組織參考。

提供高額報酬抽成,引誘打手上門

除了針對勒索軟體的功能進行分析,研究人員也公布該組織造成的災情。此勒索軟體自今年2月出現,並以租用服務型式供打手運用,一旦攻擊成功,且受害組織向他們支付贖金,打手將能得到9成報酬。研究人員指出,在同樣提供勒索軟體租用服務的網路犯罪圈(Ransomware-as-a-Service)當中,打手能夠得到的報酬,通常是贖金的八至九成,因此RansomHub祭出這樣的策略,吸引了許多經驗豐富的打手上門。

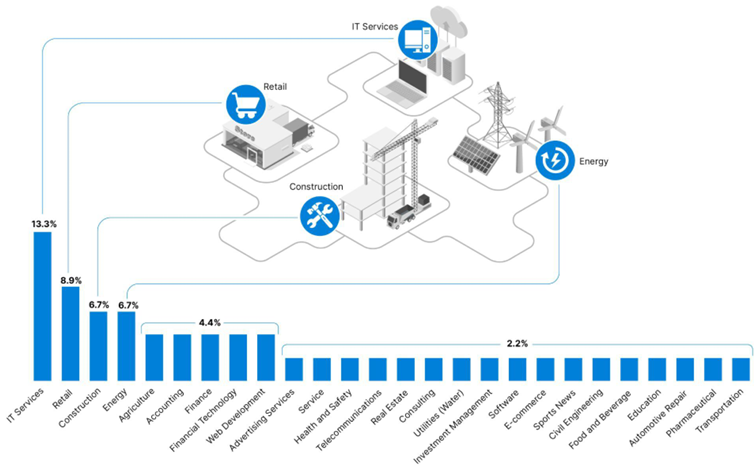

在短短4個月的時間,這些駭客聲稱有45個企業組織受害,大部分是IT產業領域的組織,而這些受害組織分布於18個國家,其中約有3成位於美國最多。該勒索軟體如此短時間內造成大量危害,引起許多研究人員的高度關注。

而對於這些駭客的攻擊流程,研究人員並未詳細說明,但提及他們看到部分事故當中,對方鎖定雲端的備份資料,或是配置不當的AWS S3儲存桶下手,來向受害組織進行勒索。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06