鎖定網站而來的供應鏈攻擊頻傳,在昨天我們報導有人對上架到WordPress.org市集的外掛程式植入惡意程式碼後,有另一款熱門的網站程式庫Polyfill.io,也傳出更換經營團隊後,被植入惡意內容。

值得留意的是,這個程式庫在輾轉交給中國一家內容傳遞網路(CDN)業者經營後,該業者就開始隨意竄改回傳用戶端的檔案,使得研究人員呼籲網站管理者應儘速移除,並尋求替代方案。

【攻擊與威脅】

專門偵測電子商務惡意軟體與安全漏洞的資安業者Sansec周二(6月25日)警告,知名的Polyfill程式庫polyfill.io自今年2月賣給一家中國業者之後,開始嵌入惡意程式,將造訪使用其服務的網站使用者重新引導至體育賭博或其他惡意網站,呼籲網站管理人員應該關閉Polyfill,或是改用其他較為可靠的服務,例如:Fastly、Cloudflare提供的解決方案。

此程式庫的主要功能,是在舊版瀏覽器中補充或模擬現代瀏覽器所支援的功能,當舊版瀏覽器用戶存取的網站採用現代化瀏覽器所支援的新功能時,網站即可導入該函式庫來實現相同的功能,讓網頁於舊版瀏覽器上能夠正常運作,目前全球有超過10萬個網站嵌入該函式庫而曝險。

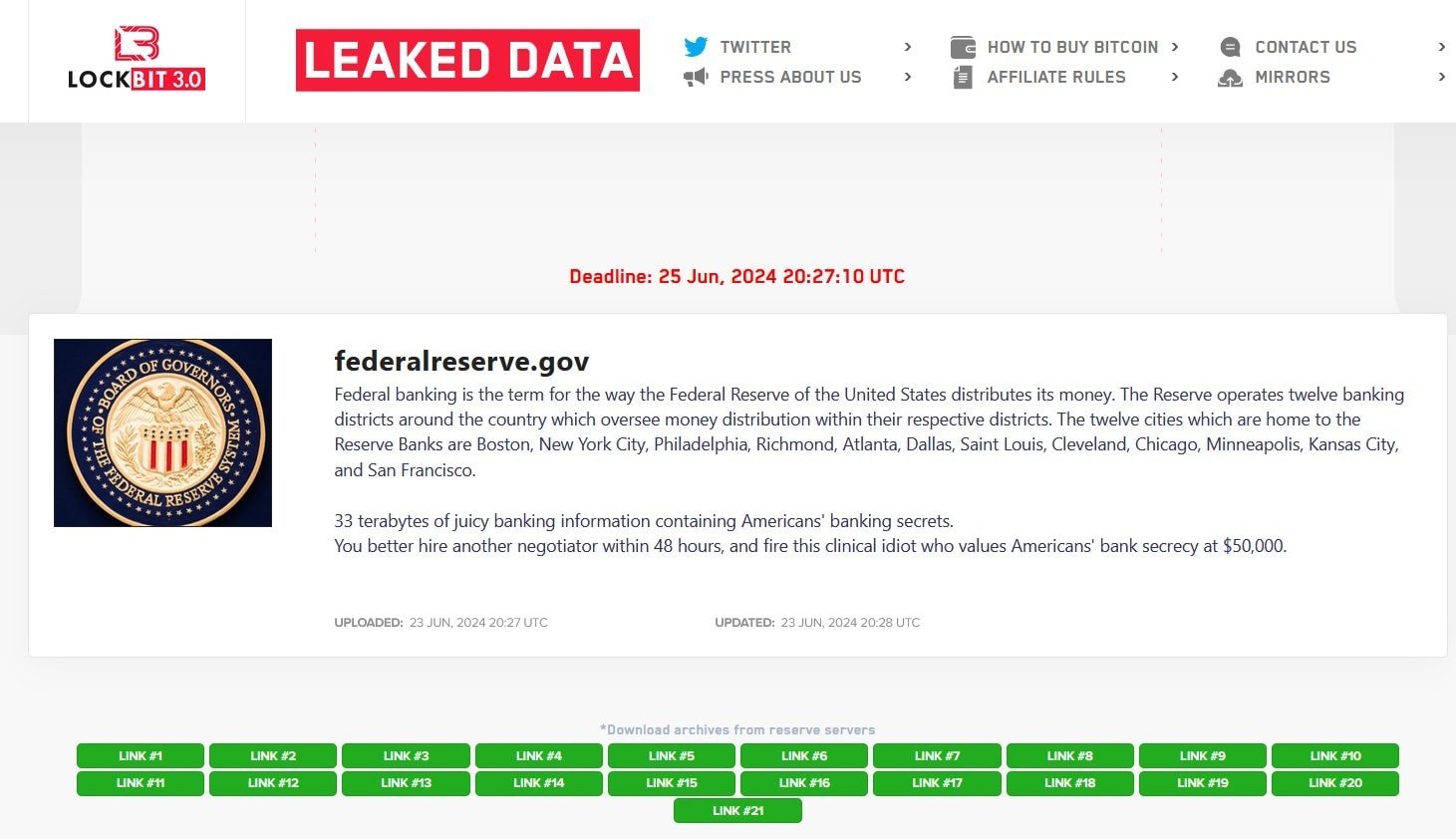

勒索軟體LockBit聲稱入侵美國聯準會,竊得33 TB敏感資料,但傳出遭駭的實際上是一家銀行

根據資安新聞網站SecurityAffair、Cybernews報導,6月24日惡名昭彰的勒索軟體駭客組織LockBit聲稱,他們駭入美國聯邦儲備系統(聯準會)的系統,竊得33 TB敏感資料,當中包含了「美國的銀行秘密」,要脅若不在期眼內付錢,將於25日公布這批資料。然而,這些駭客並未公布部分內容供買家查證,引起多名資安專家質疑,認為LockBit這麼做其實只是在虛張聲勢。

根據資安新聞網站SecurityAffair、Cybernews報導,6月24日惡名昭彰的勒索軟體駭客組織LockBit聲稱,他們駭入美國聯邦儲備系統(聯準會)的系統,竊得33 TB敏感資料,當中包含了「美國的銀行秘密」,要脅若不在期眼內付錢,將於25日公布這批資料。然而,這些駭客並未公布部分內容供買家查證,引起多名資安專家質疑,認為LockBit這麼做其實只是在虛張聲勢。

隔天,該組織公布了21個下載連結,但值得留意的是,有部分疑似來自美國金融機構Evolve Bank and Trust,而且,這些駭客還附上聯準會6月14日針對這家金融機構進行執法行動的新聞稿,當時聯準會表示這家銀行在洗錢防治、風險管理、消費者法規遵循的執行上出現瑕疵。

但這些資料究竟來自聯準會還是Evolve Bank and Trust?網路威脅監控公司HackManac透露,根據駭客公布的資料,對方顯然入侵了Evolve Bank and Trust,但目前並未發現機密文件的情況,該公司仍著手持續調查當中。

微軟旗下語音技術廠商管理不當,離職員工竊取美國賓州醫院百萬病患個資

美國賓州醫療院所Geisinger Health去年因微軟IT管理不當,讓一名員工離職後仍可存取其系統並竊取超過100萬名病人個資。

根據Geisinger的說明,去年11月29日Geisinger發現隷屬於微軟的Nuance員工存取其病患資訊系統,而且是在他被公司解職後2天所為。在獲得客戶通知後,Nuance已永久終止這名前員工的系統存取權。目前這名員工已遭到逮捕,將面臨起訴。

微軟在2021年併購語音技術供應商Nuance,並將其技術整合AI模型提供語音聽寫方案DAX,後者可用於醫療情境,像是產生臨床筆記、醫囑、電子病歷等。這並非Nuance首度因IT管理不當的釀禍,2018年舊金山公共健康部也遭Nuance離職員工存取了當地醫療網絡的IT系統。

專門鎖定Redis伺服器的殭屍網路P2PInfect出現新的攻擊手法,駭客為其加入勒索軟體模組

自去年7月被發現的殭屍網路P2PInfect,主要的攻擊目標是分散式資料庫Redis伺服器,並運用其運算資源挖礦,但最近研究人員發現,有駭客在這款殭屍網路病毒納入勒索軟體功能,而有可能對目標伺服器進行檔案挾持。

資安業者Cado發現新的P2PInfect攻擊行動,他們看到受害Redis伺服器在感染殭屍網路病毒後,會從特定的URL下載勒索軟體rsagen並執行,並對於資料庫檔案SQLITE3、SQL、DB,文件檔案DOC、XLS,以及影音檔案MKV、WAV、MP3等,執行檔案加密作業,並留下勒索訊息。

除了上述的勒索軟體模組,研究人員指出與過往的版本相比,這個殭屍網路病毒也在其他層面出現大幅度的變化。首先,他們發現對方重新利用Rust非同步框架Tokio打造,並透過UPX加殼處理,而且,主要執行檔被剝離,且有部分程式碼經過混淆處理,這樣的做法使得靜態分析難以識別這款惡意程式。

其他攻擊與威脅

◆WordPress、Magento、OpenCart網站遭到新型態信用卡側錄工具Caesar Cipher Skimmer鎖定

【漏洞與修補】

6月25日蘋果針對旗下藍牙耳機AirPods發布韌體更新6A326、6F8,修補身分驗證漏洞CVE-2024-27867,這項漏洞影響第2代以上的AirPods、所有型號的AirPods Pro、AirPods Max,以及Beats旗下的Powerbeats Pro、Beats Fit Pro。

而對於這項漏洞帶來的影響,蘋果指出,當使用者的耳機在搜尋已成功配對的裝置時,攻擊者若是在藍牙訊號的範圍內,就有機會冒充已配對的裝置,從而取得存取耳機的權限。換言之,攻擊者可能藉此竊聽用戶的聲音。

研究人員針對西門子修補的SICAM設備漏洞提出警告,若不修補有可能被用於針對能源產業攻擊

今年5月、6月西門子針對旗下工業控制系統SICAM產品線發布例行更新,針對CVE-2024-31484、CVE-2024-31485、CVE-2024-31486進行公告,這些漏洞影響終端機單元A8000、AK3、TM、BC系列,以及強化電網感應器(Enhanced Grid Sensor,EGS)、SICAM 8電力自動化平臺,而這些系統主要是針對變電站自動化打造的電網解決方案,一旦遭到利用,影響層面可能將會相當廣泛。

本週通報上述漏洞的資安業者SEC Consult說明相關細節,公布這些漏洞發生的原因,並展示概念性驗證(PoC)程式碼。

其他漏洞與修補

◆Fortra針對檔案共用平臺FileCatalyst Workflow的SQL注入漏洞發出警告

【資安產業動態】

這幾年,兩大法遵推力下,包括影響公部門資安人力的政府資安管理法,以及主管機關對上市櫃公司的資安要求,大幅帶動了企業對於資安人力的建置,根據2024 iThome CIO大調查的統計結果來看,企業平均專責資安人力達到了4.8人,尤以金融業的平均11.6人最多,其次是政府學校(4.4人)、高科技製造業(4.1人),醫療則是資安人力最少的產業,只有2.4人,比一般製造業的平均人數(2.9人)還要低。

不過,企業現有資安人力,遠低於資安長心中理想的團隊規模,要足以對抗企業當前資安威脅,資安長期望平均要達到5.9人,換句話說,現有4.8人的規模,還少了近四分之一的人手。各產業都有資安人手達不到資安長期望的情況,又以醫療業和政府學校的落差最大。

今年有4成企業要招募資安職缺,平均招募人數是2.7人,又以政府學校的招募人數需求最多,達到6.1人,主要來自少數一級政府機關、大型國營企業、大型學校為了資安轉型而展開的人力需求擴編,才拉高了整體平均值。其次,金融業平均要招募4.2人,也遠高於其他產業的平均資安人力需求量。

近期資安日報

【6月26日】惡意軟體沙箱服務業者Any.Run遭到網釣攻擊,所有員工收到內部人員寄來的釣魚信

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10