iThome

面對網路攻擊威脅不斷發生,企業相當重視組織本身的資安態勢,為了持續推動改善,這幾年有一套網路安全框架,受到全球政府與企業的青睞,那就是美國國家標準與技術研究所(NIST)發布的Cybersecurity Framework,或稱NIST網路安全框架,我們通常簡稱為NIST CSF。

這套框架已發展10年之久,如今是全球最廣泛認可和使用的框架之一。特別是在2018年CSF 1.1版推出之後,這樣的網路安全框架,受到多國組織與企業的認可,並也帶動全球針對關鍵基礎設施在網路安全立法保護的潮流。

隔年,iThome電腦報週刊也特別舉辦針對CSF探討的Cybersec 101研討會,是臺灣第一個專門聚焦此議題的系列活動,多位資安專家介紹此框架的5大核心功能:識別、保護、偵測、回應、復原。後續我們也進行封面故事的報導,協助大家更加認識這個網路安全框架。

當時,臺灣已有不少企業關注NIST CSF,認為面對網路安全風險的處理,應該要有通盤的考量,重視網路安全風險生命週期,而不只是頭痛醫頭、腳痛醫腳的方式去應對。

經過5年來的推廣與發展,臺灣已有一些企業帶頭導入NIST CSF。例如,根據一些上市櫃公司的官網內容、發布的年報或ESG報告,我們都可以發現採用的跡象,因為有不少公司表明自身在應對資安風險管理上,不僅導入大家耳熟能詳的國際資訊安全管理標準ISO 27001,也會提到他們採用NIST CSF框架,將網路安全控管機制整合在日常作業流程。

到了2024年,NIST CSF 2.0版發布,其重要變化再次受到全球各界的重視,因為當中特別將治理的位階提升並且獨立,是相當重大的演進。

這不僅是讓網路安全風險的生命週期管理更為健全,也意味著,將網路安全風險管理提升到組織營運戰略層面,確保高階主管對於網路安全風險的關注,如同企業對於財務、聲譽的重視。

新版強調網路安全治理的重要性,整體內容也更明確與簡化

NIST CSF 2.0到底具有哪些特色?帶來哪些改變?為了幫助不瞭解這套框架的企業,以及想要知道新版CSF有何變化的企業,能夠快速理解。接下來,我們統整出CSF 2.0的7大重點。

重點1:明確定義適用範圍不限於關鍵基礎設施

基本上,NIST CSF 1.0版最早是2014年發布,當時主要目的是為了強化關鍵基礎設施的網路安全。源自美國總統歐巴馬在2013年2月,發布了第13636號行政命令(EO),要求該國NIST根據現有的標準與指南,訂立一套可供關鍵基礎設施採用的資安框架,以此強化網路安全。

到了2018年4月,CSF 1.1版發布,這次改版最大意義在於擴展運用範圍,不僅涵蓋先前注重的關鍵基礎設施,同時,也要讓所有的企業環境都能適用,再加上易於實施的5大核心功能,並具有靈活應用的彈性,幫助各組織可以更好地理解、減少與溝通網路安全風險。

雖然1.1版可運用在更多領域,但當時CSF正式文件的名稱依然維持不變,稱為《改善關鍵基礎設施網路安全框架》(Framework for Improving Critical Infrastructure Cybersecurity)。

在2024年2月CSF 2.0版發布後,上述文件名稱不再使用,直接改為The NIST Cybersecurity Framework(CSF)2.0,取而代之,避免外界可能產生誤解。

這一轉變,同樣體現於框架內容中,NIST指出,儘管許多組織認為CSF 1.1版仍然有效應對網路安全風險,但考慮到技術與風險的變化,對這個框架進行一些改變仍是必要的,因此這次釋出的2.0版,也希望讓內容更加清晰明確,移除複雜的術語,使框架能夠更適用所有的企業。

重點2:提升治理的高度,強調網路安全風險策略與管理

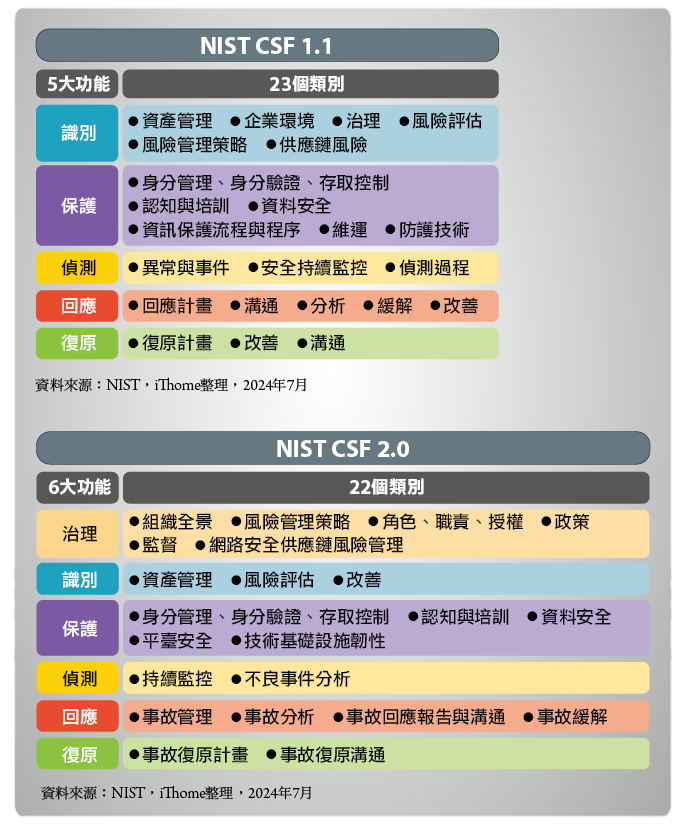

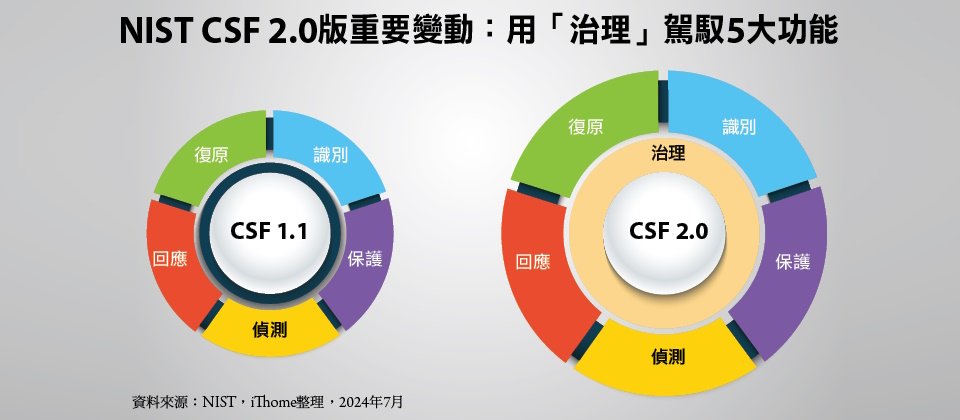

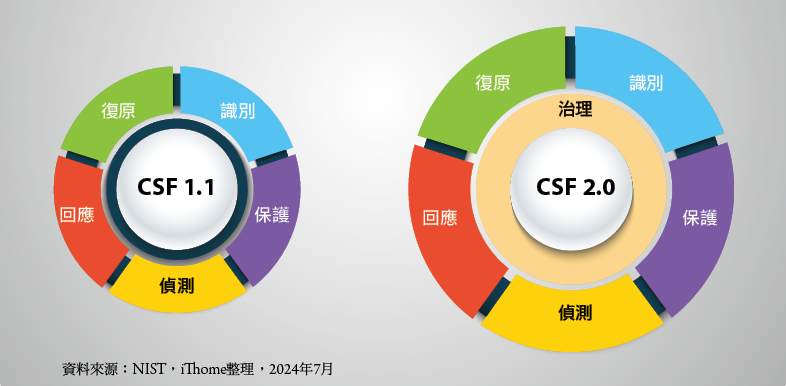

原本NIST CSF框架的發展,是圍繞著五個核心功能構建,也就是識別、保護、偵測、回應、復原,由這些功能共同構成整體網路安全風險管理的基礎。

NIST CSF 2.0版正式發布後,該框架已演進為六大核心功能,也就是治理(Govern)、識別(Identify)、保護(Protect)、偵測(Detect)、回應(Respond)、復原(Recover)。

當中最顯著的變化是,CSF 2.0增加了「治理」的功能。值得注意的是,治理並非完全新創的內容,大部分內容是依據1.1版的類別,重新綜合整理而成。

不過,2.0版這次變動的更大意義在於:治理的位階明顯提升,不僅貫穿整個網路安全框架,並涵蓋6大類別,包括:組織環境、風險管理策略、角色與職責與授權,以及政策、監管,還有網路安全供應鏈風險管理。而這些內容所展現的主要宗旨,就是重視組織高層的參與,並要確保網路安全策略與企業的總體風險管理策略一致。

事實上,公司治理早已是企業永續經營的重要議題,如今CSF 2.0框架有了新的治理功能,將可以從符合老闆與高層看待公司經營風險的角度,從治理的層面去審視網路安全風險評估,相對地,這也將促使能有更廣泛的企業管理高層去承擔網路安全政策角色,更負責地回應企業風險管理狀況。

重點3:新增實施範例,有助於企業理解項目內容

以風險為基礎的NIST CSF框架,可協助企業與組織建立通盤的網路安全策略,在新推出的2.0版,畫分6大核心功能,並有22個類別與106個子類別,企業將可透過這106項子類別提供的控制措施,應對各種網路安全挑戰。

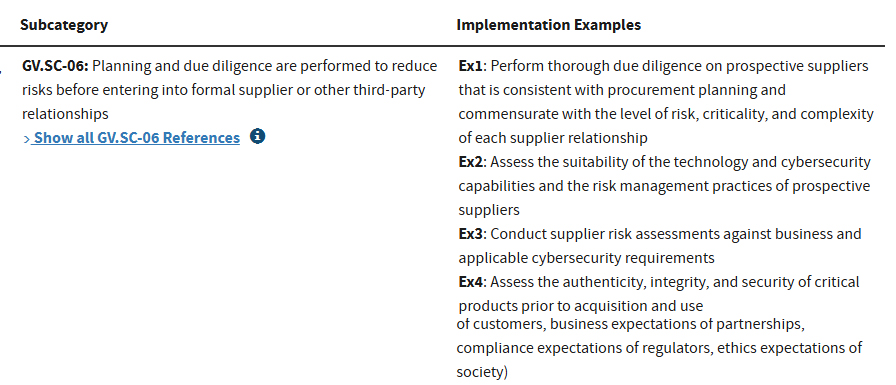

值得我們注意的是,NIST為了幫助企業更容易實踐CSF,同時提供了一系列的資源與工具,便於將CSF應用於組織內部,尤其是針對每個子類別提供的控制措施,全面新增「實施範例」。

簡單來說,有了實施範例,代表企業可以更容易依循範例去執行,並且易於理解,以便達到CSF子類別的要求。

以GV.RM-03這項子類別為例,其說明是:網路安全風險管理活動與結果要納入企業風險管理流程,NIST為此提供3個實施範例。

以範例1而言,將網路安全風險與其他企業風險(例如合規、財務、營運、法規、聲譽、安全)一併彙總與管理;範例2則是在企業風險管理規畫中,納入網路安全風險管理者;至於範例3,是指在企業風險管理規畫中,建立升級網路安全風險的標準。

我們可以發現,NIST針對每個子類別提供至少1個實施範例,有的更是多達10個。由於先前1.1版沒有這樣的內容,因此這次新版做出改變後,對企業組織而言,可以更容易理解該項目的要求。

關於全部的內容,NIST提供囊括所有CSF 2.0實施範例的Excel檔,供企業下載該表格並使用,另外,用戶也可透過其他CSF 2.0相關資源的指引,同樣能找到完整內容的介紹與說明,像是NIST提供的參考工具(CSF 2.0 Reference Tool),或是CPRT網路安全與隱私參考工具(CSF 2.0 Dataset on CPRT)等。

重點4:提供5大快速入門指南,C-SCRM、ERM至關重要

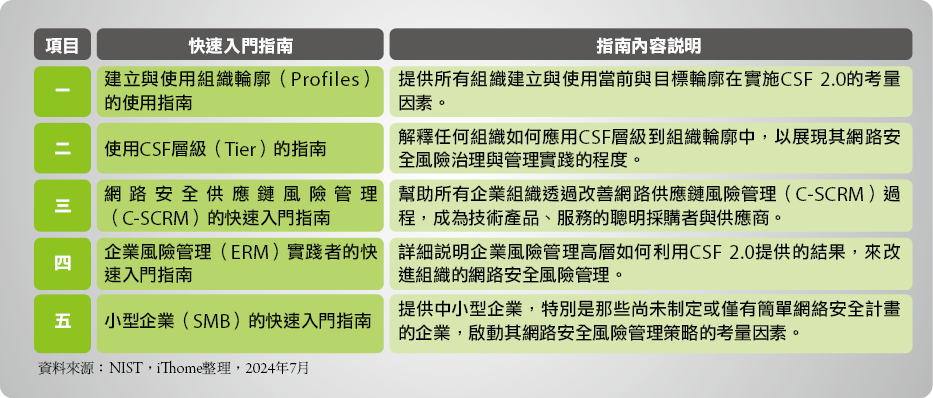

這次改版,NIST還開發一系列快速入門指南(QSG),協助組織將CSF 2.0應用於其特定需求。最先發布的內容有5種類型,包括:1. 建立與使用組織輪廓(Profiles)的使用指南;2. 使用CSF層級(Tier)的指南;3. 網路安全供應鏈風險管理(C-SCRM)的快速入門指南;4. 企業風險管理(ERM)實踐者的快速入門指南;5. 小型企業(SMB)的快速入門指南。

基本上,原先的CSF框架由三個要素組成,包含框架核心(Core),還有框架輪廓(Profiles),以及實施層級(Tiers)。

其中的框架核心,細分為6大功能,每個功能區分為多個類別,而每個類別還可分為多個子類別。

以框架輪廓(Profiles)而言,作用是幫助評估自身網路安全的輪廓,依據業務營運要求與風險評估的差異分析,找出改善網路安全態勢的優先順序,並訂定逐年強化目標;以實施層級(Tiers)而言,則是可以幫助組織評估執行的程度,共畫分有4個層級。因此,NIST提供這方面的指南相當合理。

值得關注的是,輪廓、層級這兩者本來就是CSF框架的重要概念,但這次NIST還針對C-SCRM、ERM的面向提供指南,我們認為,這會是2.0版的全新焦點,其重要程度可能不下於既有框架內容,而且它們都於新的治理功能息息相關。

首先,以網路安全供應鏈風險管理(C-SCRM)的快速入門指南而言,NIST在此特別介紹如何使用CSF的GV.SC類別,來建立運作C-SCRM的能力,這部分可對應NIST在2022年5月釋出的新版文件:SP 800-161r1。

以企業風險管理(ERM)的快速入門指南而言,當中介紹如何使用CSF來規畫與整合企業整體範圍的網路安全風險管理資訊,這部分對應的內容,是NIST從2020年10月陸續發表的一系列NIST IR 8286文件。

換言之,當我們要了解CSF 2.0框架時,上述這兩系列文件也要一併重視。事實上,2.0版文件有一部分內容,強調要改善網路安全風險溝通和整合。

另一方面,NIST也提供適用於小型企業的CSF入門指南,這應是體認到不同使用者的需求而發展,作為補充的指導內容,幫助那些沒有網路安全計畫,或是僅有簡單網路安全計畫的小型企業,可以透過這些簡化的內容,更容易從6大功能面著手、強化網路安全,即便有不理解或自己不會做的地方,有了這份指南,也可做為企業與資安專業服務廠商討論的起點。

此外,NIST目前還有提供建立社群的指南,這方面應會針對更多不同使用者、產業或技術領域需求,提供符合其特性的內容。未來大家可以留意這方面,應持續會有更多進展公布。

重點5:提供可進一步了解實作面的參考資訊

為了幫助企業善用CSF框架,保持組織實施框架的靈活性,NIST也提供資訊參考(Informative Reference)文件,藉此幫助企業,使他們能將上百個子類別提供的控制措施,對應到不同重要標準的控制措施。

與先前1.1版提供的參考資訊相比,我們可以發現,2.0版在這方面提供的資訊,相當聚焦於描述安全性與隱私權控制的NIST SP 800-53,該文件目前為第5.1.1版,這主要是美國聯邦政府的安全控制基準,能幫助企業組織更了解控制措施的實作面與細節。

換言之,NIST SP 800-53也可視為企業在使用CSF 2.0框架時,重要的執行參考依據。

重點6:整體共有91項細微調整

在CSF 2.0版中,先前提到這一版本共定義出6大功能、22個類別,以及106個子類別。

與1.1版的5大功能、23個類別、108個子類別相比,數量看似變化不大,但當中其實許多項目都以更好的方式整併。

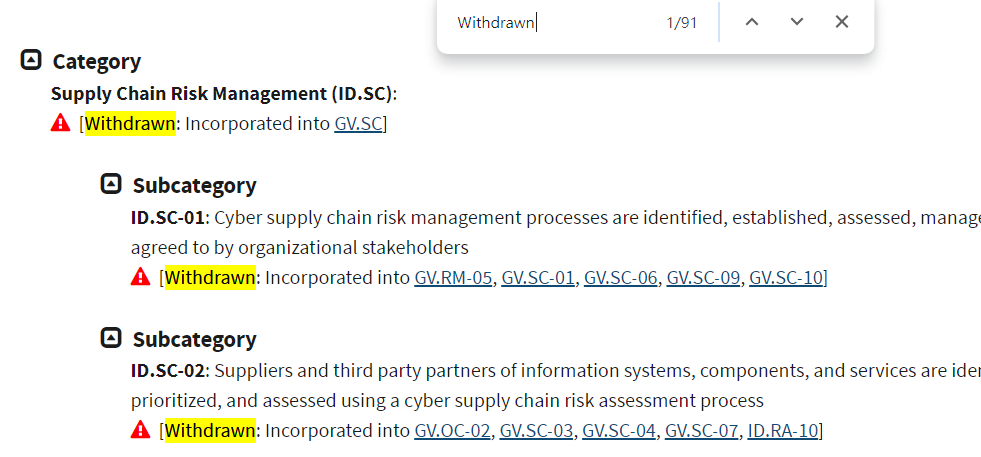

我們查閱CSF 2.0框架內容時,也發現當中有多達91個差異,包含被取消、或納入原有項目,或新項目的異動。

舉例來說,原先1.1版的ID.BE-01,被取消並被整併到2.0版的GV.OC-05,至於原有的ID.GV-03,被移動到新版的GV.OC-03。

還有一些異動的整併範圍更大,像是原本的ID.SC-01,被取消並整併到2.0版的GV.RM-05、GV.SC-01、GV.SC-06、GV.SC-09、GV.SC-10。

又或是原有的RS.IM、RC.IM,兩者被取消並整併到新的ID.IM。

顯然NIST在分類方式上,做出了更細緻的調整,目的應是希望有更簡潔與易於理解的呈現。

重點7:簡化為5大實施步驟

在CSF框架的使用上,除了強調企業自身的改進與比較,也隱含了成熟度的概念於其中。

而為了方便組織採用CSF,NIST強調建立組織輪廓的重要性,並說明如何使用它來幫助持續改進網路安全。較特別的是,1.1版提出7大步驟,2.0版則有進一步的簡化,統合為5大步驟:(1)確定組織的輪廓,(2)蒐集準備組織輪廓所需的資訊,(3)建立組織目標輪廓,(4)分析目前輪廓與目標輪廓的差異,並制定行動計畫,(5)實施行動計畫,並更新組織輪廓。

整體而言,隨著CSF 2.0框架的發布,NIST鼓勵所有組織使用,以提升網路安全防護能力,因為企業組織可用來了解、評估、確定優先順序與溝通網路安全風險。

因為,這個框架對於促進內部和外部溝通特別有用,可用於不同內部團隊,或高層管理層到中階的管理人員,以及執行日常網路安全職責的人員。而且,CSF還將改善與供應商與合作夥伴之間的溝通,幫助組織將網路安全相關問題,可與更廣泛的企業風險管理戰略之間,進行相互結合。

此外,在彙整出7大重點變化之餘,為了對CSF 2.0框架有更深入了解,我們也請教多位專精這項議題的專家,包括BSI臺灣產品經理潘世鳴,以及擔任ISC2台北分會大使的吳明璋,他們常針對CSF框架開課,或發表相關內容的演說,透過他們深入淺出的說明,讓大家進一步了解2.0版重要意涵與變化,以及他們觀察到的使用現況與挑戰。

NIST CSF 2.0版重要變動:用「治理」駕馭5大功能

原本NIST CSF框架圍繞5大核心功能構建,也就是識別、保護、偵測、回應、復原,如今治理躍升為第6大核心功能,不僅位階提升,並貫穿整個網路安全框架,而且成為原有5大功能的重要支撐。

CSF 1.1版與2.0的核心功能比較

在NIST CSF 2.0版中,除了有全新的治理功能,原有23個類別也重新整併為22個類別,讓內容更有系統性且簡潔。例如,企業環境、風險評估、風險管理策略與供應鏈風險等納入治理,更反應出網路安全在治理中的重要性,而原有5大功能的類別亦有統整,讓項目可以更精簡。

CSF 2.0首度提供實踐範例,可幫助進一步理解106項控制措施的行動方向

為了幫助企業更容易實踐CSF框架,2.0版針對每個子類別提供「實施範例」說明。以子類別GV.SC-06為例,NIST提供了4個範例,包括:組織應針對潛在供應商進行徹底的盡職調查,組織應評估潛在供應商的技術、資安能力與風險管理實務,組織應根據業務與適當網路安全要求進行供應商風險評估,以及組織應在採購與使用前需評估關鍵產品的真偽性、完整性與安全性。

CSF 2.0提供5大快速入門,企業風險管理與供應鏈是全新重點

以NIST CSF框架而言,建立組織輪廓(Profiles)與層級(Tiers)的應用,也是相當重要的概念,值得我們關注的是,CSF 2.0版釋出的快速入門指南中,還特別聚焦在網路安全供應鏈風險管理(C-SCRM),以及企業風險管理(ERM)的面向,顯然,這將是企業使用框架不可忽視的全新重點。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10