資安業者卡巴斯基3年前發現中國駭客組織GhostEmperor的行蹤,事隔兩年,有研究人員察覺該組織再度犯案的跡象。

去年底資安業者Sygnia收到客戶的委託,起因是他們察覺駭客破壞企業內部網路,目的是滲透合作夥伴。經過調查,駭客使用名為Demodex的rootkit變種,而這項工具與2021年9月卡巴斯基揭露的GhostEmperor有關。這些駭客運用多階段惡意軟體攻擊,從而隱密在受害組織持續運作,同時他們也利用多種手法阻止資安人員分析。

而對於這些駭客的入侵手段,研究人員指出通常是利用Exchange漏洞ProxyLogon來取得初始權限,但也有利用其他漏洞的情況。一旦成功,對方就會執行批次檔啟動整個惡意軟體感染流程。

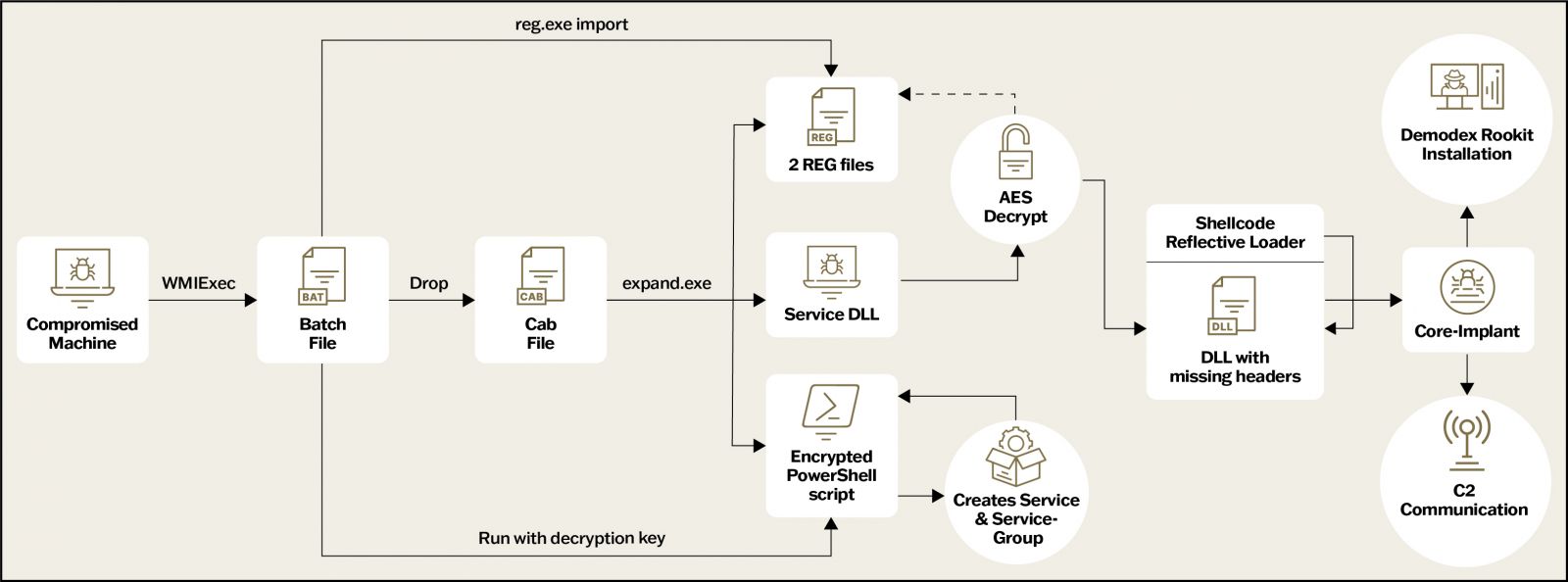

這些駭客執行批次檔的方式,主要是透過名為WMIExec的命令列工具來進行。該工具屬於Impacket滲透測試套件的一部分,主要用途是藉由WMI在遠端Windows電腦執行命令。而Impacket工具包是以Python打造而成,通常被用於了解程式構造或是操控網路協定。

當批次檔開始執行,就會進行部署惡意軟體及設置能維持在受害電腦運作的工作。他們先是下載CAB檔並利用內建的公用程式expand.exe解開作案工具,其中包含惡意DLL檔案Prints1m.dll、PowerShell指令碼,以及用來產生AES解密金鑰、解出經過AES演算法處理的Shell Code的登錄檔。

接著,此批次檔便會在電腦下達匯入上述兩個登錄檔,然後執行經過加密處理的PowerShell指令碼,這個指令碼內含經加密處理的儲存桶(blob),一旦解開,電腦就會再執行另一個PowerShell指令碼。

這個新的指令碼會建置名為WdiSystem服務,內含svchost.exe的PowerShell命令,目的是載入惡意DLL檔案,同時,還會建立新的服務群組WdiSystemhost,用來執行惡意服務。攻擊者在執行惡意服務的過程中,他們會試圖讓惡意軟體看起來像執行Windows系統服務,而這麼做其實是模仿正牌的系統服務名稱「WdiSystemHost(Windows Diagnostic System Host)」。

當電腦根據駭客上述設置的方法載入惡意DLL檔案,該程式庫會偵測作業系統內部的處理程序執行架構Process Environment Block,動態載入需要的功能。

接著,這個DLL檔案會設置反掛鉤(anti-hooking)手法,並且會先進入休眠狀態,為期15秒之後,再進行解密、執行下個階段的攻擊,從而接收批次檔設置的機碼金鑰。

值得一提的是,為了迴避防毒軟體及EDR系統的偵測,這些駭客設置名為ProcessSignaturePolicy的緩解措施,禁止將未具備微軟簽章的DLL檔案載入處理程序,這也代表非微軟簽署的資安系統DLL元件有可能因為無法注入正在執行的特定應用程序記憶體位址,而無法正常運作。但研究人員也指出,許多防毒業者使用的DLL檔案都經過微軟簽署,其中部署端點防護解決方案還會在呼叫SetProcessMitigationPolicy之前就注入DLL,根據這樣的說法,駭客所採取的做法,有可能鎖定尚未具備上述簽署機制的資安系統而來。

完成上述的步驟,Prints1m.dll才會讀取兩個由批次檔設置的登錄檔金鑰,並將Shell Code充當惡意程式載入工具,把名為Core-Implant的DLL分配記憶體位置,並將每個部分載入記憶體。成功後Core-Implant將管理C2通訊,並於受害電腦植入Demodex。為了迴避作業系統的驅動程式簽章強制(DSE)機制,駭客濫用遊戲作弊工具Cheat Engine,並運用其中已簽章的驅動程式dbk64.sys操縱記憶體,而能在Core-Implant執行Shell Code,然後在該驅動程式加入額外功能,使其能夠載入Demodex。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09