本月10日數位工作流程管理解決方案業者ServiceNow公布重大層級的輸入驗證漏洞CVE-2024-4879,並提供更新軟體予以修補。

隔日通報此事的資安業者Assetnote公布相關細節,並指出這項漏洞相當嚴重,但攻擊者若是串連另一個重大層級的輸入驗證漏洞CVE-2024-5217,以及中度風險的敏感檔案讀取漏洞CVE-2024-5178(編按:這兩個漏洞也同樣在10日被修補),就有機會存取資料庫。這些細節公布後,很快就出相關攻擊行動。

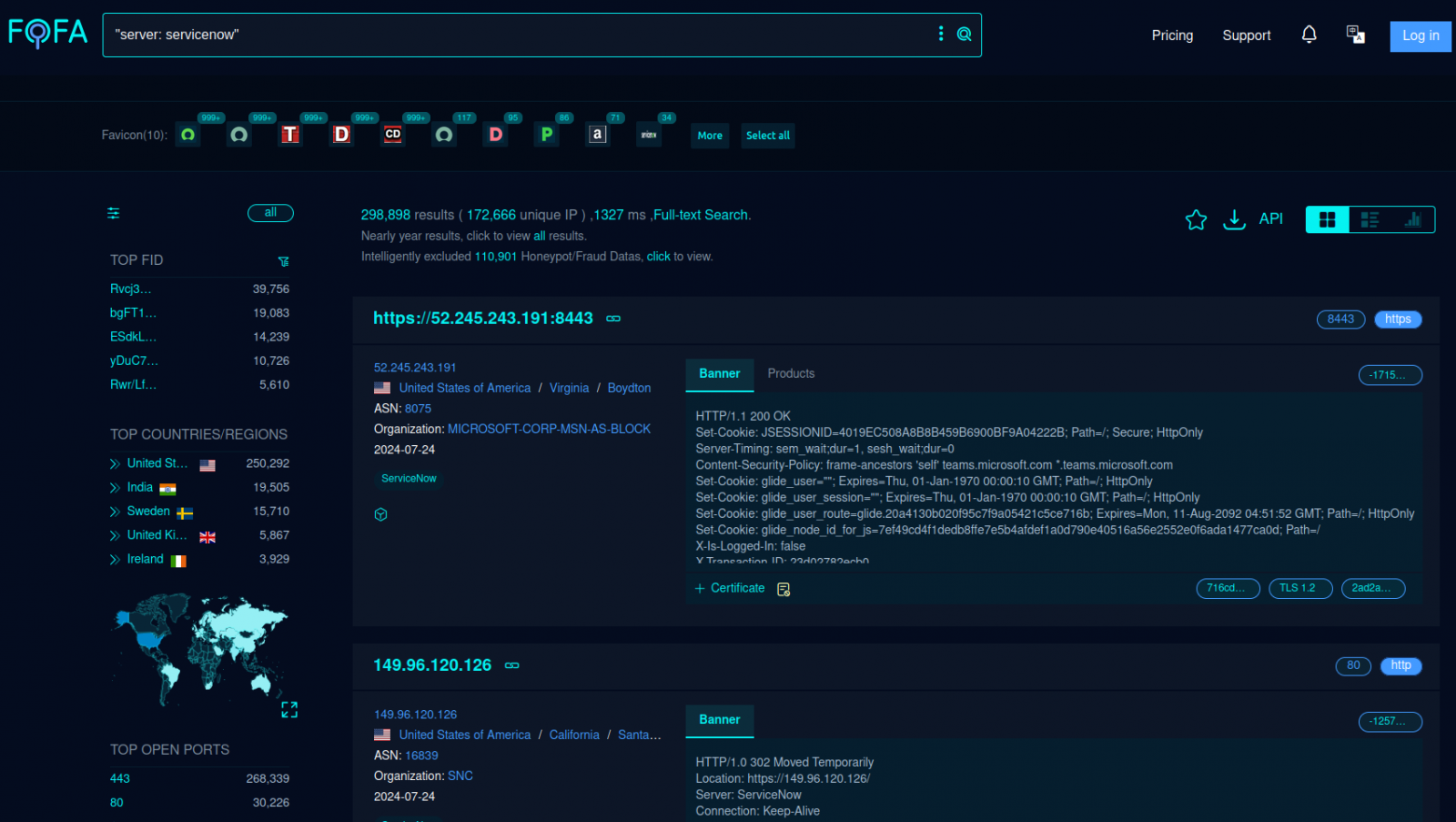

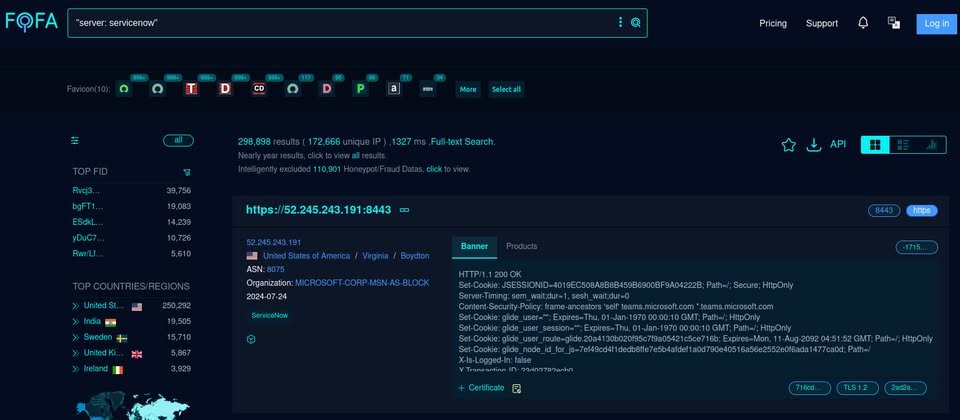

資安業者Resecurity指出,在Assetnote公布漏洞細節不久,他們就察覺有多個駭客組織開始嘗試掃描尚未修補上述漏洞的ServiceNow平臺,根據物聯網搜尋引擎FOFA的搜尋結果,約有30萬臺ServiceNow主機有可能會被遠端探測,其中又以美國超過29萬臺數量最多,印度、瑞士居次,分別有1.9萬、1.5萬臺,英國、愛爾蘭分別有5,867臺、3,929臺。

從產業類別看來,能源產業、資料中心、中東政府組織、軟體開發業者是對方偏好的攻擊目標。

值得留意的是,CVE-2024-4879、CVE-2024-5217本身就已經相當嚴重,CVSS風險評分皆達到9.8分,一旦遭到利用,攻擊者就有機會遠端執行任意程式碼(RCE)。

研究人員指出,上述3項漏洞駭客最積極利用的是CVE-2024-4879,根據他們的探測,攻擊者在試圖利用漏洞前,會確認受害主機是否曝露有關風險,然後注入有效酬載,用來確認特定乘法算式的結果來進行回應。

接著,對方植入第二階段惡意程式,來檢查能否存取資料庫的內容。一旦成功利用漏洞,受害主機就會回傳資料庫的有詳細資訊。最終,駭客將能轉儲使用者的名單,並從受害主機外流使用者名單,以及受害主機的中繼資料,而有可能導致帳密資料外流。

根據研究人員的分析,雖然大部分的資料都透過複雜的雜湊演算法處理,而並未被駭客利用,但他們認為,少部分曝光的資料就可能有助於駭客從事偵察。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10