從2009年從事網路間諜活動的北韓駭客組織Andariel(也稱做APT45、Onyx Sleet、Stonefly),最近研究人員發現,該組織從事網路攻擊的類型變得更為廣泛,疑似開始發展勒索軟體並用於攻擊行動,牟取經濟利益。

資安業者Mandiant指出,這些駭客從2009年就積極從事網路攻擊,但自2017年開始特別關注政府機關與國防工業,如今則是踏入勒索軟體攻擊的領域,不僅是籌措該組織營運所需的經費,更重要的是為北韓政府的重要事務提供資金來源。

雖然研究人員並不清楚牟取經濟利益是否為該組織的重點任務,但Andariel是少數會運用這類工具的北韓駭客組織,因而引起他們的注意。

他們追蹤了數起可能與該駭客組織有關的攻擊行動,並舉出兩起資安事故。

其中,Mandiant首度揭露的勒索軟體ShatteredGlass,2021年資安業者卡巴斯基指出從事相關攻擊的駭客,很有可能就是Andariel。

另一起資安事故,則是2022年美國網路安全暨基礎設施安全局(CISA)揭露的勒索軟體Maui攻擊行動,北韓國家級駭客用來攻擊醫療照護及公共衛生機構,而這裡提到的北韓駭客,Mandiant認為應該就是Andariel。

為何Mandiant後來才指出這些勒索軟體攻擊是Andariel所為?原因很有可能是這些駭客在攻擊過程中,往往仰賴不少能公開取得的公用程式(如3proxy),或是惡意軟體(如RogueEye),而難以判斷攻擊來源。

然而,這些駭客還是自行開發部分惡意程式,來滿足攻擊行動的需求。研究人員根據長期的追蹤和分析,確認這些駭客打造的惡意軟體特徵,並發現對方會採用專屬的加密手法,以及重覆使用程式碼的情況。

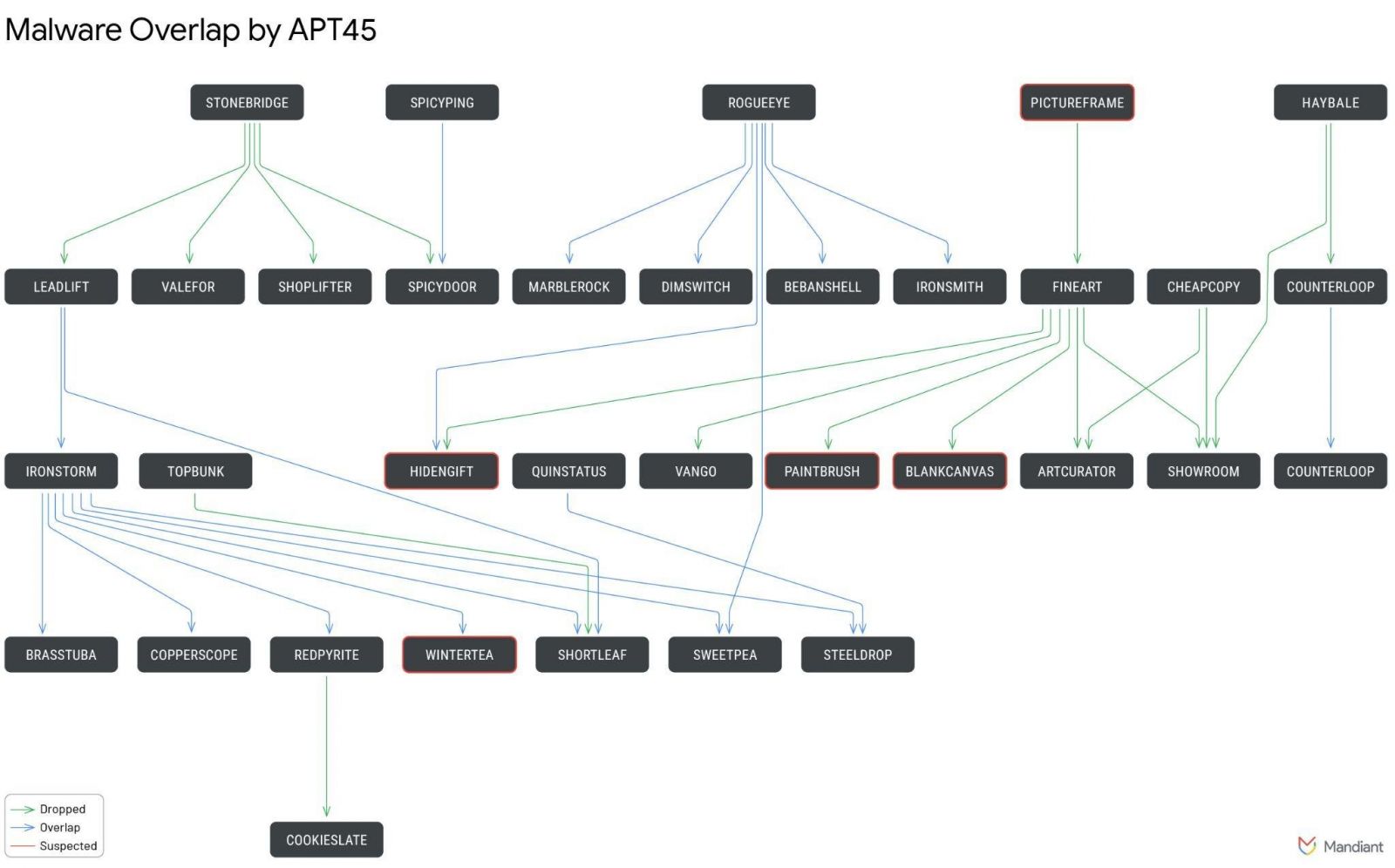

Mandiant彙整北韓駭客Andariel使用、開發的惡意程式關連圖,我們可以看到駭客初期以5種惡意程式進行發展,然後開發其他版本,在這裡可以看到新的惡意軟體很可能以2款以上的舊惡意程式為基礎改造而成。

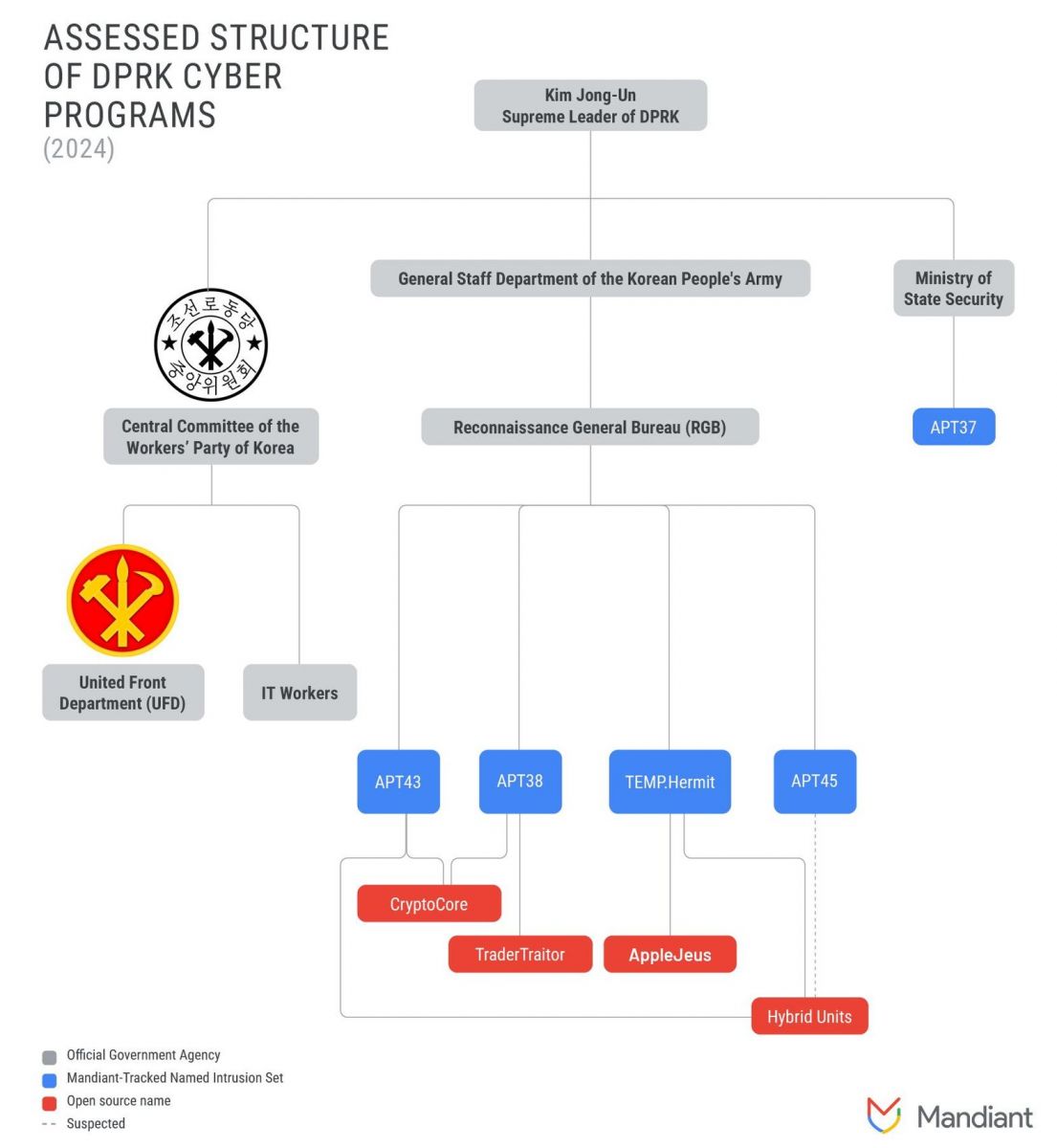

值得一提的是,雖然他們提及Andariel背後與北韓駭客組織Kimsuky(APT43)、BlueNoroff(APT38)、Lazarus一樣,應該都是受到北韓偵察總局(RGB)指使,但Andariel與其他北韓駭客組織使用的武器庫,還是有所差異。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10