Binarly

韌體安全公司Binarly在7月25日揭露名為「PKfail」的漏洞,指出韌體供應鏈在加密金鑰管理實務上有嚴重問題。

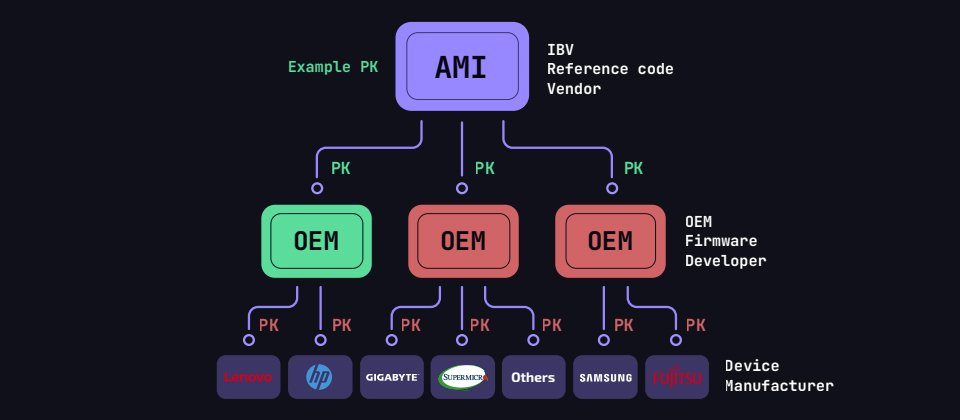

根據Binarly的說明,他們在今年稍早曾發現,BIOS大廠AMI的Secure Boot相關主金鑰(在UEFI領域稱平臺金鑰Platform Key,PK),在一次ODM廠商的資料外洩事故當中,遭到公開而曝光。

由於AMI平臺金鑰在Secure Boot運作中作為信任根(Root of Turst),用於驗證設備韌體與啟動軟體的真實性與完整性,其重要性不言而喻。

更嚴重的問題在於,他們調查發現出業界存在PKfail這樣的韌體供應鏈問題,Binarly研究小組指出,這個平臺金鑰應由裝置廠商自己產生與管理,並使用最高加密技術保護,並且遵循最佳實踐,但他們研究後發現,實際情形卻是:BIOS廠商在他們提供的參考程式碼,嵌入一把金鑰(預設測試金鑰),並期望OEM或設備廠商會換掉它,但很多廠商沒有這樣做。

也就是說,這個平臺金鑰是由BIOS廠商產生,但不同電腦與伺服器廠商都共用同一把金鑰,導致該平臺金鑰完全不能被信任,這顯然破壞UEFI生態系統上的Secure Boot。

以致於PKfail是一個影響數百萬設備的韌體供應鏈問題,將使攻擊者可以輕易繞過受影響設備上的Secure Boot。

由於PKfail影響多個電腦、主機板與伺服器品牌業者,而且是x86與ARM架構的裝置都受影響,除了設備商需要發布韌體更新,用戶也需注意這方面的修補釋出狀況。例如,Supermicro就有發布公告,指出已修補Supermicro BIOS韌體中的PKfail漏洞。

根據Binarly說明,他們總共發現有22個獨特但不可信的平臺金鑰,因為這些都存在大量共用的情形,至於受PKfail影響的業者與產品數量,以臺廠技嘉有651款產品型號最多,其次為Supermicro的72款、Dell的48款,以及HP的14款、聯想的12款、Intel的10款、宏碁的9款、Fujitsu的5款、Aopen有2款、Formelife的1款。此外,該業者還有提到Samsung,但在受影響產品列表中,我們沒有找到該廠商的產品。

PKFail_%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90Binarly.jpg)

Binarly表示總共發現有22個獨特但不可信的平臺金鑰,並整理出事件中5個最被廣泛使用的不可信任金耀。圖片來源/Binarly

根據Binarly所列的受影響產品型號,以臺廠技嘉為例,產品類型相當廣泛,包括多種類型伺服器、主機板,以及迷你準系統電腦、嵌入式電腦、筆電等。用戶後續可留意業者發布這方面的相關消息。圖片來源/Binarly

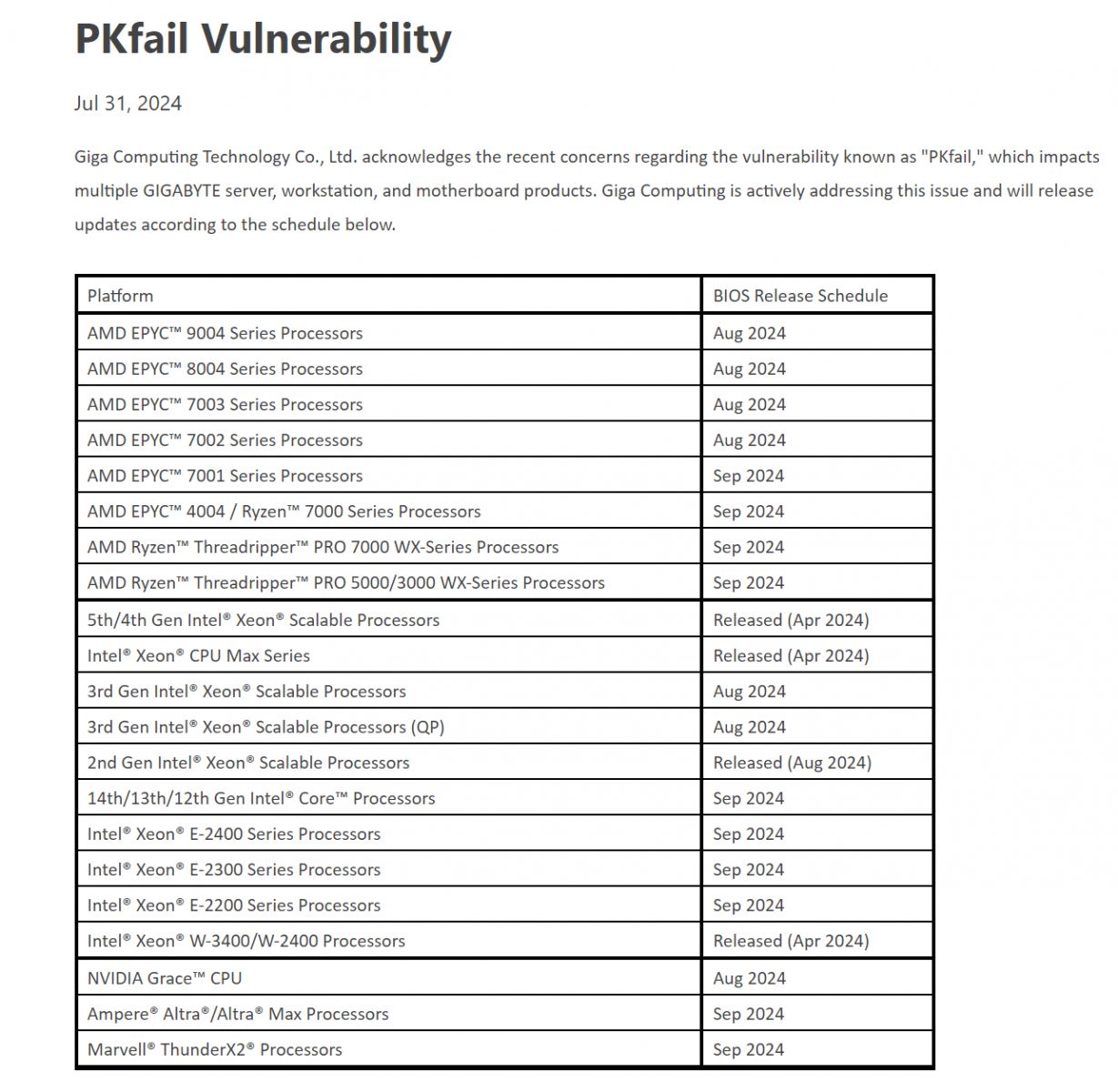

【8月補充更新】技嘉在7月31日發布PKfail漏洞的安全通告,表示已知悉近期有關「PKfail」漏洞的疑慮,也說明由於該漏洞影響多款技嘉伺服器、工作站和主機板產品,因此技嘉子公司Giga Computing(技鋼科技)正積極處理此問題,並公布不同平臺的BIOS釋出排程,多數預計將在2024年8月、9月發布。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-09

PKFail_%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90Binarly.jpg)