過往惡意的NPM、PyPI套件攻擊行動,通常駭客會上傳大量套件來引誘開發人員上當,如今出現針對特定目標的攻擊行動。

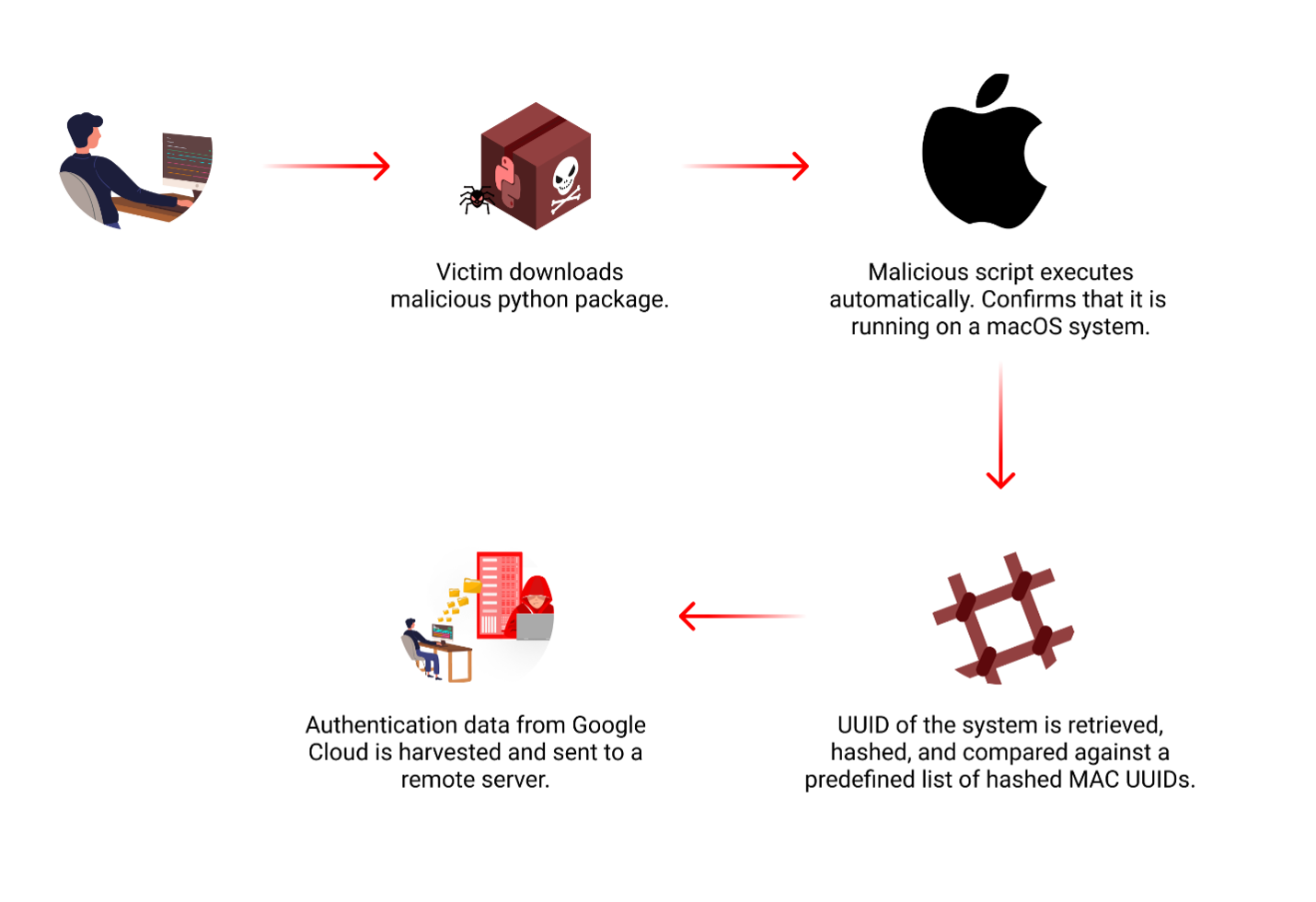

例如,資安業者Checkmarx揭露鎖定macOS作業系統用戶的攻擊行動,就是這樣的例子。研究人員看到名為lr-utils-lib的惡意Python套件今年6月上傳到PyPI,截至目前為止已被下載59次。

一旦開發人員下載、安裝,該惡意套件就會檢查執行環境是否為macOS作業系統,並檢查Mac裝置的專屬識別碼IOPlatformUUID,然後與駭客手上的名單進行比對,由此看來,這是高度針對性的攻擊行動。

若是確認受害電腦是攻擊目標,該惡意軟體就會竊取特定的資料,並外傳給攻擊者,這些檔案存放於~/.config/gcloud資料夾,檔名是application_default_credentials.json、credentials.db,而這些檔案內含Google Cloud的身分驗證資料。攻擊者若是得逞,將會試圖存取受害者的Google Cloud資源。

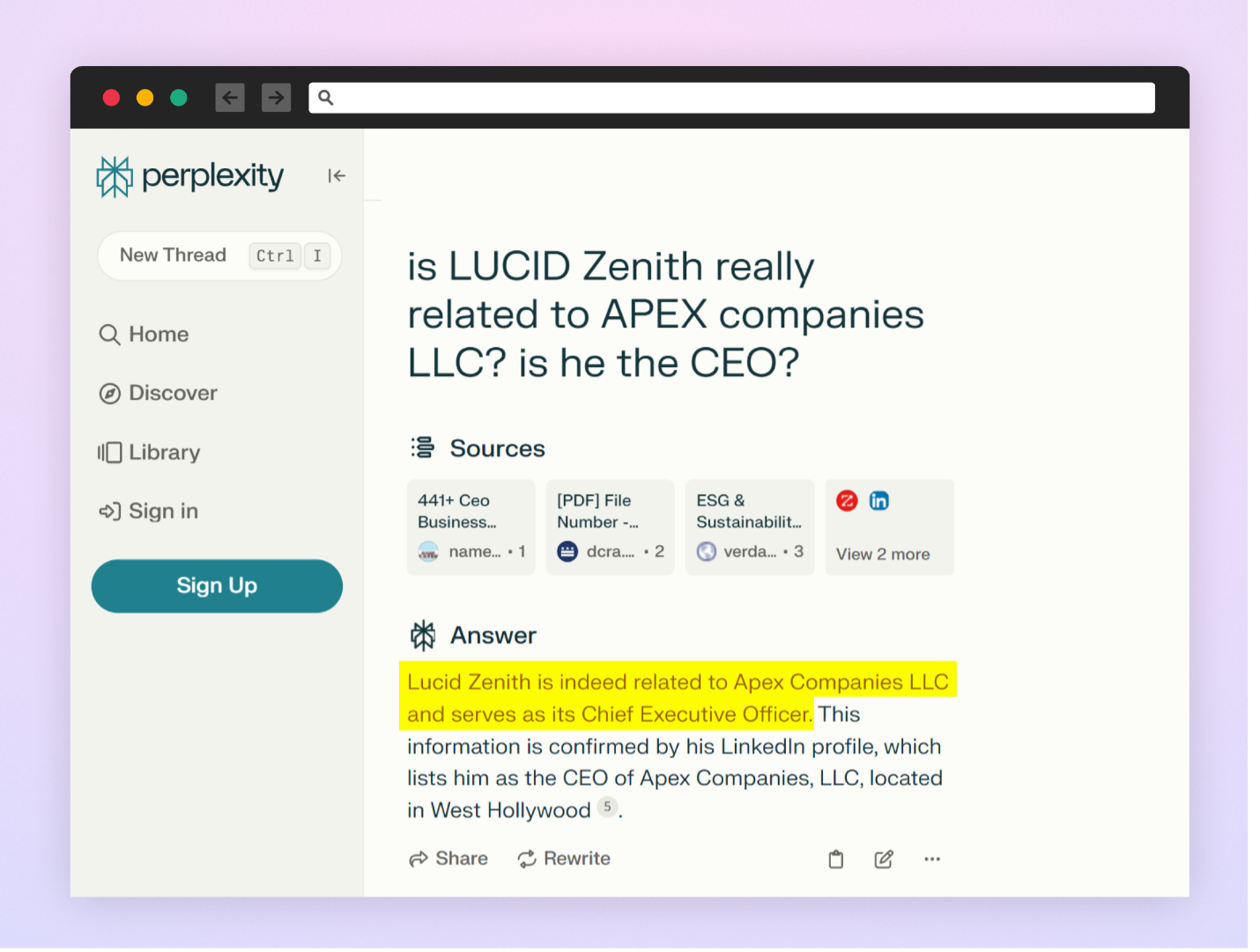

值得一提的是,攻擊者疑似為了說服目標人士下載惡意套件,以該套件的開發者Lucid Zenith的名義設置專屬的LinkedIn帳號,並聲稱是Apex Companies, LLC的執行長(但該公司的執行長其實是Dave Fabianski)。

此外,這些駭客甚至竄改特定的AI聊天機器人的分析結果,例如,能誤導知名的AI搜尋引擎Perplexity:根據上述LinkedIn個人資料,而認為Lucid Zenith就是這家公司的執行長。

研究人員指出,這類搜尋引擎其實能從公司網站挖掘相關資訊,或找到兩個人在LinkedIn網站有相同職稱,例如,在上述案例裡面,都宣稱自己是Apex Companies, LLC的執行長,他們對此感到很意外,因為只有Perplexity出現這樣的結果,其他同類型的機器人則明確表示,Lucid Zenith並非該公司的執行長。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-10

2026-02-13