隨著國際局勢日趨緊張,駭客針對關鍵基礎設施下手的情況越來越常見,這類設施的安全也得到更大的重視。最近有研究人員發現,特定廠牌的太陽能發電(PV)系統存在弱點,一旦攻擊者對其下手,後果將不堪設想。

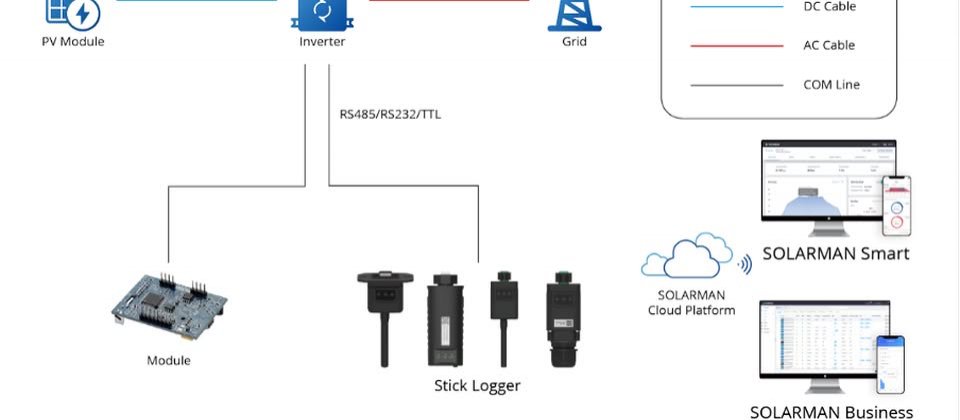

資安業者Bitdefender發現Solarman的太陽能發電監控平臺、寧波德業(Deye)的逆變器存在漏洞,採用這些設備的太陽能發電系統橫跨全球逾190個國家、多達1千萬個發電裝置,能夠產生195千兆瓦的電力,占全球太陽能發電五分之一,一旦相關漏洞遭到利用,攻擊者就有機會癱瘓電網,從而導致停電。對此,兩家供應商在接獲通報後,皆著手修補。研究人員也將於DEF CON 32資安會議上,展示他們的研究成果。

單就Solarman而言,這家廠商不只生產相關監控系統,也授權其他廠商生產部分發電基礎設施,而且,也有Solarman監控系統搭配其他廠牌逆變器的發電系統,因此漏洞影響範圍將超過上述規模。

大致而言,Bitdefender發現的資安漏洞,與憑證(Token)的管理不當,以及傳送過多使用者資訊導致的資料外洩有關。

他們發現Solarman平臺有3項漏洞,其中一個是可用來接管帳號的弱點,與OAuth身分驗證有關的API端點可被用來為任意使用者產生適用憑證,攻擊者可藉由JSON有效酬載來控制特定的使用者帳號,進而竄改逆變器的配置而寧波德業的設備也存在相同的弱點。

另一個則是憑證重複使用的情況,研究人員發現由寧波德業雲端平臺簽章的憑證,竟然也能在Solarman使用,並能完全存取相同ID的使用者帳號,若是使用者並未採取相關隔離措施,這種情況有可能導致廣泛的未經授權存取。

Solarman平臺的第三個漏洞,則是在API端點回傳過多企業組織資訊的情況,而有可能曝露電子郵件信箱及電話號碼等個資,攻擊者可試圖收集相關資訊用於後續攻擊,甚至串連前述可接管帳號的漏洞,掌握太陽能發電裝置的地理位址與產生電力的能力。

至於寧波德業的設備資安漏洞,不只是前述接管帳號的弱點,還包含其他兩項漏洞。其中一個是帳密寫死弱點,攻擊者可藉由特定帳號得到相關憑證,並能對所有裝置進行存取。

另一個則是在特定的API端點上,研究人員發現回傳過多使用者個資的情況,而能用來洩露相關資料。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-09