為了勒索軟體在加密受害電腦檔案的過程不受干擾,駭客試圖讓防毒軟體、EDR系統的運作停擺來達到目的,繼研究人員揭露駭客組織FIN7在地下論壇兜售名為AuKill的工具給勒索軟體駭客運用,有其他駭客組織也開始打造類似的工具,並運用於實際攻擊行動。

資安業者Sophos揭露勒索軟體駭客組織RansomHub在今年5月發起的攻擊行動,駭客先利用名為EDRKillShifter的惡意程式,企圖停用受害電腦上的Sophos端點防護程式未果,之後,這項工具會利用存在漏洞的舊版驅動程式,進行自帶驅動程式(BYOVD)攻擊手法,試圖癱瘓端點防護系統,但也因此引起研究人員的注意。

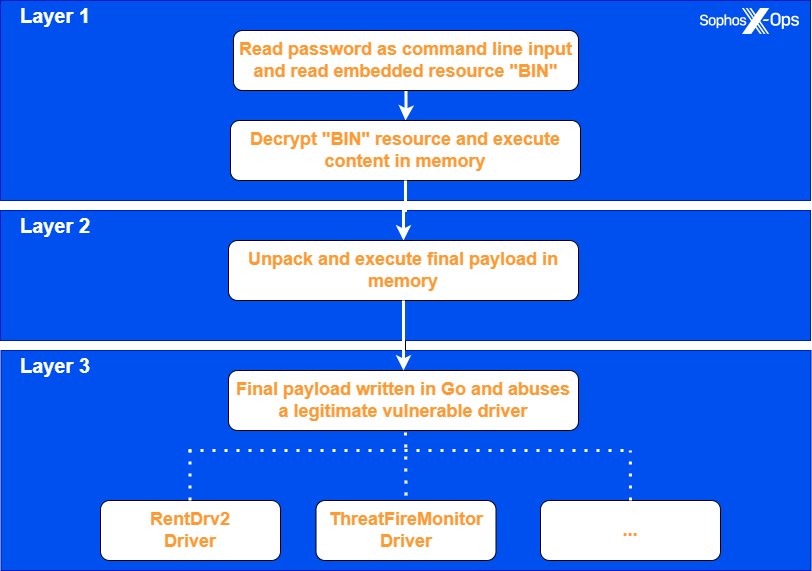

根據濫用的驅動程式,EDRKillShifter大致可分成兩種,其中一個是名為RentDrv2的驅動程式,另一個則是已棄用的ThreatFireMonitor。

這個惡意程式執行的過程大致如下:首先,攻擊者輸入密碼啟動EDRKillShifter,該執行檔便會解密名為BIN的檔案,並於記憶體內執行;接著,惡意程式解壓縮並執行最終有效酬載,此酬載將利用前述的驅動程式提升權限,然後企圖停用正在執行的EDR處理程序及相關服務。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

Advertisement