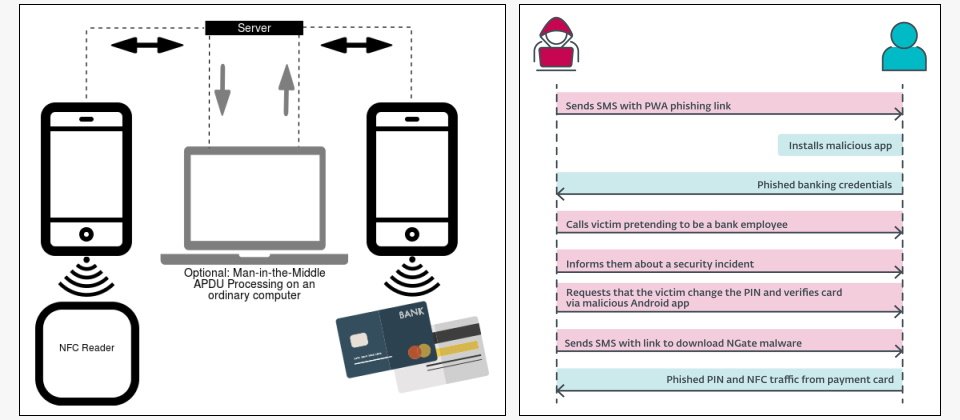

資安廠商ESET發現有惡意程式利用一款開源工具NFCGate,透過重導引NFC通訊流量,將受害者Android手機上的支付卡資訊傳送給駭客。 (圖左)NFCGate示意圖,圖片來源/取自GitHub,(圖右)圖片來源/ESET。

資安廠商ESET發現一樁竊取錢財惡意程式新手法,可透過重導引NFC通訊流量,將受害者Android手機上的支付卡資訊傳送給駭客。

ESET研究人員發現,3家捷克銀行客戶遭到這前所未見新手法的攻擊。攻擊者使用一個名為NGate的惡意程式,將受害者的實體支付卡資料(如金融卡),由安裝NGate的Android智慧型手機利用NFC通訊,傳送給攻擊者控制的手機。攻擊者取得卡片資料後即可執行ATM交易。若這方法失敗,攻擊者還有備援計畫,可以從受害者帳戶傳到其他人的帳號。由於攻擊手法使用了NFCGate的NFC流量分析開源工具,研究人員因而將惡意程式命名為NGate。

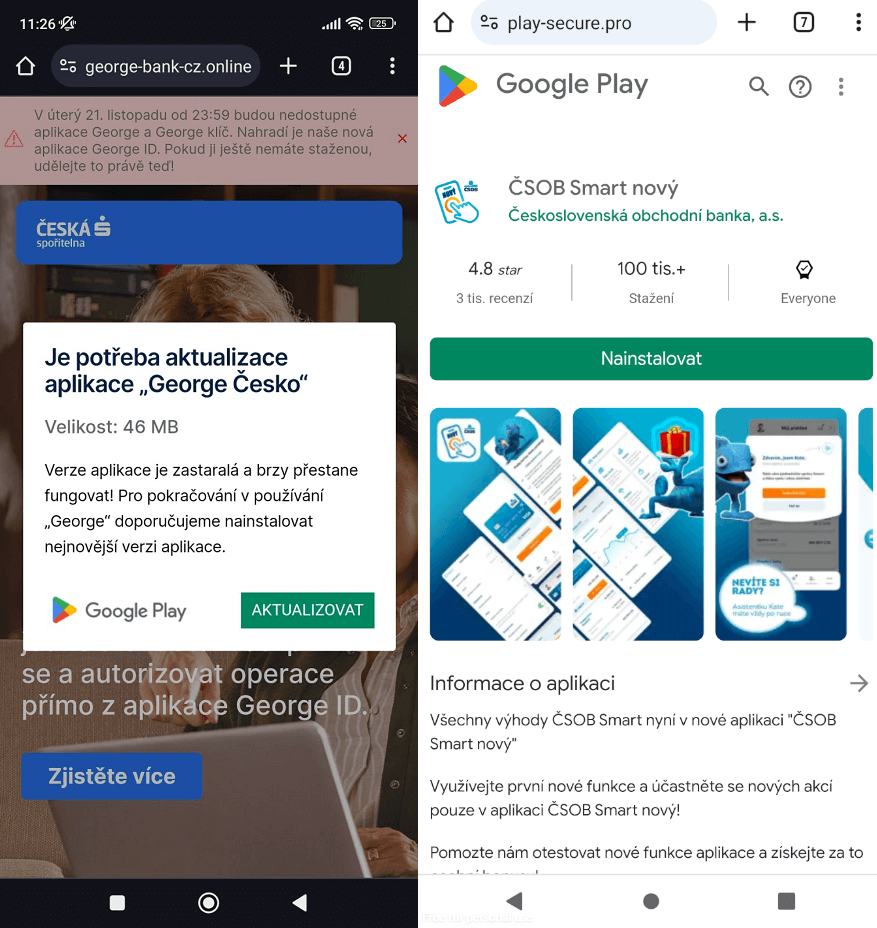

ESET團隊首先在2023年11月底前觀察到知名捷克銀行客戶遭到NGate的釣魚攻擊。駭客透過設立冒充銀行帳號的網站或假冒官方行動銀行App散布,傳送退稅的釣魚簡訊給知名銀行用戶,誘使用戶下載號稱能退稅的App,實則為NGate。接著,駭客又冒充知名銀行行員打電話給用戶通知帳號被駭,要求用戶前往其提供的連結重設銀行密碼。NGate趁機在用戶重設帳密過程中,竊走受害者銀行支付卡資訊。

圖片來源/ESET

NGate對Android用戶的攻擊在2024年3月因主謀被捕而終止。期間有三家捷克銀行客戶受害,研究人員共發現6隻不同的NGate App變種,但受害人數不明。所幸NGate從未在Google Play Store市集上架,減少了可能的受害者規模

研究人員指出,NGate使用了創新Web技術PWA和WebAPK來冒充銀行網站。PWA從釣魚網站開啟時會模倣合法應用程式,只是加了個小的瀏覽器圖示。NGate開啟時,即冒充銀行網站要求用戶輸入登入帳密。WebAPK則是PWA的進階版;它是由Chrome瀏覽器自動產生,但比PWA更像原生Android App,且沒有瀏覽器圖示,更容易瞞騙用戶。

NGate除了冒充銀行App外,還具有NFCGate的工具。後者來自德國達特茅斯理工大學學生,原始用途是蒐集、分析和變更NFC流量的程式,它會將Android裝置的NFC訊號,透過伺服器傳送到另一臺模擬Android裝置的機器。在安裝NGate程式的機器上,可以蒐集、傳送/重導引或在另一臺機器上模倣、重播截取到的資料,其中重導引功能可以在未被root(刷機)的Android裝置上執行。NGate程式濫用其中的重導引NFC流量功能,且誘使用戶輸入銀行帳號、出生日期和支付卡密碼,並要求他們啟用手機NFC傳輸功能,還要受害者將支付卡放在Android手機背面直到NGate App完成「認證」。

而這些動作讓攻擊者取得了所有必要的資訊,而得以在其持有的Android手機上複製受害者支付(金融或信用)卡,並從ATM提出金錢或執行交易。

因此這次攻擊讓駭客有二種方法竊取受害者錢財。如果NFC資料傳送未成功,攻擊者可以用取得釣魚網站的資訊存取受害者網銀帳戶,調高匯款上限或轉帳到其他帳戶。但一旦NFC資料傳送成功,駭客即不需連回受害者帳戶,也不會留下攻擊跡證。

研究人員補充,NGate惡意程式還能讓惡意人士從事其他攻擊,特別是他能接近受害者裝置時,像是複製NFC標籤或支付卡,但是先決條件是目標裝置只能在刷機過,或是客製Android裝置。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06