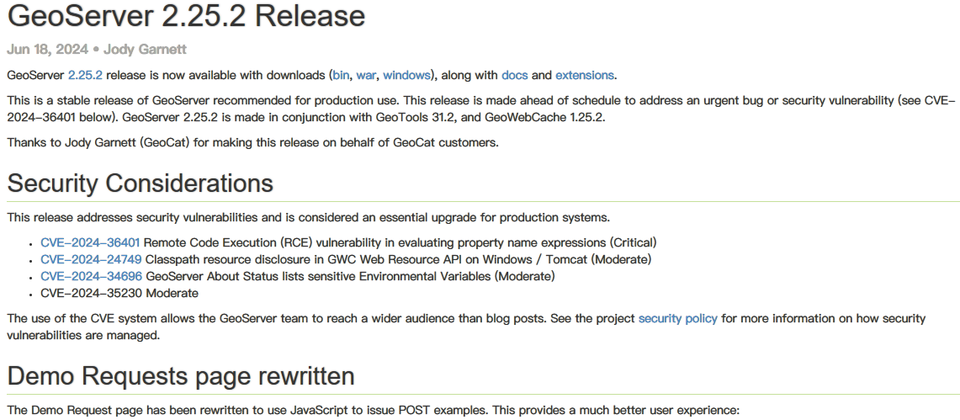

今年6月下旬地理位置資訊伺服器GeoServer發布2.25.2版,當中修補重大層級的漏洞CVE-2024-36401,此漏洞出現在GeoTools元件,一旦攻擊者成功觸發,就有機會遠端執行任意程式碼,CVSS風險評為9.8分,到了7月中旬,美國網路安全暨基礎設施安全局(CISA)提出警告,已出現實際攻擊行動,並將其列入已遭利用的漏洞名冊(KEV),9月5日通報此事的研究人員公布相關細節。

資安業者Fortinet指出,他們已經看到駭客將其用於散布多種惡意程式的情況。

其中,有人鎖定印度IT服務供應商、美國科技業者、比利時政府機關、泰國及巴西電信業者下手,企圖藉此散布惡意程式GoReverse。

研究人員也看到這項漏洞用於散布後門程式SideWalk的情況,而過往經常使用此惡意軟體的駭客組織,他們特別點名了APT41,但並未透露是否就是這些駭客所為。值得留意的是,攻擊者在C2通訊當中,還運用名為Fast Reverse Proxy的外掛程式,將惡意流量混入正常流量,從而隱匿攻擊行為。

值得一提的是,攻擊者也企圖運用這類伺服器進行挖礦,研究人員看到名為JenX的Mirai變種,以及殭屍網路病毒Conti,此外,他們另外發現4起部署挖礦軟體的攻擊行動。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10

Advertisement