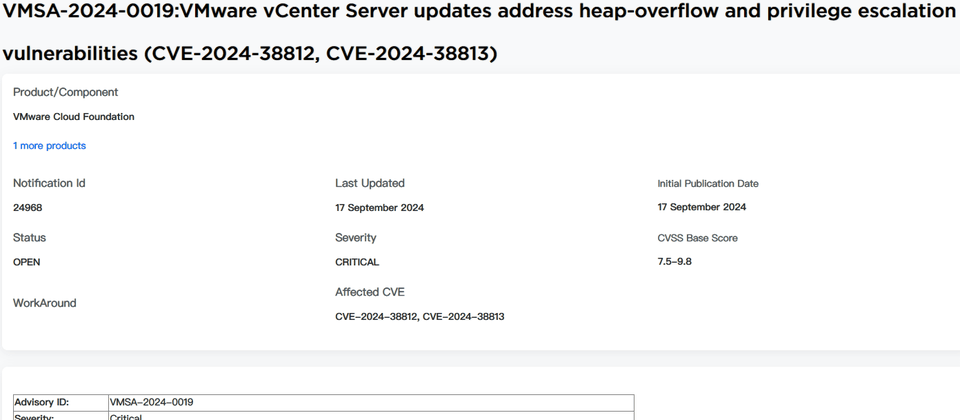

9月17日博通修補VMware vCenter Server的兩個漏洞:CVE-2024-38812、CVE-2024-38813,影響7.0及8.0版vCenter Server,以及4.x及5.x版Cloud Foundation,並指出這些漏洞相當嚴重,而且沒有其他的緩解措施,呼籲IT人員應儘速套用相關更新。

其中,危險程度較為嚴重的是CVE-2024-38812,此為記憶體緩衝區溢位漏洞,出現於DCERPC通訊協定的實作上,一旦攻擊者能透過網路存取vCenter Server,就有機會藉由傳送特製網路封包觸發,若是得逞,攻擊者就能遠端執行任意程式碼,CVSS風險評為9.8分。

至於另一個漏洞CVE-2024-38813,則是可被用於提升權限,攻擊者假如能夠透過網路存取vCenter Server,並傳送特製的網路封包,就有機會觸發、利用這個弱點,從而將權限提升為root,CVSS風險評分為7.5。

上述漏洞之所以發現,是來自今年6月底中國舉行的漏洞挖掘競賽矩陣杯(Matrix Cup),當時有一支參賽隊伍TZL找到這些弱點,但究竟是否已被用於攻擊行動?博通的回答有點曖昧,他們表示,尚未察覺這些漏洞遭到「廣泛(in the wild)」利用的情形。

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-03-02

2026-02-27

Advertisement