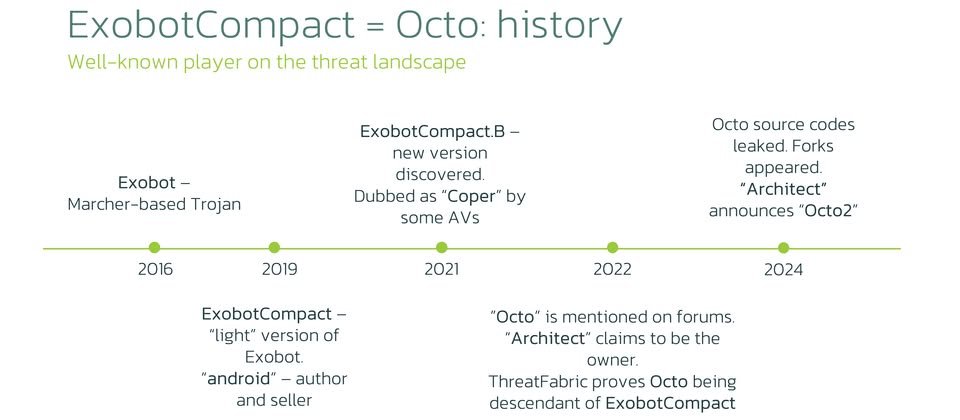

資安業者ThreatFabric針對安卓金融木馬Octo2的攻擊行動提出警告,根據他們的研究,該惡意程式以名為Octo(也叫做ExobotCompact)的木馬程式為基礎進行開發,而且,為了提高裝置接管(Device Takeover,DTO)攻擊的可用性,攻擊者改良遠端控制功能的穩定性,也納入複雜的混淆技術,從而迴避相關偵測機制。值得留意的是,在部分歐洲國家已出現實際攻擊行動。研究人員指出,駭客的目標,其實是將這支金融木馬用於攻擊全球的銀行用戶。

根據研究人員收集的威脅情報指出,首度出現的Octo2,在義大利、波蘭、摩爾多瓦、匈牙利都有活動跡象,駭客假借提供Chrome、NordVPN,以及名為Enterprise Europe Network的應用程式為誘餌,引誘使用者上當。

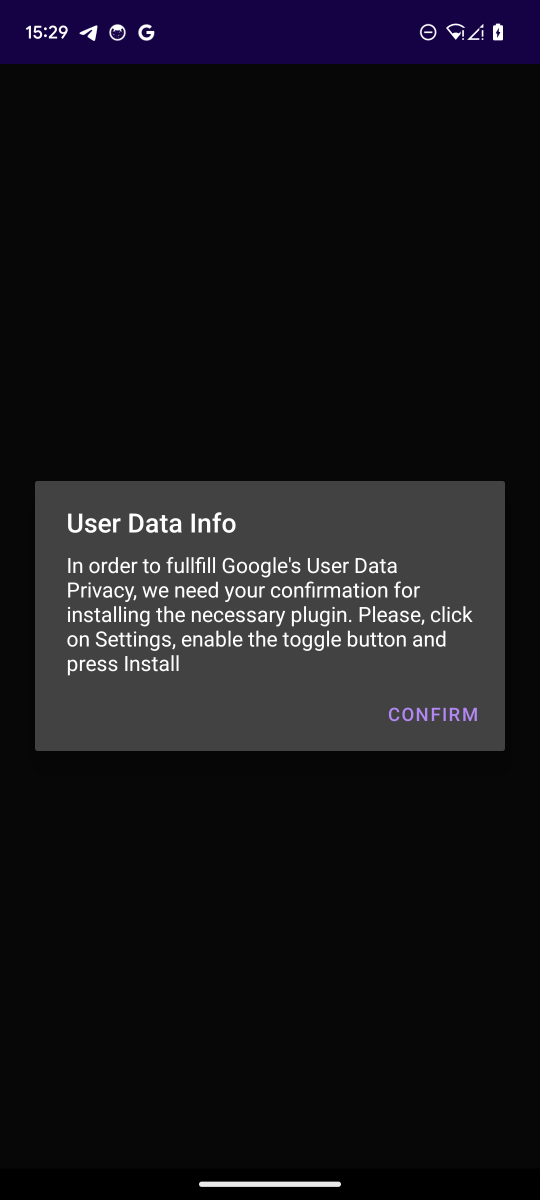

一旦使用者執行駭客提供的檔案,手機就會被植入惡意程式Zombinder,接著攻擊者會聲稱為了符合Google的使用者資料隱私政策,要求使用者同意安裝必要的外掛程式,而這個外掛就是Octo2。之所以這麼做,目的就是要繞過Google從Android 13導入的新防護機制。

研究人員表示,開發該惡意程式的犯罪集團正積極推廣、讓更多駭客運用,起因是今年發布第一代Octo的原始碼外流,導致其他駭客開發衍生版本,而瓜分原本使用Octo的客群。因此,原開發團隊積極發布新的Octo2,並對該惡意程式持續進行改良,目的就是希望吸引用戶回頭。

Octo2進化的部分,大多集中在遠端控制連線及裝置接管攻擊的程式穩定性,其中一種是能夠藉由減少網路傳輸到C2的資料量,並降低惡意程式傳送到C2的螢幕截圖品質,而能提高連線的穩定性。

但除了強化運作穩定性,駭客導入更刁鑽的手法來迴避偵測,也值得留意。新版惡意程式駭客實作更為複雜的混淆機制,其啟動過程必須進行解密處理、動態載入額外的本機程式庫,然後解開有效酬載、產生加密金鑰及C2網域名稱,以C2網域名稱的使用方式為例,駭客以日期為基礎,打造一種網域名稱生成演算法(DGA),來產生C2伺服器的名稱。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10