這兩年鎖定烏克蘭及盟國而來的惡意軟體RomCom,如今出現新的變種,駭客濫用有效憑證對其簽章來迴避偵測,並藉此工具進行多階段攻擊,從而達到執行命令、下載其他惡意軟體的目的。

資安業者Palo Alto Networks揭露惡意軟體RomCom的新變種SnipBot,並指出攻擊者可藉此於受害電腦執行命令,然後將附加模組植入受害電腦。研究人員與今年2月在資安事故看到SnipBot的資安業者Sophos聯手調查,並採集、分析攻擊者於受害電腦活動留下的痕跡。

對於這個惡意程式的發展,研究人員指出,駭客是以RomCom 3.0為基礎進行打造,但具備後續的4.0版(趨勢科技將其命名為PeaPod)部分新技術,因此他們認為SnipBot就是RomCom 5.0。他們推測,駭客很有可能在去年12月就開始運用SnipBot。

有鑑於受害企業組織所在的領域相當廣泛,研究人員難以確認意圖,但懷疑駭客主要目的不再是經濟利益,而是從事間諜活動。

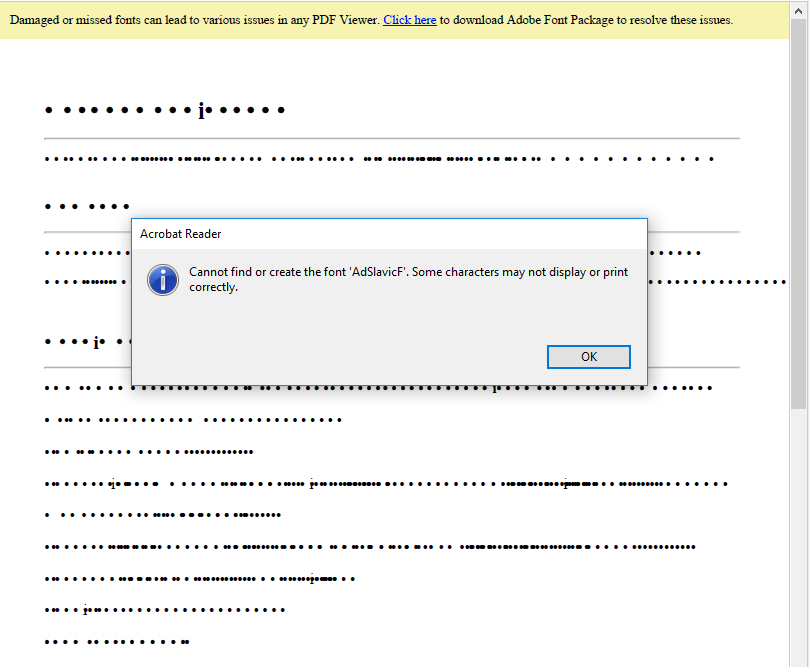

SnipBot會造成哪些問題?研究人員最早發現的攻擊型態是PDF檔案,電腦開啟這個檔案之後,就會彈出警示視窗,當中聲稱缺乏必須的字體而無法正法顯示內容,假若使用者依此指引而去下載相關字型套件,電腦就有可能遭到SnipBot感染。

根據逆向工程的結果進行分析,駭客透過釣魚郵件啟動整個感染鏈,一旦使用者點選其中的URL,就會下載對方偽裝成PDF檔案的惡意程式下載工具,此執行檔搭配合法的證書簽章,並採用兩種手法迴避沙箱的偵測。

其中一種是比對經過雜湊處理的名稱,以便確認原始檔名;另一種則是檢查特定的機碼,確認是否有超過100項最近開啟過的檔案,而這麼做的目的,就是確認受害電腦是否為沙箱環境。

再者,這個惡意程式下載工具,同時利用視窗訊息為基礎的混淆手法,將惡意程式碼區分為多個區塊。此外,駭客也將C2網域、動態解析的API功能函數進行加密處理,防堵靜態偵測機制。

一旦此惡意程式下載工具執行,就會從C2網域嘗試取得PDF檔案及SnipBot有效酬載。此惡意程式的主程式能讓攻擊者於受害電腦執行命令,或是上傳及下載檔案的功能,再者,攻擊者也能從伺服器下載相關附加模組,以便執行進一步的活動。

實際上,駭客如何運用SnipBot?在其中一起攻擊行動裡,他們試圖收集受害組織內部網路資訊,接著將電腦裡的文件檔案、雲端檔案共享服務OneDrive的檔案,藉由WinRAR打包,並透過PuTTY外傳,這一系列竊取資料的過程,駭客也企圖藉由AD Explorer建立本機AD資料庫的快照。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13