圖片來源:

Aqua Security

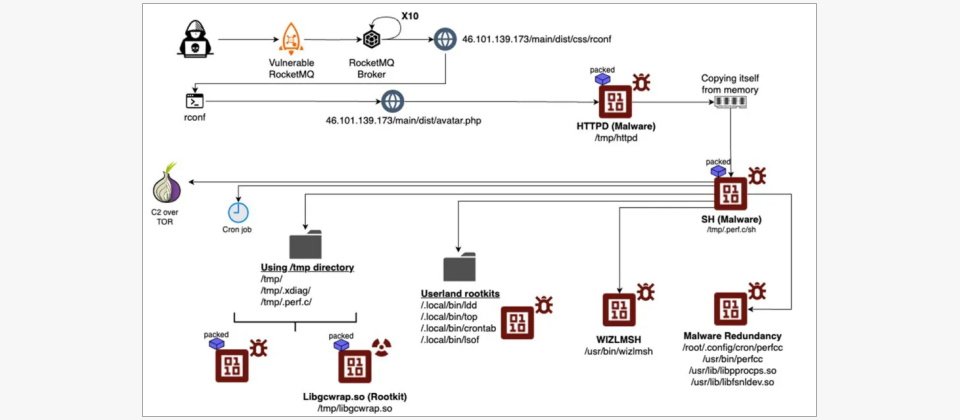

雲端資安業者Aqua Security上周揭露了一款專門鎖定Linux伺服器的惡意程式Perfctl,它會偵測公開伺服器上的逾2萬種錯誤配置,或者是利用應用程式RocketMQ的安全漏洞CVE-2023-33246來入侵Linux伺服器,再利用CVE-2021-4043等漏洞來提高權限,企圖常駐於系統,藉由這些受駭設備來挖礦或是執行代理劫持軟體。

分析顯示,當駭客成功入侵Linux伺服器之後,即可自遠端伺服器下載有效酬載,並於受駭系統上執行;接著在系統刪除原始處理程序,修改用戶的環境配置文件,以便在每次伺服器重新啟動後,惡意程式也能保持活躍;或是再利用其他應用程式的安全漏洞來提升權限。

Perfctl主要用來執行如XMRIG等加密貨幣挖礦程式,某些情況也會執行代理劫持程式;它在內部以Unix Socket通訊,外部則採用TOR,以避免遭到偵測;並以Rootkit來隱藏自己的存在,或是將自己命名為常見的系統文件名稱。

研究人員指出,駭客至少從3年前就開始展開Perfctl惡意程式攻擊,而且鎖定的是全球的公開Linux伺服器,使用者應該監控可疑的系統行為,分析網路流量,監控檔案與處理程序的完整性,並應定期修補安全漏洞,限制檔案執行,關閉未使用的服務,部署嚴格的權限管理,隔離重要伺服器,以及部署運作時保護機制等。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09

Advertisement