9月底資安研究員Simone Margaritelli揭露Unix通用列印系統(Common UNIX Printing System,CUPS)一系列漏洞CVE-2024-47076、CVE-2024-47175、CVE-2024-47176、CVE-2024-47177,並指出攻擊者有機會藉此遠端存取含有弱點的Unix及Linux系統,執行任意程式碼,如今有其他研究人員指出,這些漏洞還能被用於發動DDoS攻擊。

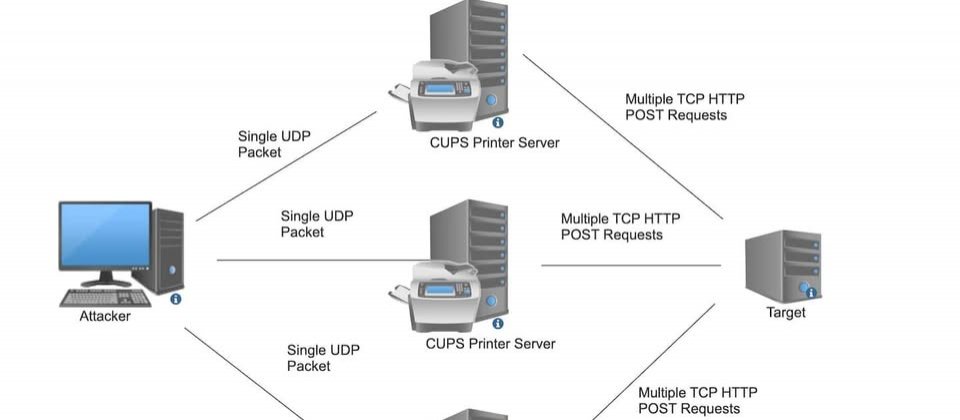

資安業者Akamai指出,他們確認這些漏洞有新的利用方法,那就是只要發送單一的特製封包,攻擊者就有機會將存在漏洞、曝露在網際網路的CUPS系統用來發動DDoS攻擊。

根據他們的調查,網際網路上有超過19.8萬臺裝置存在相關漏洞,其中有超過5.8萬臺能被用於DDoS攻擊,換言之,平均每三臺存在漏洞的裝置,就有一臺能被駭客拿來發動DDoS攻擊。這些有漏洞的CUPS系統,有不少仍在執行相當舊的版本,因此,資安威脅風險不容小覷。

研究人員指出,雖然遠端執行程式碼造成的危害較為嚴重,但DDoS放大攻擊因為很容易操作,而有可能成為駭客廣泛利用的手法。

究竟攻擊者如何利用這些CUPS漏洞發動DDoS攻擊?他們可向CUPS發送惡意的UDP封包,其中的惡意酬載指揮CUPS,能夠向指定目標傳送IPP或HTTP請求,當cups-browsed嘗試擷取URI下載IPP組態檔案的過程中,就會觸發漏洞。

由於上述的組態檔案(PPD檔)攻擊者可隨意修改,研究人員發現他們可將有效酬載填充到989個位元組,攻擊者在HTTP標頭及導向受害系統的POST資料當中,執行2次填充作業。而在這種填充作業進行的過程中,攻擊者就有機會消耗受害網路環境頻寬,從而放大DDoS攻擊造成的影響。

經過實際測試,其中部分CUPS伺服器收到請求後會重覆發送Beacon;也有一些會不斷回傳HTTP 404錯誤訊息。研究人員認為,這代表此漏洞利用的DDoS攻擊手法放大效應相當顯著。

他們評估上述5.8萬臺裝置若發動DDoS,將可造成1至6 Gbps的攻擊流量,雖然這樣的規模並不算大,但仍會導致受害系統應接不暇的狀況,因為它們瞬間需處理約260萬個TCP連線及HTTP請求。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09