ajay_suresh, (CC BY 2.0)

最近幾年針對美國水力設施發動攻擊的情況不時傳出,例如:去年底伊朗駭客Cyber Av3ngers攻擊賓州阿里奎帕市水務局,理由是該機構採用以色列自動化控制業者Unitronics的系統而成為目標;今年4月,德州小鎮供水系統傳出因遭到攻擊而失控,資安業者Mandiant指出,很有可能是俄羅斯駭客Sandworm所為。這些事故多半針對地方供水系統而來,如今有橫跨14個州的業者American Water遭到網路攻擊而引起關注。

值得留意的是,雖然該公司強調營運並未受到影響,但其網站至截稿為止並未恢復正常,實際影響有待觀察。

【攻擊與威脅】

專門供水及廢水處理服務的美國公用事業American Water Works(American Water)在10月3日發現遭到駭客入侵,宣稱其供水或廢水設施,或是營運都沒有收到影響,但迄今該公司網站與MyWater服務都尚未恢復正常。

American Water在美國14個州提供服務,涉及1,700個社區與1,400萬名人口,擁有340萬個客戶,從住宅、商業、消防、工業、政府設施到廢水公用事業等,於美國紐約股市掛牌。American Water周一(7日)才於官網公布被駭消息,接著官網就關閉了,當天股價下滑3.91%,以136.99美元作收。

根據American Water提交給美國證券交易委員會的文件,以及網際網路檔案館(Internet Archive)的存檔,該公司是在10月3日於電腦網路及系統中發現未經授權的活動,並確定是資安事故。

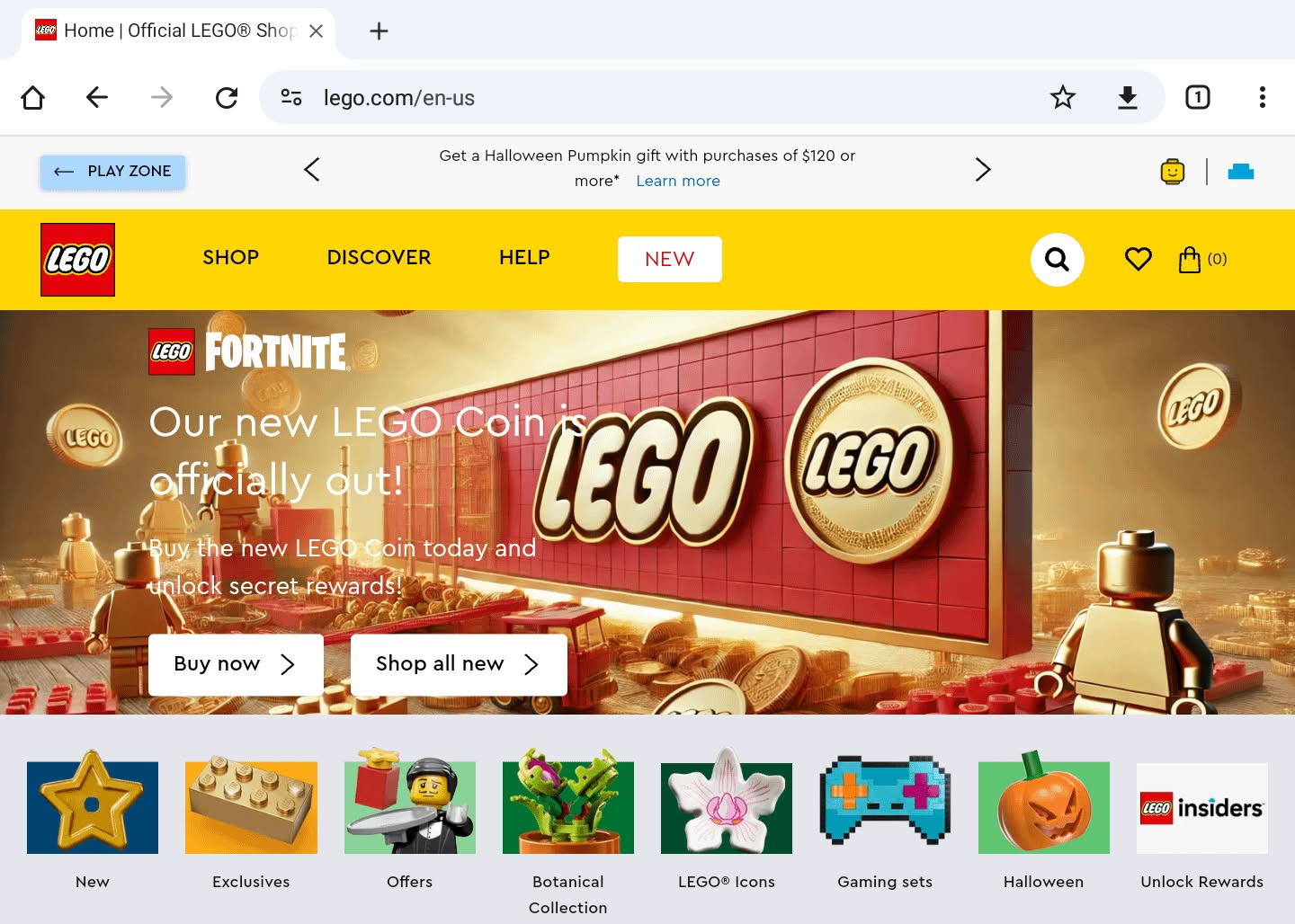

根據資安新聞網站Bleeping Computer報導,上週五(4日)有人入侵樂高網站,並置換其內容,聲稱樂高正式推出加密貨幣,若是及時下單還會有額外回饋。然而,這一切都是騙局,若是使用者依照指示下單,就會被帶往加密貨幣平臺Uniswap進行交易,使用以太坊購買「樂高貨幣」,然而樂高並未發行加密貨幣,因此這樣的情況很有可能導致用戶血本無歸。

根據資安新聞網站Bleeping Computer報導,上週五(4日)有人入侵樂高網站,並置換其內容,聲稱樂高正式推出加密貨幣,若是及時下單還會有額外回饋。然而,這一切都是騙局,若是使用者依照指示下單,就會被帶往加密貨幣平臺Uniswap進行交易,使用以太坊購買「樂高貨幣」,然而樂高並未發行加密貨幣,因此這樣的情況很有可能導致用戶血本無歸。

這起事故最早是社群網站Reddit樂高版版主mescad察覺並提出警告,他指出這起事故大約發生在10月4日美國東部時間(EDT)晚間9時,他們向該公司通報此事,網站直到10時15分網站才復原。mescad強調,樂高並未發行加密貨幣,這顯然是詐騙。

對此,樂高也證實確有此事,有未經授權的橫幅廣告短暫出現在他們的網站,後來不久就遭到刪除。該公司強調,沒有使用者的帳號被盜用的跡象,他們也查明事故發生的原因,並採取相關措施防止再度發生。不過,究竟網站如何被置入詐騙廣告,樂高並未提出說明。

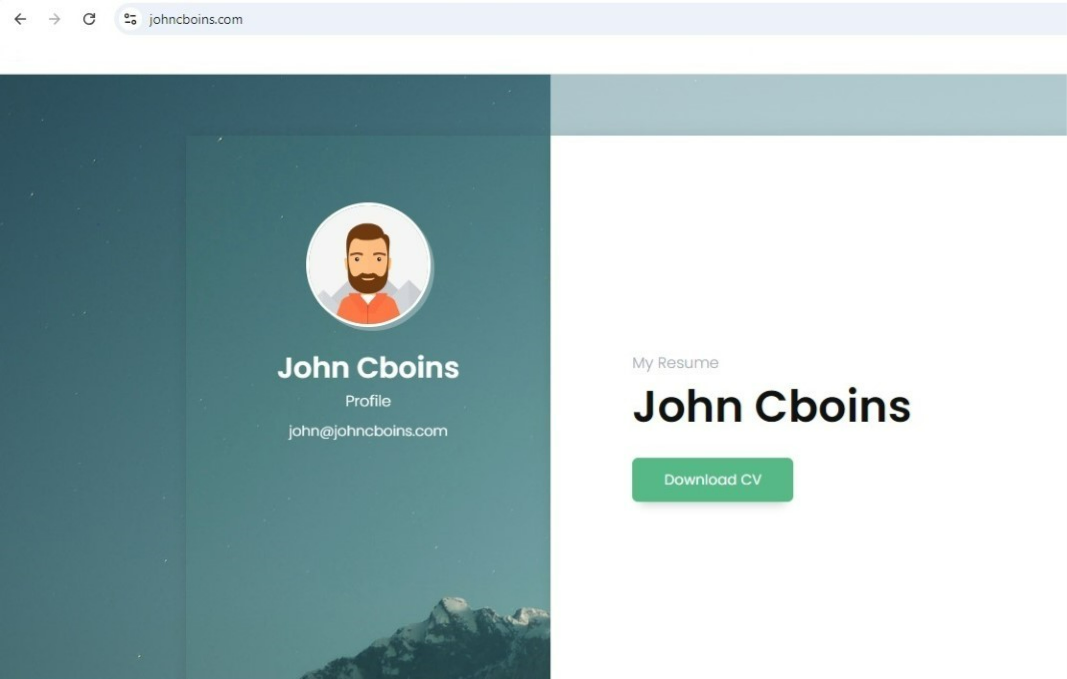

資安業者趨勢科技揭露假借求職名義向企業散布JavaScript後門程式More_eggs的攻擊行動,在其中一起攻擊行動裡,駭客組織FIN6鎖定正在徵求銷售工程師的企業下手,但研究人員也發現有旅館業者受害的情況。

資安業者趨勢科技揭露假借求職名義向企業散布JavaScript後門程式More_eggs的攻擊行動,在其中一起攻擊行動裡,駭客組織FIN6鎖定正在徵求銷售工程師的企業下手,但研究人員也發現有旅館業者受害的情況。

駭客在8月下旬以John Cboins的名義,透過Gmail向目標企業高階主管寄送釣魚郵件,值得留意的是,這封信件並未包含附件或是URL,很有可能是為了得到主管的信任,隨後,進行徵才的主管,會因為目前尚無法查出的理由,利用Chrome瀏覽器連到一個網址下載履歷檔案John Cboins.zip。

研究人員指出,在他們調查的過程裡,這個URL連向的網站看起來就像一般求職者架設,內容包含姓名、電子郵件信箱,以及履歷檔案的下載連結,特別的是,「履歷」必須通過圖靈驗證才能下載。

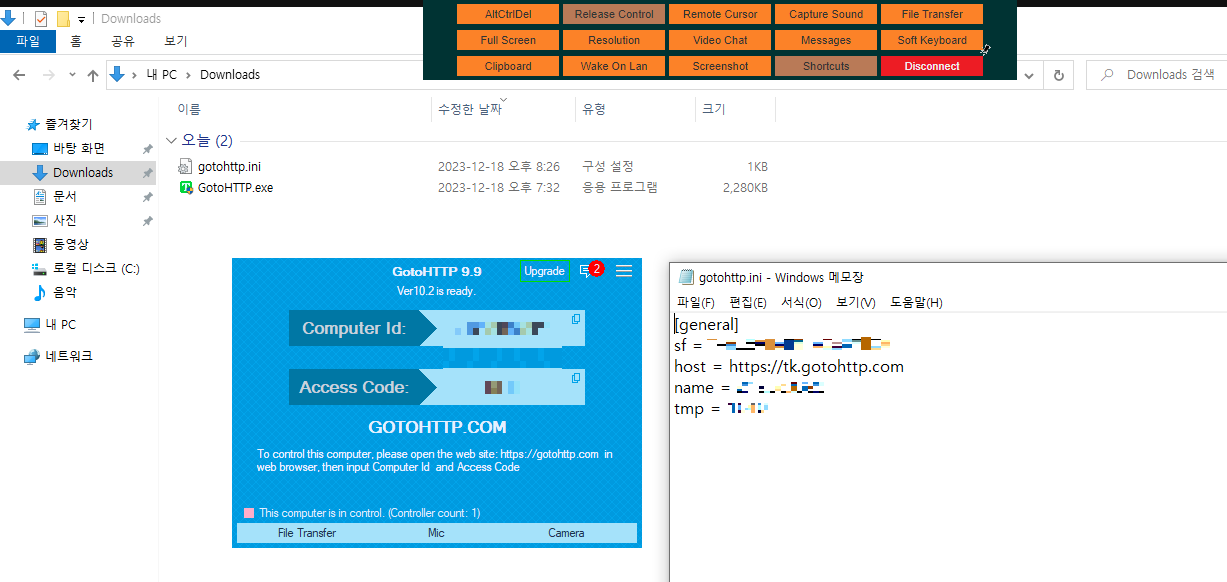

SQL Server遭鎖定,駭客得逞後運用遠端管理工具GotoHTTP進行控制

鎖定微軟SQL Server伺服器下手的攻擊行動,不時有事故傳出,但過往多半會聚焦在攻擊者如何入侵這種關聯式資料庫,如今有研究人員發現,駭客對於後續如何持續存取受害主機的方法,也出現了變化。

由於這種應用系統通常會架設在Windows伺服器,駭客在攻擊行動裡往往會濫用遠端管理工具進行後續活動,其中最常見的是AnyDesk、TeamViewer,但在近期資安業者AhnLab揭露的攻擊行動裡,駭客罕見地使用了GotoHTTP。

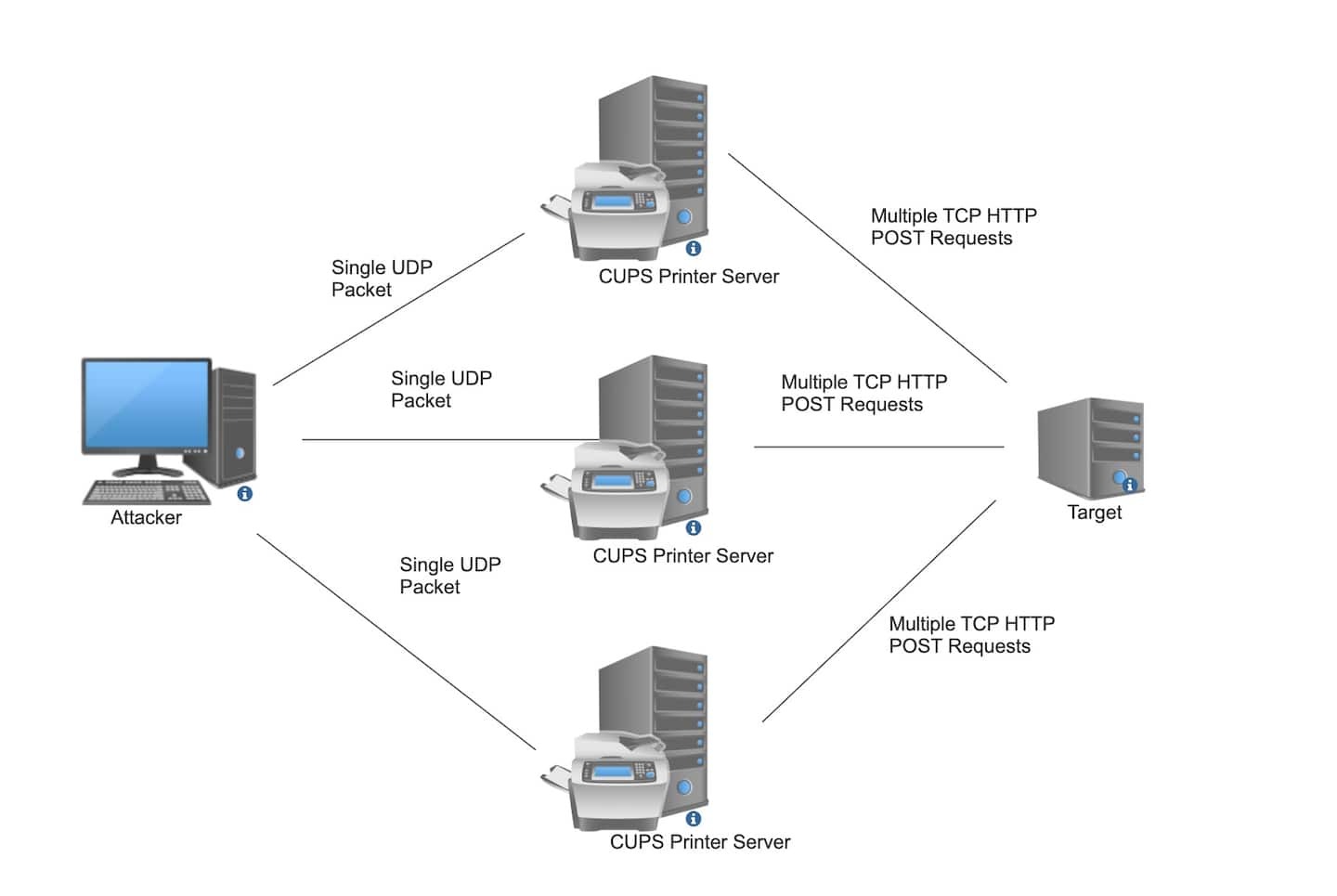

9月底資安研究員Simone Margaritelli揭露Unix通用列印系統(Common UNIX Printing System,CUPS)一系列漏洞CVE-2024-47076、CVE-2024-47175、CVE-2024-47176、CVE-2024-47177,並指出攻擊者有機會藉此遠端存取含有弱點的Unix及Linux系統,執行任意程式碼,如今有其他研究人員指出,這些漏洞還能被用於發動DDoS攻擊。

資安業者Akamai指出,他們確認這些漏洞有新的利用方法,那就是只要發送單一的特製封包,攻擊者就有機會將存在漏洞、曝露在網際網路的CUPS系統用來發動DDoS攻擊。

根據他們的調查,網際網路上有超過19.8萬臺裝置存在相關漏洞,其中有超過5.8萬臺能被用於DDoS攻擊,換言之,平均每三臺存在漏洞的裝置,就有一臺能被駭客拿來發動DDoS攻擊。這些有漏洞的CUPS系統,有不少仍在執行相當舊的版本,因此,資安威脅風險不容小覷。

其他攻擊與威脅

◆殭屍網路Gorilla發動超過30萬次DDoS攻擊,範圍橫跨100個國家

其他漏洞與修補

◆已終止維護的思科小型企業路由器存在高風險漏洞,可被用於提升權限或遠端執行程式碼

◆Apache Avro軟體開發套件存在高風險漏洞,攻擊者有機會遠端於Java應用程式執行任意程式碼

【資安產業動態】

科技新聞網站The Verge發現,Google正在實驗可用來驗明正身的藍勾勾,在搜尋引擎結果中,包括微軟、蘋果、Meta、Epic Games、Amazon及HP的官網連結旁邊,都出現藍勾勾,可用來確認這些網站的身分,並協助使用者過濾網釣網站。

Google在藍勾勾上說明,此一標記只是為了證實該企業是它所宣稱的企業,並不代為保證該企業或其產生的可靠性。而Google則向The Verge解釋,該公司是利用網站驗證、Merchant Center資料及人工審核等因素來辨別網站的真偽。

值得留意的是,目前該服務僅為小規模部署的實驗,並不確定能否成為正式功能。

M365端點防護可偵測不安全的Wi-Fi網路,並提供VPN保護連線內容

微軟近日宣布,個人版Microsoft 365提供的資安防護服務Microsoft Defender for Individuals,現在已可偵測不安全或可疑的Wi-Fi網路,並提醒使用者,使用者則可在接到通知後,啟用VPN功能來保護連線。

此功能可自動偵測不安全的W-Fi網路,像是那些安全機制較薄弱的公共Wi-Fi熱點,或能利用啟發式分析,來檢查可疑的Wi-Fi網路,如訊號強度、加密類型或是連線過程中有否不尋常行為,在偵測到奇怪網路時就會通知使用者,並建議他們啟用VPN。但值得留意的是,該公司提供的VPN服務Privacy Protection僅能在美國、英國、加拿大、德國、印度、法國使用,尚未對亞洲地區開放。

近期資安日報

【10月4日】假借提供AI脫衣程式為誘餌,駭客企圖散布惡意軟體

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-10

2026-02-09

2026-02-10