9月初備份與資料保護軟體廠商Veeam修補旗下備份軟體Backup & Replication漏洞CVE-2024-40711,問題在於,系統對資料的可信度未進行驗證,就進行反序列化處理,攻擊者可在未經授權的情況下,藉由惡意酬載遠端執行程式碼(RCE),CVSS風險評分達到9.8,當時通報此事的資安業者Code White呼籲企業要儘速修補,並認為接下來該漏洞很有可能會遭到勒索軟體駭客利用,如今有研究人員證實這項推論已經成真。

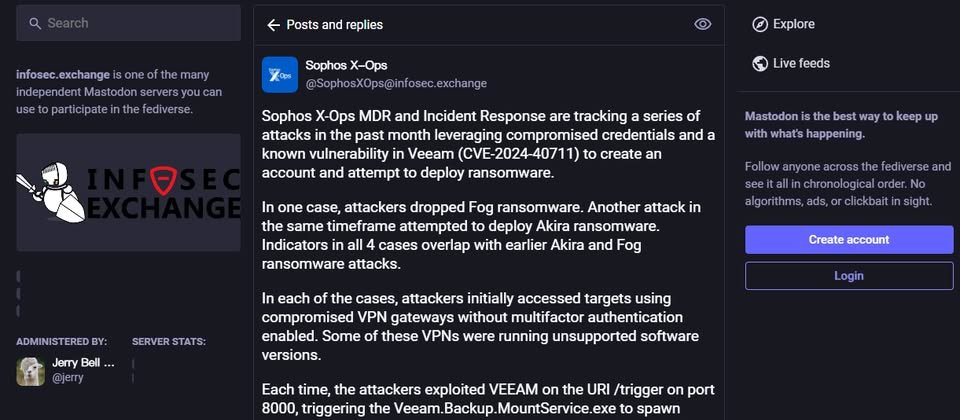

資安業者Sophos指出,他們過去1個月追蹤利用這項已知漏洞的攻擊行動,駭客藉由外流的帳密與該漏洞,嘗試建立帳號並部署勒索軟體Akira、Fog。

在這些攻擊行動裡,駭客初期都是針對並未採用多因素驗證(MFA)且已被入侵的VPN閘道下手,其中部分系統甚至採用已不再受到支援的舊版軟體。

再者,攻擊者透過8000連接埠觸發Veeam漏洞,藉由Veeam.Backup.MountService.exe產生net.exe,並產生名為point的本機帳號,接著,他們將該帳號加入本機管理員及遠端桌面使用者群組。

研究人員在其中一起事故發現攻擊者企圖散布Fog,不久之後,就發現另一起部署Akira的活動,他們總共找到4起漏洞利用事故,相關指標皆與Akira及Fog過往的攻擊行動特徵相符。

比較特別的是,在其中一起Fog資安事故當中,攻擊者在未受保護的Hyper-V伺服器部署勒索軟體,並利用rclone外洩竊得的資料。

勒索軟體駭客利用Backup & Replication已知漏洞的情況已非首例,例如:今年7月,資安業者Group-IB指出有人利用去年3月修補的CVE-2023-27532,企圖部署勒索軟體Estate。

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-13