上週兆勤(Zyxel Networks)針對旗下USG Flex、ATP系列防火牆用戶提出警告,指出他們在歐洲、中東、非洲地區(EMEA)的團隊發現鎖定該廠牌資安設備的攻擊行動,駭客針對特定的漏洞而來,呼籲用戶要採取相關行動因應。

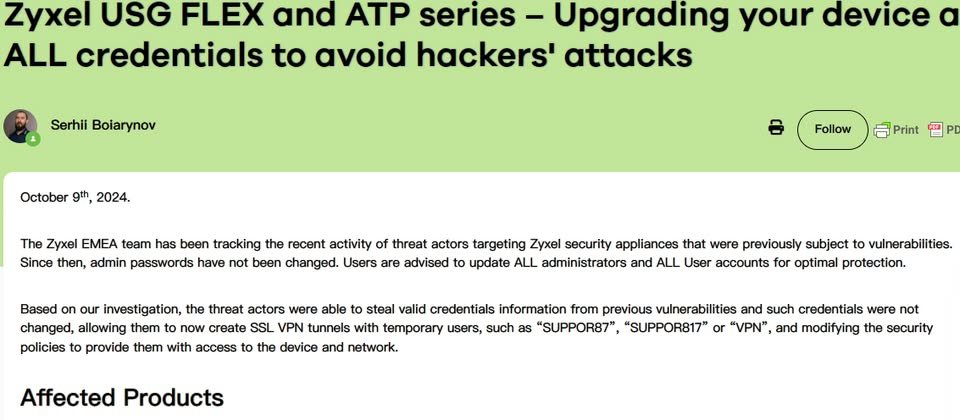

根據他們的調查,攻擊者藉由漏洞竊得有效的帳密資料,並能為臨時使用者建立SSL VPN通道,而且,還會竄改防火牆的資安政策,並藉此控制防火牆、存取網路環境。該公司提及,攻擊者使用的臨時使用者名稱包含了SUPPOR87、SUPPOR817,以及VPN。

不過,對於駭客利用的漏洞,兆勤並未進一步說明細節。

針對受這波攻擊影響的範圍,該公司指出涵蓋執行ZLD V4.32至5.38版韌體的防火牆,而且啟用遠端管理或SSL VPN的功能。此外,這些遭到攻擊的防火牆,管理員及使用者的帳密資料,過往未曾進行更新。但他們強調,執行Nebula雲端管理模式的防火牆不受影響。

根據他們的調查,一旦防火牆遭到入侵,IT人員會看到一些不尋常的狀況,例如:出現特定帳號名稱的SSL VPN連線,而且這些連線通常是從無法識別的IP位址登入,再者,防火牆的規則也可能會出現被竄改的情形。若是啟動SecuReporter事件記錄功能,管理者可以看到攻擊者利用管理員帳號進行連線的記錄。

若是確認防火牆遭到入侵,該公司指出IT人員應升級最新的5.39版韌體,並更換所有的管理員及使用者密碼,移除並強制登出來路不明的帳號,以及刪除完全開放WAN、SSL VPN區域連線的防火牆規則。此外,他們也呼籲用戶套用最佳實務來提升防護強度。

針對此事我們也向兆勤詢問,該公司表示攻擊者很有可能利用已經公開的漏洞,對EMEA用戶發動攻擊,他們將持續進行監控,並呼籲用戶儘速採用行動來降低風險。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-10

2026-02-09

2026-02-10