10月23日資安業者Fortinet發布資安公告,指出旗下的網路設備管理平臺FortiManager存在重大漏洞CVE-2024-47575,本地建置及雲端版本皆受到影響,而且,他們已掌握用於實際攻擊行動的情況,呼籲用戶儘速套用相關更新。

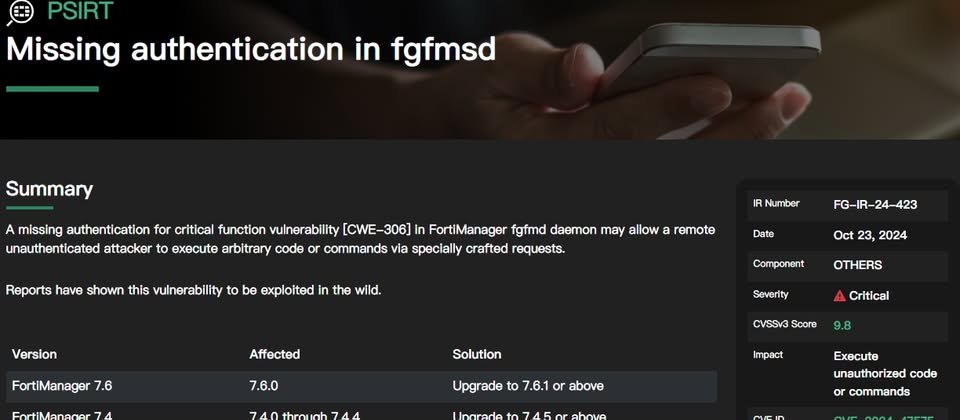

這項漏洞存在於名為fgfmd的系統元件,起因是重要功能缺乏身分驗證,導致攻擊者有機會在未經身分驗證的情況下,藉由發送偽造請求,遠端執行任意程式碼或命令,CVSS風險評分達到9.8。該漏洞影響本地建置6.2.0至7.6.0版、雲端版6.4至7.4.4版的FortiManager,該公司推出新版程式修補。

附帶一提的是,他們也提及,部分網路分析設備FortiAnalyzer提供的相關功能模組(FortiManager on FortiAnalyzer),也同樣存在這項弱點而曝險。

若是IT人員無法即時套用更新,Foritnet也提出臨時緩解措施,IT人員可透過防止未知設備嘗試註冊,或是將防火牆設備FortiGate的IP位址列入白名單的方式因應。

值得留意的是,根據資安新聞網站Bleeping Computer的報導,Fortinet在10天前(10月13日)就透過電子郵件通知用戶此事,後續也有用戶在社群網站Reddit反映,這項漏洞似乎已被利用一段時間,有企業收到Fortinet通知的前一週就遭到攻擊,當時IT人員推測這是零時差漏洞。

資安專家Kevin Beaumont也於10月13日在社群網站Mastodon提出警告,要IT人員留意Fortinet支援網站,以便在第一時間取得與該漏洞有關更新;若是FortiManager可透過網際網路存取,他認為最好先暫時中斷連線因應。

後來Beaumont透過Medium部落格文章再度警告此事,並將這項漏洞命名為FortiJump。

根據調查,他認為該漏洞存在於防火牆與FortiManager之間的通訊協定FortiGate to FortiManager(FGFM),並指出透過該通訊協定使用的541埠,在物聯網搜尋引擎Shodan可以找到59,720臺能經由網際網路存取的FortiManager。而根據惡意軟體分析平臺VirusTotal收到的通報,已有3個IP位址嘗試利用漏洞,這些IP位址分別位於美國、韓國、日本。

不過,想要利用這項漏洞還是有先決條件,Beaumont表示攻擊者必須事先取得有效的帳密資料,但難度不高,因為只要能透過防火牆設備就有機會取得並重覆利用。

而對於這項漏洞的危害,他認為由於FGFM的運作方式能夠穿越NAT,若是攻擊者成功入侵受到控管的FortiGate,有機會穿越到FortiManager,並存取其他防火牆及網路環境。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09