今年8月資安業者SafeBreach在Black Hat USA 2024、DEF CON 32兩場大型資安會議上,揭露Windows Downdate降級攻擊,攻擊者可藉由視窗作業系統的弱點,對於重要元件進行降級,從而曝露原本已經修補完成的漏洞,其中一個藉由降級攻擊引發的弱點是CVE-2024-21302(CVSS風險評為6.7),微軟獲報後也在同月發布修補程式,如今研究人員公布更多細節,並提及一種新的降級攻擊手法。

研究人員提及,雖然微軟對CVE-2024-21302發布了修補程式,但他們發現,微軟目前只處理已跨越安全邊界的部分,而對於能夠接管自動更新機制Microsoft Update的部分,由於這項弱點涉及以管理員身分執行核心程式碼,微軟不認為此舉跨越安全邊界而未處理,但實際上,仍有可能遭人濫用。

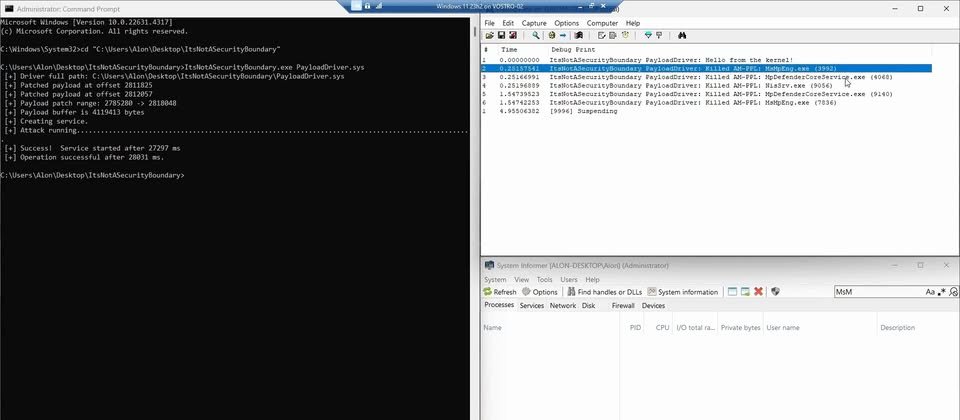

他們發現,攻擊者若是能利用接管Microsoft Update的弱點,就有機會繞過驅動程式強制簽章(DSE)的系統核心防護機制,進而載入尚未簽章的驅動程式,並部署rootkit惡意程式,甚至能隱藏特定處理程序、網路活動、破壞作業系統的安全管控機制。研究人員將這種攻擊手法命名為ItsNotASecurityBoundary,並在完整套用所有更新的Windows 11 23H2作業系統上,展示如何用來發動降級攻擊。

針對於這項繞過DSE的攻擊手法,研究人員解釋這是涉及「檔案假性不變(False File Immutability,FFI)」的新型態漏洞,此類弱點源自於檔案理應不會被變更的錯誤假設。

他們進一步舉例說明。照理來說,封鎖寫入的存取共享機制將使得檔案不會被受到變更,但若是攻擊者藉由清理系統運作環境,並在檔案於記憶體存取的過程當中,觸發記憶體分頁錯誤,就有機會導致檔案重新讀取甚至是更改。

這種雙重讀取的狀況,本質上,也涉及從檢查時間到使用時間( Time-of-Check to Time-of-Use,TOCTOU)的競爭,攻擊者有機會藉此置換成未經簽章的惡意版本核心驅動程式,當作業系統處理驅動程式列表的過程裡,便會將該驅動程式的驗證碼視為有效並允許載入,從而達成ItsNotASecurityBoundary攻擊。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13