先前美國政府與微軟聯手提出警告,中國駭客Volt Typhoon鎖定SOHO網路設備而來,架設殭屍網路KV Botnet用於攻擊關鍵基礎設施,但如今有資安業者指出,中國駭客濫用SOHO網路發動攻擊的情況,背後存在更為龐大的網路犯罪生態。

資安業者Sophos表示,針對這些設備的中國駭客組織還有APT31、APT41等多組人馬,而且,在找出漏洞後,會交由其他中國資助的駭客運用。

【攻擊與威脅】

中國駭客鎖定各家廠牌的網路設備、資安設備,挖掘零時差漏洞從事攻擊行動

最近幾年,各家資安業者不斷警告中國駭客鎖定企業組織的邊界網路設備而來,利用其弱點植入惡意程式,從而監控網路通訊、竊取帳密資料,甚至是架設代理伺服器,濫用流量作為攻擊的跳板,如今有資安業者揭露他們長期的調查結果,指出這是大型的網路犯罪生態系統。

資安業者Sophos揭露大規模攻擊行動Pacific Rim,經過他們5年以上的深入調查,包含Volt Typhoon、APT31、APT41(Winnti)等中國駭客組織,鎖定多家知名廠牌網路設備發動攻擊的情況,這些攻擊行動包含殭屍網路、漏洞利用,植入惡意軟體。他們發現駭客在四川地區從事相關的漏洞研究利用及開發,找出的漏洞很可能後續提供給多個由中國政府資助的駭客組織運用。

針對這波長期調查的結果,研究人員認為,對於資源充沛的攻擊者而言,網路邊際設備已成為高價值的目標,而且,這些攻擊者有政府在背後撐腰,不光單純針對Sophos的防火牆設備,其他廠牌的網路設備也是這些駭客的目標,值得留意的是,駭客並非只針對高價值的標的而來,而是有可能控制這些網路設備,並在其他攻擊行動裡,將其用來混淆攻擊來源。

今年8月、9月,資安業者Team Cymru及Sekoia針對殭屍網路Quad7的攻擊行動提出警告,指出駭客鎖定TP-Link、兆勤(Zyxel)、華碩、Ruckus等廠牌的網路設備而來,最近有新的調查結果出爐,發動攻擊的駭客可能與中國有關。

今年8月、9月,資安業者Team Cymru及Sekoia針對殭屍網路Quad7的攻擊行動提出警告,指出駭客鎖定TP-Link、兆勤(Zyxel)、華碩、Ruckus等廠牌的網路設備而來,最近有新的調查結果出爐,發動攻擊的駭客可能與中國有關。

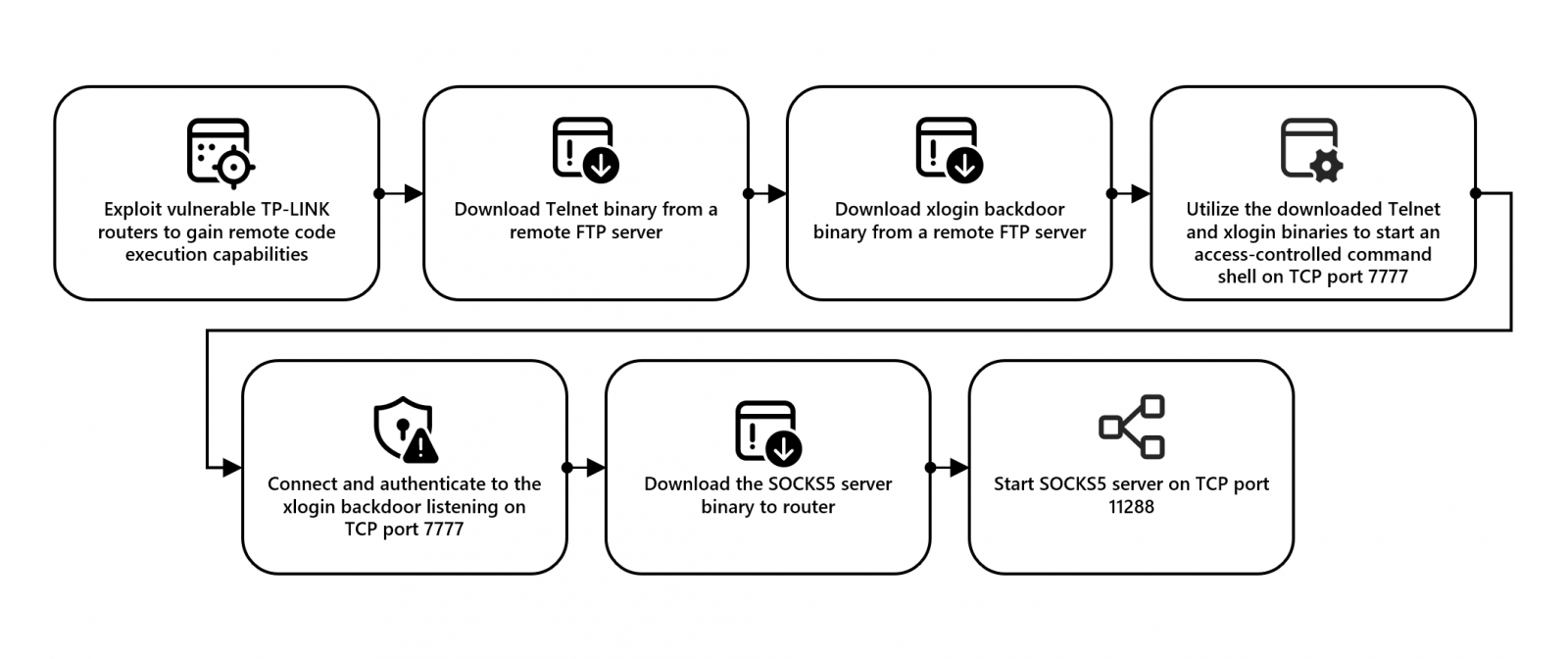

10月31日微軟發布調查報告指出,他們從2023年8月開始,發現有客戶遭到入侵的情況,而這些資安事故的共通點,在於駭客成功竊得帳密資料,而能夠在高度迴避偵測的情況下,進行密碼潑灑(password spray)攻擊,研究人員循線找到遭駭裝置組成的殭屍網路,並指出中國駭客Storm-0940使用該殭屍網路竊得的帳密資料。

研究人員指出,這個殭屍網路由SOHO路由器組成,其中又以TP-Link的網路設備占大多數,根據他們的調查,經營該殭屍網路的人士很可能位於中國,並透過路由器的漏洞而能夠遠端執行程式碼進行相關攻擊,而且,有多組中國駭客使用該殭屍網路竊得的帳密資料,其中一組人馬就是自2021年開始活躍的Storm-0940。

國家級駭客彼此互通有無,交換戰術及共享惡意程式的情況相當常見,但如今有國家級駭客與網路犯罪生態圈打交道的情況,引起研究人員的注意。

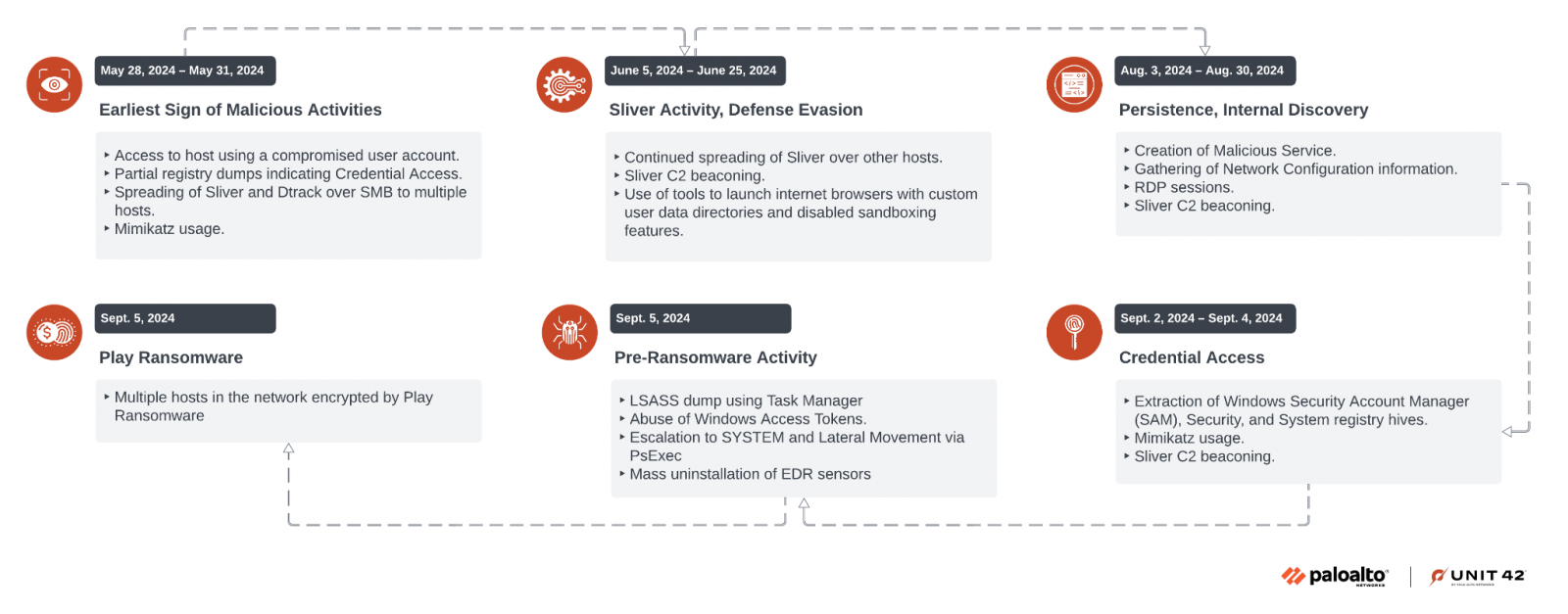

資安業者Palo Alto Networks表示,他們確認匿稱為Onyx Sleet、Jumpy Pisces的北韓駭客組織Andariel,參與了近期的勒索軟體Play攻擊行動,這樣的情況代表該組織的策略出現變化,針對這樣的現象,研究人員指出,此為這批人馬首度運用現有的勒索軟體基礎設施情況,後續動態相當值得留意。

針對這樣的現象,研究人員推測,很有可能Andariel部分派系正與經營勒索軟體Play的駭客團體Fiddle Scorpius進行合作,有可能是成為Play旗下的附屬組織,或是擔任初始入侵掮客(Initial Access Broker,IAB)的角色。

勒索軟體Black Basta透過微軟Teams進行社交工程攻擊

今年勒索軟體駭客Black Basta的動作頻頻,其中發生在今年5月的美國大型醫療照護系統Ascension事故最為受到關注,美國網路安全暨基礎設施安全局(CISA)與聯邦調查局(FBI)當時特別提出警告,如今這群駭客也結合社交工程手法,引誘使用者上當,從而入侵企業組織的內部網路環境從事後續攻擊行動。

資安業者ReliaQuest指出,他們在10月下旬看到駭客使用的戰術、手段、流程(TTP)出現顯著的變化。首先,發動大規模垃圾郵件攻擊後,上鉤的使用者就會被引至與特定微軟Teams用戶交談,攻擊者通常會透過貌似微軟技術支援人員、管理者、服務臺成員的Entra ID帳號登入微軟Teams,而且在Teams用戶身分顯示沿用這些名稱,使一般人誤以為他們是微軟的這些工作人員,而且,駭客通常會將帳號的顯示名稱設置為含有Help Desk的字串,聊天室的名稱多半是OneOnOne。

Teams群組裡面會發生什麼事?對方試圖引誘目標用戶使用QuickAssist尋求支援,但也有使用AnyDesk的情況,此外,駭客會在Teams對話提供偽造合法品牌的QR Code條碼,但這些條碼的用途目前仍不清楚。研究人員推測,攻擊者有意藉此引誘使用者存取惡意基礎設施。

勒索軟體Fog、Akira鎖定SonicWall防火牆的VPN功能而來,意圖入侵企業網路環境

9月初資安業者SonicWall針對防火牆作業系統SonicOS重大層級漏洞CVE-2024-40766(CVSS風險評分為9.3),表明他們掌握這項漏洞有實際攻擊行動出現,資安業者Arctic Wolf也觀察到相關資安事故,如今他們公布更多調查結果。

10月24日Arctic Wolf表示,他們最早是在8月初察覺勒索軟體Akira及Fog的攻擊行動顯著增加的情況,而且,駭客初期入侵受害組織環境的管道,就是利用SonicWall防火牆設備的SSL VPN帳號。

截至10月中旬,駭客已發起約30起攻擊行動,這些資安事故當中,約有四分之三與Akira有關,其餘則是被植入Fog。研究人員提及,駭客從入侵到加密檔案的時間並不長,大部分接近10個小時,但最短的僅有1.5至2個小時。

其他攻擊與威脅

◆大規模攻擊行動EmeraldWhale掃描曝露的Git組態,竊得1.5萬組雲端帳密資料

◆惡意廣告透過臉書轉傳,意圖散布竊資軟體SYS01stealer

其他漏洞與修補

◆研究人員利用十六進位編碼、表情符號,繞過ChatGPT-4o防護措施

【資安產業動態】

微軟首度提供Windows 10個人用戶延伸安全更新,1年要價30美元

Windows 10即將在2025年10月14日終止支援,對此,微軟本周宣布將對於Windows 10個人用戶提供為期1年的延伸安全更新(Extended Security Update,ESU),費用是30美元,而這是該公司首度對一般消費者開放ESU服務。此外,他們本月起開放企業和教育用戶購買。

微軟在多年前就已公布Windows 10的安全更新終止日期,並表示屆時Windows 10電腦將再也無法接收到安全更新,對此,一直以來微軟鼓勵企業用戶及消費者升級到Windows 11,並呼籲硬體規格不足的用戶購買新電腦因應。

由於為數眾多的PC用戶仍然停留在Windows 10,微軟於今年4月對企業及教育客戶公布ESU價格,並在本週公布個人版解決方案,但值得留意的是,個人版僅能購買1年,而企業用戶最多可取得3年服務。

近期資安日報

熱門新聞

2026-02-09

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-10