各國執法機關共同合作,破壞特定的勒索軟體、竊資軟體運作,近期有所斬獲,繼上個月荷蘭國家警察在跨國執法行動Operation Magnus當中,成功破獲竊資軟體RedLine及Meta的網路基礎設施,本週國際刑警組織(Interpol)宣布,他們與全球95個國家執法單位聯手,經過5個月的時間,總共查獲約3萬個疑似用於網路犯罪的IP位址,並成功封鎖超過2.2萬個。

特別的是,他們提及香港、蒙古、澳門的執法單位參與這次行動的情況,並公布成果。

【攻擊與威脅】

駭客改造公開工具EDRsandblast發動自帶驅動程式攻擊,企圖繞過EDR代理程式防護機制

為了迴避端點電腦的防毒軟體及EDR系統偵測,攻擊者打造能繞過這些端點防護系統的工具可說是越來越常見,而在最近一起攻擊行動裡,駭客測試新型態的端點防護繞過工具引起研究人員注意。

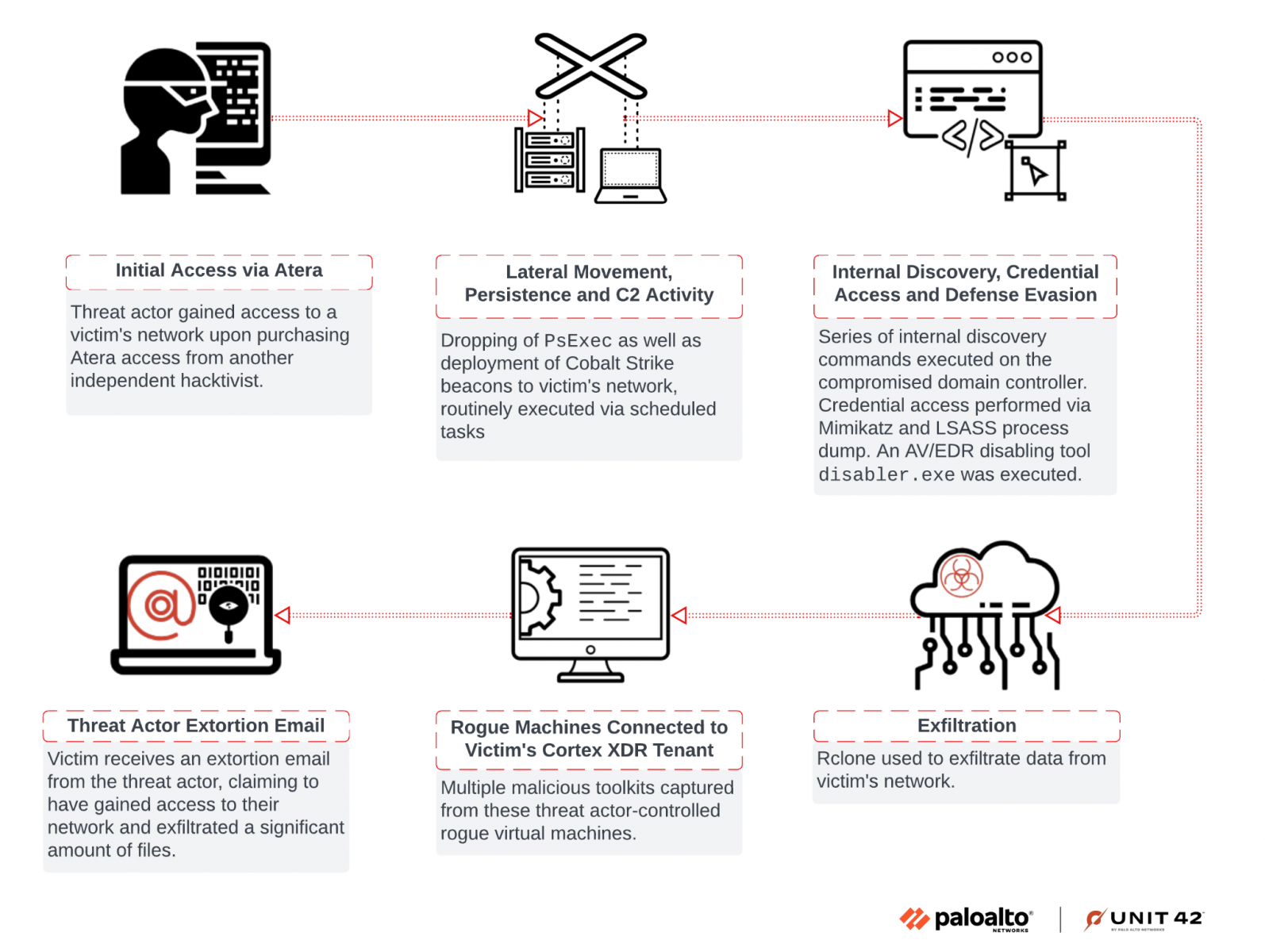

資安業者Palo Alto Networks揭露發生在客戶的資安事故,攻擊者向初始入侵掮客(IAB)購買能透過遠端管理軟體Atera存取的管道,而能成功進行目標企業的網路環境,在攻擊行動裡,對方試圖運用惡意系統,將該廠牌的Cortex XDR代理程式部署到虛擬環境。研究人員認為,駭客此舉是藉由自帶驅動程式(BYOVD)手法,測試新的端點防護繞過工具。

這起攻擊行動的發現,在於該公司旗下的威脅情報團隊Unit 42接獲客戶遭到勒索通報,結果發現,其中2個環境型態不明的用戶端環境受到相關攻擊。攻擊者在這些端點電腦安裝了舊版的Cortex XDR代理程式,研究人員在對方不知情的狀態下成功存取這些端點,並找到一系列的作案工具,循線於駭客論壇找到專門兜售相關工具的訊息。

惡意軟體Pygmy Goat鎖定Sophos防火牆而來,意圖入侵政府機關網路環境

駭客開發Linux惡意程式的情況,最近兩年越來越頻繁,其中又以針對VMware虛擬化平臺而來的勒索軟體較為常見,但如今,有人運用這方面的技術、鎖定特定廠牌的防火牆系統打造惡意軟體。

英國國家網路安全中心(NCSC)近日揭露名為Pygmy Goat的後門程式,他們在Sophos XG防火牆設備找到這支惡意軟體,此為32位元x86的ELF共用物件檔案,攻擊者設置LD_PRELOAD環境變數,從而透過SSH daemon(sshd)二進位檔案載入。

雖然NCSC並未透露使用Pygmy Goat從事攻擊行動的人士身分,但提及該惡意程式與另一支名為Castletap具備類似的戰術、手段、流程(TTP),經過資安業者Mandiant分析,使用Castletap的攻擊者身分很有可能就是中國駭客,這樣的情況,很難不讓人聯想Pygmy Goat也與中國駭客有關。

今年8月美國電信業者Lumen指出,中國駭客組織Volt Typhoon利用Versa Director零時差漏洞CVE-2024-39717,入侵網路服務供應商(ISP)、託管服務供應商(MSP),如今傳出電信業者遭到此駭客組織攻擊的消息。

根據彭博社、路透社的報導,2名知情人士聲稱新加坡電信(SingTel)遭到入侵,調查人員認為,攻擊者的身分就是Volt Typhoon。

對此,新加坡電信的發言人向這兩家新聞網站說明,他們在6月偵測到惡意軟體,隨後便進行相關處理,尚未出現資料外洩的情況,服務也並未受到影響,該公司已向相關單位通報此事。

其他攻擊與威脅

◆安卓金融木馬ToxicPanda攻擊歐洲、香港、秘魯,感染逾1,500臺裝置

◆巴基斯坦駭客組織Transparent Tribe散布木馬程式ElizaRAT

◆密碼管理解決方案業者LastPass提出警告,有冒牌客服企圖竊取用戶資料

【漏洞與修補】

11月4日Google發布本月份安卓作業系統的例行更新,當中總共修補51個漏洞,值得留意的是,其中有2個漏洞CVE-2024-43047、CVE-2024-43093,疑似已出現有限的、目標式的漏洞利用情形。

其中,CVE-2024-43047最早是高通在10月公布,影響數位訊號處理器(Digital Signal Processor,DSP)服務,為記憶體釋放後再進行濫用(Use After Free,UAF)的弱點,CVSS風險評為7.8。

另一個漏洞CVE-2024-43093涉及權限提升,影響12至15版安卓作業系統,但特別的是,該漏洞不僅出在作業系統框架,也存在於Google Play系統更新模組當中的Documents UI元件。

其他漏洞與修補

◆Okta修補身分驗證漏洞,使用者名稱超過52個字元就有可能觸發

【資安防禦措施】

國際警方破獲逾2.2萬個用於網路犯罪的惡意IP位址,逮捕41名嫌犯

國際刑警組織(Interpol)周二(11月5日)公布Synergia II執法行動(Operation Synergia II)的成果,指出已查獲了超過2.2萬個與網路威脅相關的惡意IP位址,並逮捕41名嫌犯。

Synergia II主要鎖定網路釣魚、資訊竊取及勒索軟體等惡意活動,結合了全球95個國家的執法機構,並與Group-IB、趨勢科技、卡巴斯基與Team Cymru等資安業者合作,藉由資安業者在追蹤非法網路活動上的專業,來識別全球的惡意伺服器。

該行動的期間為今年4月1日至8月31日,Interpol與資安研究人員在這期間,總計發現了3萬個可疑的IP位址,關閉了其中的2.2萬個裝置,確認了逾100名嫌犯的身分,逮捕了當中的41名。其中,香港有1,037個伺服器被關閉,蒙古有一臺伺服器被查扣,澳門也有291臺伺服器被關閉,也涉及馬達加斯加及愛沙尼亞。

鑑於臺灣的詐騙亂象頻傳,在因應網路犯罪的科技防詐上,不只是政府機關、網路服務業、電信業要採取行動,金融業的防範措施也至關重要。近年來,金融業正聚焦AI技術的深化運用,做到更有效的偵測及預防詐騙與洗錢,特別的是,今年科技防詐發展的重要焦點,就是金融監督管理委員會(金管會)為了促進多家金融業運用聯合學習及資料隱私強化技術,推動這方面的聯合自主實證,以發展防範詐騙及金融犯罪的模型,並期許日後能夠真正落地推廣。在11月初舉行的臺北金融科技展上,金管會舉辦了科技防詐主題式的推廣活動成果發表會,當中也就呼應了運用聯合學習來提升防詐能力的應用態勢。

這是因為,現場展示3項實證新技術阻詐的最新進展,都與聯合學習(或稱聯邦學習,Federated Learning)有關,儼然成為提升防詐能力的新關鍵,讓各家金融機構在不共享原始數據的情況下,可以共同訓練模型,確保資料安全,並提升及早偵測異常狀況的能力。

其他資安防禦措施

近期資安日報

【11月5日】臉書粉專管理員、廣告管理員請提高警覺!竊資軟體鎖定臺灣用戶攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10