駭客利用RAT發動攻擊的情況,不時有事故傳出,而最近一波攻擊行動裡,攻擊者採用了新的手法來迴避偵測,因而引起研究人員的注意。

資安業者Fortinet發現假借公司業務往來的網路釣魚攻擊,駭客聲稱寄送採購單(PO)的名義,寄送帶有Excel檔案附件的釣魚信,一旦收信人開啟附件檔案,就會看到這份文件受到保護的訊息,若要檢視內容,就必須依照指示啟用編輯功能及啟用內容,然而若是照做,就會觸發遠端程式碼執行漏洞CVE-2017-0199,攻擊者藉此於後臺下載HTML應用程式檔案(HTA),並於受害電腦執行。

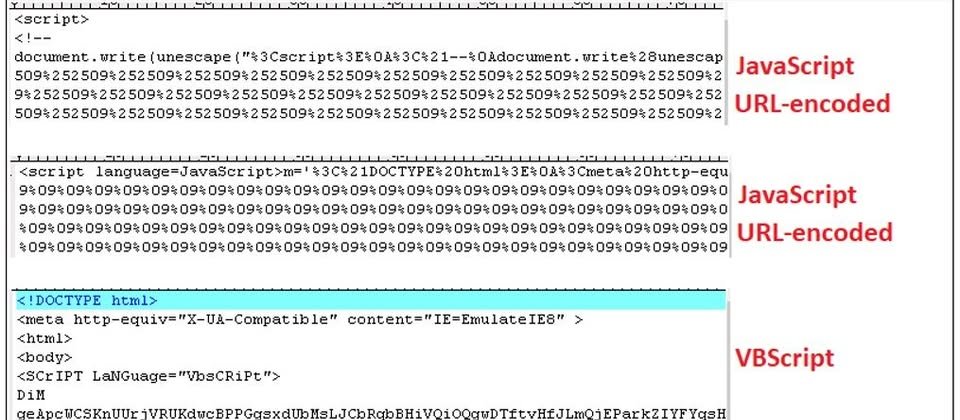

值得留意的是,為了避免東窗事發,此HTA採用JavaScript、VBScript等多種指令碼,並搭配Base64演算法、PowerShell指令來進行多層包裝。一旦該HTA檔案啟動,就會將dllhost.exe下載到受害電腦並執行。

此執行檔會利用處理程序挖空(Process Hollowing)手法,將惡意程式碼注入新的處理程序Vaccinerende.exe,從而在記憶體內執行Remcos RAT有效酬載,然後向C2伺服器進行註冊、接收命令,而這麼做的目的,就是避免於磁碟上留下痕跡。

研究人員指出,攻擊者為了隱匿行蹤,他們採用多項反分析手法,包含向量異常處理、動態API呼叫、反除錯手法來達到目的。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09

Advertisement