隨著物聯網裝置越來越廣泛,有廠牌專門針對這類裝置提供雲端管理平臺,大幅降低使用者必須逐一維護的難處,然而這類平臺一旦出現弱點,很有可能連帶影響受到管理的裝置。

資安業者Claroty指出,他們針對物聯網裝置雲端控管平臺Ovrc著手進行調查,結果發現10個漏洞,並指出一旦這些漏洞被串連,攻擊者就有機會經由雲端環境,在受到管理的連網裝置遠端執行程式碼,而且,OvrC Pro及OvrC Connect的用戶都會受到影響,4.0版CVSS風險評為9.2分。

這些漏洞涉及輸入驗證不當、存取控制不當、明文傳輸敏感資訊、資料真實性驗證不足、開放重新導向、寫死密碼、未公開的隱藏功能、可藉由欺騙的方式繞過身分驗證,以及重要功能缺乏必須的身分驗證。而對於可能會造成的危害,研究人員表示,攻擊者可藉此存取、控制、破壞OrvC支援的裝置,影響的設備涵蓋智慧電源供應器、視訊攝影機、路由器,甚至是智慧家庭自動化系統。

值得留意的是,這些漏洞在研究人員通報後,大部分在去年5月就已經修補,但有2個是直到本月才得到解決。

這個雲端物聯網裝置管理平臺主要的功能,就是提供使用者能透過行動應用程式或是以Web Socket打造的介面進行管理,而能夠遠端設定組態、監控運作情況,甚至是排除故障及異常。自動化業者SnapOne在2014年將其買下,他們在2020年的研討會透露,當時OvrC已監管約920萬臺裝置,因此,研究人員認為,他們發現的漏洞很可能影響全球超過1千萬臺的設備。

研究人員指出,他們發現的許多弱點,起因都是忽視設備及雲端之間的介面造成,由於這些漏洞都能被用於存取雲端管理介面,使得攻擊者不僅能繞過防火牆、網路位址轉譯(NAT)與其他安全機制,還能列出所有代管的裝置,或是進行挾持、提升權限,以及執行任意程式碼。

根據CVSS風險評分,被列為重大層級的漏洞有4個,分別是:不正確的輸入驗證漏洞CVE-2023-28649、不當存取控制漏洞CVE-2023-31241、資料真實性驗證不充分漏洞CVE-2023-28386,重要功能缺乏認證漏洞CVE-2024-50381,CVSS風險評分為9.2至9.1。

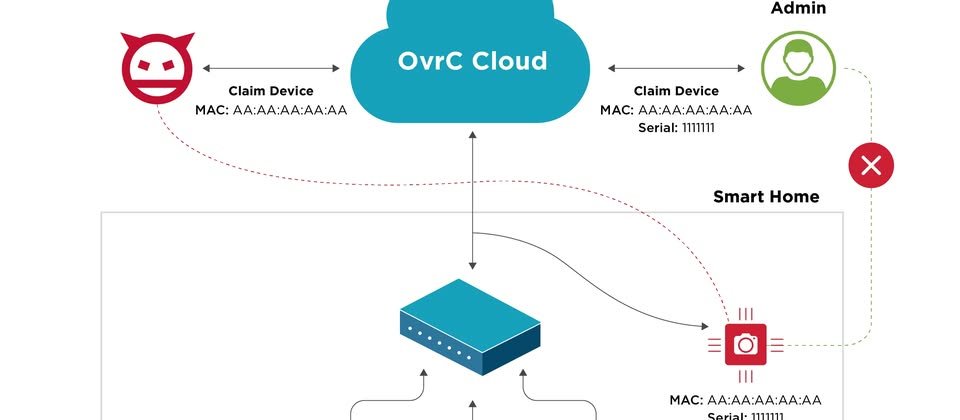

而對於如何串連漏洞,研究人員指出,攻擊者可先透過CVE-2023-28412找出所有列管的設備,並使用另外2個漏洞CVE-2023-28649、CVE-2024-50381強制讓裝置變成無人持有(Unclaim)。

接著,他們透過CVE-2023-31241,將MAC地址與裝置ID對應,然後使用裝置ID宣告裝置所有權,最終可從雲端操控裝置,或是利用CVE-2023-25183、CVE-2023-31240遠端執行任意程式碼。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10