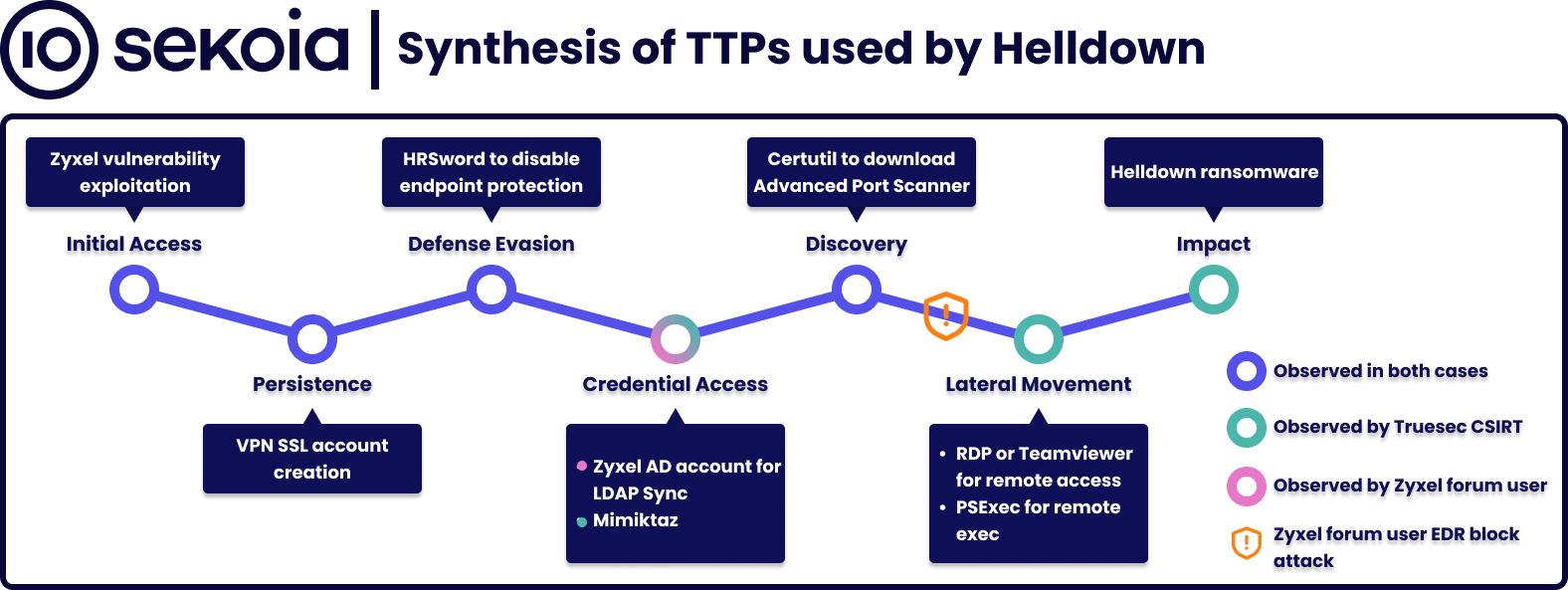

本週資安業者Sekoia針對勒索軟體Helldown的攻擊行動提出警告,指出這些駭客從原本針對Windows進行加密,如今也開發了破壞VMware ESXi虛擬化平臺的檔案加密工具。

值得留意的是,這些駭客潛入受害組織的方法,是利用兆勤防火牆的漏洞,駭客聲稱他們也成功入侵該公司的歐洲分公司,對此我們試圖聯繫兆勤科技,但在今天資安日報截稿之前,我們尚未得到他們的回應,目前無法進一步證實此事。

【攻擊與威脅】

勒索軟體Helldown藉由兆勤防火牆弱點入侵受害組織,攻擊Windows電腦及VMware虛擬化平臺

今年10月兆勤(Zyxel Networks)針對旗下USG Flex、ATP系列防火牆用戶提出警告,他們在歐洲、中東、非洲地區(EMEA)偵測到鎖定該廠牌設備的攻擊行動,這幾天有其他資安業者發布相關報告,指出此類威脅很可能與勒索軟體攻擊有關。針對上述情況我們也向兆勤進行確認,在截稿之前尚未得到回應。

19日資安業者Sekoia針對近期出現的勒索軟體Helldown提出警告,他們發現這些駭客最早從8月5日開始活動,截至11月7日,攻擊者聲稱有31家企業組織受害,而且大部分是中小企業、位於美國,部分受害企業組織位於歐洲。值得留意的是,這群駭客也將兆勤的歐洲分公司(Zyxel Europe)列於受害者名單。

原本的攻擊活動主要是針對Windows電腦而來,但到了10月底,駭客進一步打造Linux版變種,用於攻擊VMware ESXi虛擬化平臺,使得該勒索軟體破壞範圍更為廣泛。

駭客兜售福特逾4萬名顧客資料,該公司表示起因是第三方業者遭駭

有人在地下論壇聲稱竊自美國汽車大廠福特(Ford)的4萬多筆顧客資料,尋求買家兜售。對此福特汽車表示,這批資料是從第三方業者流出,公司系統未被駭。

此次風波的造成,一開始,是名為EnergyWeaponUser的駭客在地下論壇張貼公告,聲稱於11月初夥同初始入侵管道掮客IntelBroker駭入福特的內部系統。他們取得4.4萬筆客戶資料,包括姓名、住家地址、購買產品型號、帳號、銷售數量等,以及國別等。駭客並張貼部分資料證實資料的真實性。雖然顧客資料不少,但駭客僅僅要求約合2美元的論壇點數。

根據資安新聞網站CyberDaily的報導,外流資料的客戶,分布於美國、中國、西班牙、辛巴威、莫三比克等國。

在11月19日晚間,印表機製造商誠研於股市公開觀測站發布重大訊息,表示部分資訊系統遭到駭客攻擊,資訊部門在事發當下已全面啟動相關防禦機制,並著手復原,該公司也尋求外部資安業者協同處理,並指出將對所有網域、網頁,以及相關檔案進行徹底檢測,再以備份資料恢復運作。

而對於這起事故可能帶來的影響,該公司表示,根據他們的初步評估,對公司的運作無重大影響。

其他攻擊與威脅

◆美國奧克拉荷馬州醫療中心遭遇勒索軟體攻擊,影響13.3萬人

◆多語言惡意程式BabbleLoader採用複雜回避偵測手法,有機會躲過AI打造的資安防護系統

◆北韓駭客針對求職者下手,利用挾帶惡意程式的視訊會議軟體感染受害電腦

【漏洞與修補】

Intel處理器的Mac電腦遭到鎖定,駭客利用零時差漏洞從事攻擊行動

11月19日蘋果針對旗下多種裝置作業系統發布新版,包含macOS Sequoia 15.1.1、iOS 18.1.1與17.7.2、iPadOS 18.1.1與17.7.2、visionOS 2.1.1,並對於macOS Ventura與Sonoma用戶提供瀏覽器更新Safari 18.1.1,目的是為了修補2項已被用於實際攻擊行動的零時差漏洞。

這些漏洞是CVE-2024-44308、CVE-2024-44309,分別存在於JavaScriptCore框架,以及瀏覽器排板引擎WebKit。一旦電腦或行動裝置處理惡意的網頁內容,就有可能觸發上述漏洞,從而導致攻擊者能夠執行任意程式碼,或是發動跨網站指令碼(XSS)攻擊。

GitHub命令列存在高風險漏洞,攻擊者有機會遠端執行任意程式碼

11月15日GitHub開發團隊指出,該程式碼儲存庫存在高風險漏洞CVE-2024-52308,這項漏洞出現於其命令列介面(CLI),一旦遭到利用,在使用者連線到惡意的Codespace SSH伺服器,並下達gh codespace ssh或gh codespace logs指令的情況下,攻擊者就有機會遠端執行任意程式碼(RCE),CVSS風險評為8.1,GitHub發布2.62.0版修補。

對於這項弱點發生的原因,GitHub表示,這項弱點的起因是命令列介面在執行指令的過程中,處理SSH連線導致。當開發人員連線到遠端的Codespace,通常會使用執行開發容器(devcontainer)的SSH伺服器來存取,而這類容器的建置,大多使用預設的映像檔。

一旦外部的惡意開發容器在SSH伺服器注入,並透過相關參數帶入SSH連線詳細資料,此時攻擊者就有機會藉由gh codespace ssh或gh codespace logs指令執行,於使用者的工作站電腦執行任意程式碼,甚至有可能藉此存取系統上使用者的資料。

【資安產業動態】

微軟舉行獎金提高50至100%的資安漏洞攻防賽Zero Day Quest

微軟19日舉行駭客任務競賽,邀請全球安全研究人員提交有關微軟AI、Microsoft Azure、Microsoft Identity、M365、Microsoft Dynamics 365及Power Platform等服務的安全漏洞研究,加碼50%至100%漏洞獎勵,活動期間至明年的1月19日。排行前45名的研究人員,將會獲邀參加明年於微軟華盛頓總部舉行的實體駭客活動(Onsite Hacking Event)。

微軟安全回應中心(MSRC)工程副總裁Tom Gallagher表示,此活動不僅是為了尋找漏洞,也能強化MSRC、產品團隊及外部研究人員之間的關係,提高安全門檻。另一方面,微軟亦鼓勵開發人員在漏洞緩解後,於微軟的支持下透過部落格、播客或影片公開討論其發現。

近期資安日報

【11月19日】中國駭客鎖定想趁機撿便宜的黑色星期五購物者發動網釣攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-12

2026-02-10

2026-02-10

2026-02-06