埋藏在UEFI韌體的惡意啟動工具UEFI Bootkit相當神秘,攻擊者藉此隱匿行蹤,並能從開機階段就挾持整臺電腦,讓執行於作業系統之上的防護機制失效,這樣的情況最近有了新的變化。

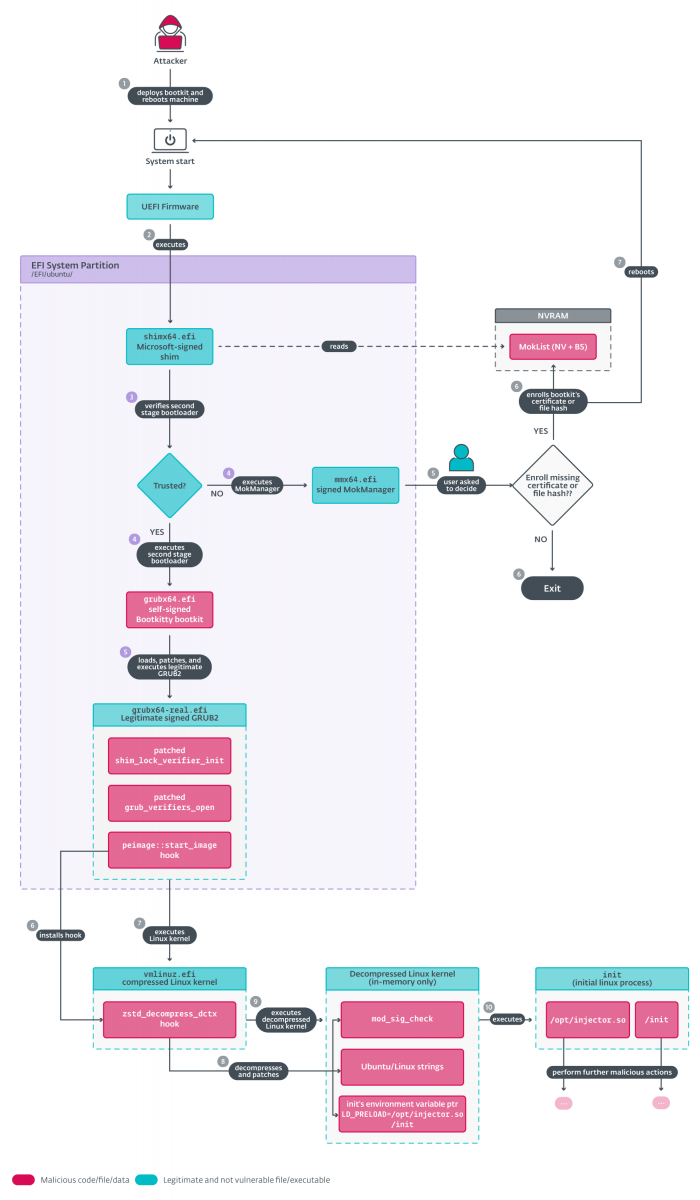

本週資安業者ESET揭露新的惡意啟動工具Bootkitty,並指出雖然這支程式很可能仍在開發階段,但是第一個專門針對Linux作業系統的UEFI Bootkit,後續發展相當值得留意。

【攻擊與威脅】

研究人員揭露名為Bootkitty的惡意UEFI Bootkit,專門鎖定Linux主機而來

最近幾年,駭客針對UEFI開機系統打造惡意啟動工具(UEFI Bootkit)的情況,約自2020年開始已有數起事故傳出,攻擊者利用這種工具竄改電腦的安全啟動機制,從而突破Windows作業系統的安全防護,甚至是停用防毒軟體與EDR系統。但如今,這類工具也出現專門針對Linux作業系統下手的情形。

資安業者ESET指出,他們近期看到有人在VirusTotal上傳未知的UEFI應用程式,檔名是bootkit.efi,經過分析確認是惡意UEFI啟動工具,研究人員將其命名為Bootkitty,並指出與過往同類工具最大的不同,在於它是針對Ubuntu作業系統特定版本而開發。

根據分析結果,研究人員認為Bootkitty很可能在早期開發階段,只是進行概念性驗證(PoC),而非積極活動的駭客用來作案的工具,僅管可能沒有實際的危害能力,但這代表執行Linux的電腦又多了一個可被侵入的管道,並顯示攻擊者正積極鎖定這類電腦開發相關工具。

檔案共享伺服器ProjectSend存在重大漏洞,已被用於實際攻擊行動

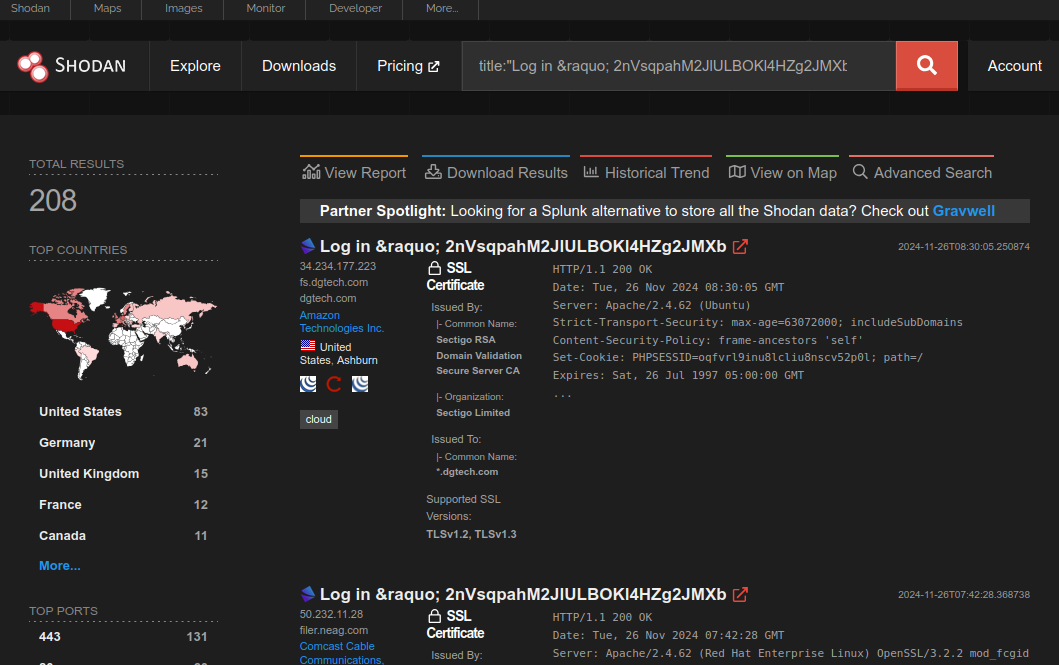

本週資安業者VulnCheck針對檔案共享平臺ProjectSend重大漏洞CVE-2024-11680提出警告,並指出該漏洞雖然前幾天才正式登記CVE編號,但其實是去年就被發現、修補,而且,已有駭客將其用於攻擊行動。

ProjectSend是開源檔案共享應用程式,該專案在GitHub得到1,500顆星,根據Censys威脅情報平臺的分析資料,全球約有超過4千套ProjectSend系統。但資安業者VulnCheck發現,大部分的伺服器仍在執行存在漏洞的舊版ProjectSend。

對於漏洞出現實際攻擊行動的情況,VulnCheck留意到從網際網路存取的ProjectSend伺服器約有208臺,自9月開始遭到竄改,入口網站的標題變成一長串的隨機字串,而這些字串的規則,正好與Nuclei與Metasploit加入的漏洞測試規則雷同,換言之,攻擊者很可能利用這些規則竄改伺服器。

美國證實Array Networks旗下SSL VPN系統重大漏洞已出現攻擊行動

1月25日美國網路安全暨基礎設施安全局(CISA)發布公告,他們將去年一項重大層級的已知漏洞CVE-2023-28461新列入已遭利用漏洞(KEV)清單,要求聯邦機構必須在12月16日完成修補。

這項漏洞存在於安瑞科技(Array Networks)Array AG系列SSL VPN設備,以及虛擬化版本vxAG,原因是重要功能缺乏身分驗證機制造成,攻擊者有機會利用漏洞讀取SSL VPN閘道的本機檔案,或是執行任意程式碼,CVSS風險達到9.8,影響9.4.0.481以前版本的作業系統。安瑞於去年3月9日公布這項漏洞,並於同月17日提供修補程式。

雖然CISA並未透露攻擊者如何利用這項漏洞,不過這項資安公告發布的前幾天,趨勢科技公布中國駭客組織Earth Kasha的最新一波攻擊行動裡,其中一項用來取得初始入侵管道的SSL VPN漏洞,就是CVE-2023-28461。

其他攻擊與威脅

◆駭客組織APT-C-60鎖定StatCounter、Bitbucket伺服器,意圖散布惡意軟體SpyGlace

◆惡意程式GodLoader迴避偵測出現新手法,駭客濫用遊戲引擎感染1.7萬臺電腦

◆越南駭客透過企業臉書帳號散布竊資軟體VietCredCare、DuckTail

◆針對傳出遭遇中國駭客入侵,T-Mobile公布最新調查結果

【漏洞與修補】

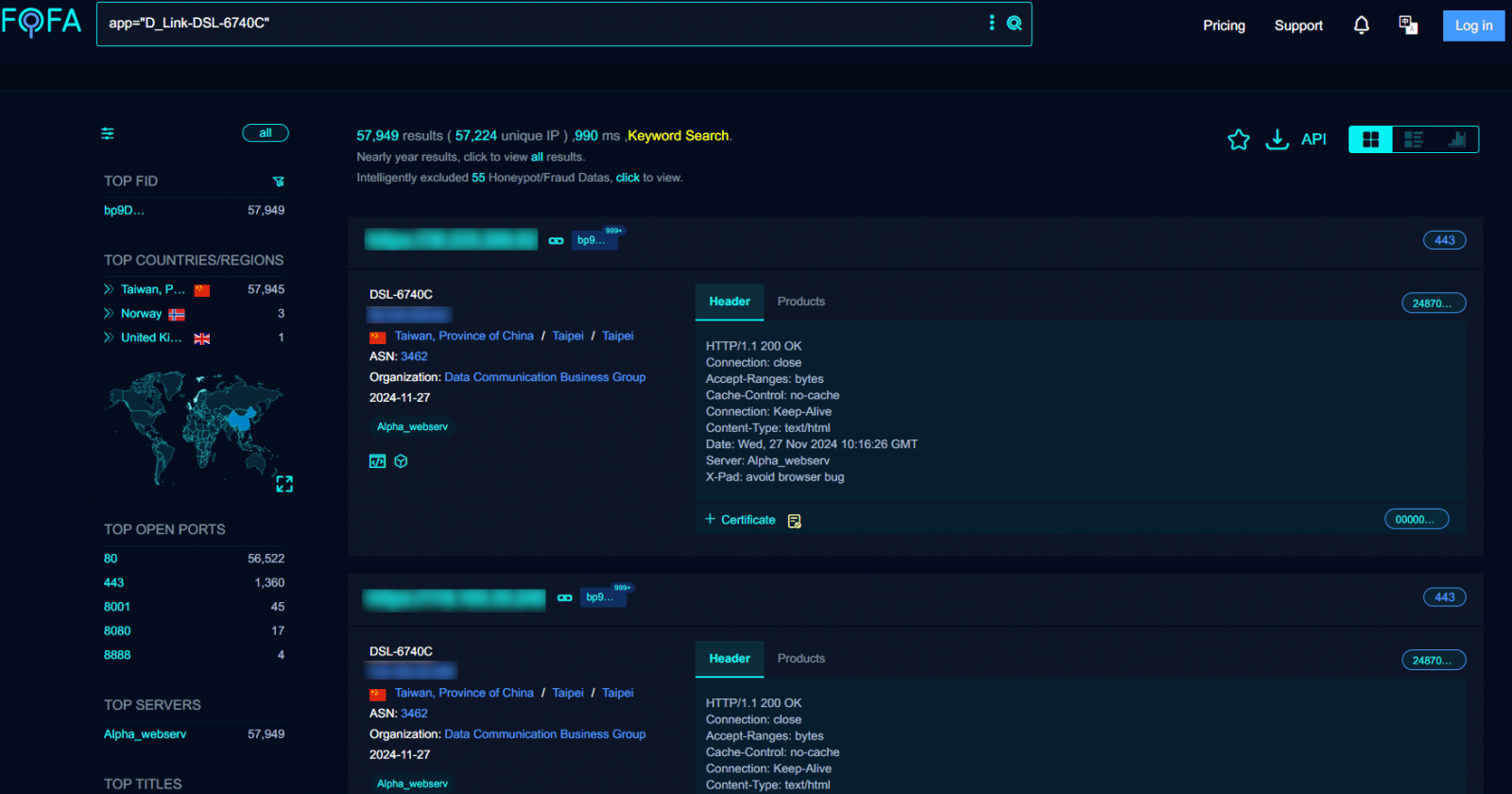

已終止維護的D-Link數據機存在重大漏洞,近6萬臺設備曝險

11月11日台灣電腦網路危機處理暨協調中心(TWCERT/CC)發布公告,指出D-Link數據機DSL-6740C存在一系列漏洞,由於該設備今年初已達到終止支援(EoS)階段,D-Link將不會進行修補,呼籲使用者應汰換設備。由於使用這款設備的用戶絕大多數都位於臺灣,寬頻網路的使用者應特別提高警覺。

11月11日台灣電腦網路危機處理暨協調中心(TWCERT/CC)發布公告,指出D-Link數據機DSL-6740C存在一系列漏洞,由於該設備今年初已達到終止支援(EoS)階段,D-Link將不會進行修補,呼籲使用者應汰換設備。由於使用這款設備的用戶絕大多數都位於臺灣,寬頻網路的使用者應特別提高警覺。

對此,12日D-Link也發布公告證實此事,並指出這款設備在今年1月15日已經結束支援,強烈建議用戶停止使用。

這些漏洞分別是特權API不正確使用漏洞CVE-2024-1108、路徑穿越漏洞CVE-2024-11067,以及作業系統命令注入漏洞CVE-2024-11062、CVE-2024-11063、CVE-2024-11064、CVE-2024-11065、CVE-2024-11066,CVSS風險評分介於7.2至9.8。

其他漏洞與修補

◆Palo Alto Networks、SonicWall旗下SSL VPN系統存在新型態漏洞NachoVPN,攻擊者有機會為用戶端安裝惡意更新

【資安產業動態】

重塑對企業資安聯防的溝通模式,TWCERT/CC將逐步從傳統事件通報提升到關鍵情資共享

為了提升臺灣民間企業的資安能力,不僅依賴個資法對全體企業的規範,以及金管會對上市櫃公司提出的各項要求,政府在協助企業提升資安能力方面,台灣電腦網路危機處理暨協調中心(TWCERT/CC)扮演著重要角色。

隨著2024年元旦資通安全研究院(資安院)接手TWCERT/CC,各界都關心他們後續如何進一步協助民間企業。4月他們公布發展計畫,預告將持續推廣共同參與,拉攏更多企業加入TWCERT/CC免費會員,時隔超過半年的此刻,資安院在2024台灣資安通報應變年會,揭露目前最新相關進展。

關於深化情資分享的具體做法,TWCERT/CC最近更是有了全新的策略,強調將以情資為主的溝通,扭轉大家對於通報的刻板印象。

零信任架構(ZTA)在美國政府的推動下,已經成為全球政府與企業積極推動的網路安全架構,臺灣從政府到企業也非常認同零信任架構。在這個理論推動的過程中,除了有零信任架構的提出者、現任Illumio傳道士John Kindervag,各界稱之為「零信任之父」外,另外也有被譽為「零信任博士」(Dr. Zero Trust)的Dr. Chase Cunningham。

Chase Cunningham日前來臺參加「零信任架構實踐高峰論壇」的媒體專訪時表示,零信任架構的核心原則是「永不信任,始終驗證」(Never Trust、Always Verify),這一原則徹底顛覆了傳統網路安全模型中對內部邊界的信任假設。他指出,隨著數位化轉型、雲端技術的普及以及第三方供應商的依賴,對傳統的「信任邊界」模式已經不再適用,企業需要重新定義網路安全的基石。

近期資安日報

【11月27日】攻擊者串連Firefox與Windows的零時差漏洞,能在使用者毫無察覺的狀況下植入惡意程式

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05