電腦惡意程式生態圈已經出現分工,開發團隊透過租用的方式提供打手使用,並給予相關技術支援,使得從事這類網路攻擊的門檻大幅降低,打手不需具備開發技能就能參與相關活動。如今這樣的情況,也出現在行動裝置的惡意軟體活動。

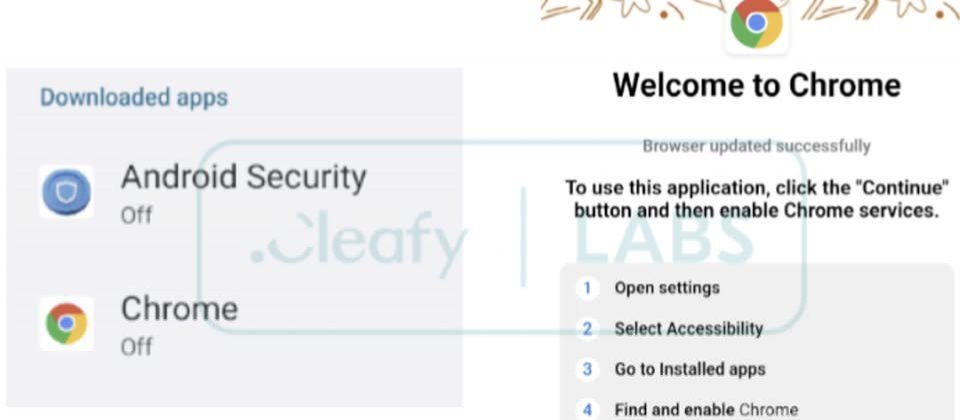

資安業者Cleafy在10月下旬發現名為DroidBot的安卓遠端存取木馬(RAT),並指出駭客將其用於攻擊行動,最早可追溯到今年6月。攻擊者鎖定遍及英國、義大利、法國、西班牙、葡萄牙的77家銀行及加密貨幣交易所客戶,並有意將攻擊範圍延伸到美國和拉丁美洲。

研究人員推測DroidBot仍處於積極開發階段,因為根據他們掌握的多個惡意軟體樣本,當中存在許多不一致的地方,像是臨時替代元素(placeholder)功能、檢查root帳號權限、不同程度的混淆處理、多階段打包等。這些均代表攻擊者可能試圖針對特定環境進行惡意程式的調整,強化攻擊成效。

關於惡意程式開發者的身分,研究人員指出對方很有可能慣用土耳其語,而且服務已有17組人馬租用。

對於這款惡意軟體的特質,他們提到攻擊者同時結合了VNC匿蹤的能力、螢幕覆蓋能力,以及間諜軟體相關功能,能夠側錄鍵盤輸入的內容、監控處理程序,甚至攔截使用者互動的內容,使得DroidBot變成監控用戶及竊取憑證的強大工具。

DroidBot另一項特色,在於採用兩種通訊機制。這當中先用MQTT通訊協定從受害裝置傳出資料,然後透過HTTPS通訊協定將命令傳入C2,這樣的進出流量分離做法,使得攻擊活動更加靈活。

相較於其他安卓木馬,DroidBot的類似之處,在於極度仰賴輔助服務來執行惡意功能,並且具備攔截簡訊、側錄帳密資料、覆蓋畫面,甚至能讓攻擊者遠端進行操作。

值得留意的是,雖然這些駭客的手法與已知惡意軟體相當類似,但是他們透過租用服務吸引打手上門使用的做法,在安卓惡意軟體界並不常見,而有可能大幅增加防守端的判斷負擔,若缺乏有效的即時監控機制,很有可能導致金融機構反詐欺團隊被龐大資訊壓垮。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09