為了避免員工上網遭到惡意網站感染,有些企業會採用遠端瀏覽器隔離(Remote Browser Isolation,RBI)系統,這種機制通常在雲端伺服器或是虛擬機器執行瀏覽器,然後在網頁顯示的內容,藉由影像的串流機制傳送到使用者電腦,而能夠將使用者裝置與外部威脅隔離。但如今有研究人員發現,攻擊者有機會藉此機制,對使用者的電腦下達命令。

資安業者Mandiant指出,一般而言,攻擊者往往使用命令與控制(Command & Control,C&C或C2)機制,控制植入受害電腦的惡意軟體,而這種機制通常會採用HTTP連線運作,若是使用者的電腦在導入RBI的環境裡,攻擊者從遠端C2伺服器下達的命令,只會在遠端實際進行網頁內容渲染的瀏覽器發揮作用,使用者的電腦得以不受影響。

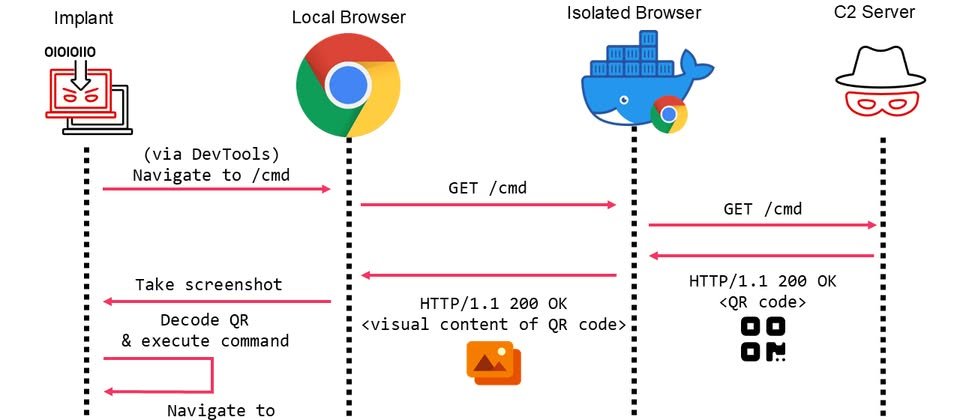

但該公司的紅隊團隊發現,若是C2伺服器傳送有效的網頁內容,當中顯示特定的QR Code,使得RBI採用的無介面瀏覽器(headless browser)處理與呈現網頁內容的過程中,取得螢幕畫面的內容並讀取二維碼嵌入的資料。這麼一來,攻擊者就能在遠端瀏覽器呈現網頁內容的過程中,將特定資料傳送到在受害電腦上的惡意程式。

另一方面,惡意程式解析C2下達命令的做法也有所不同,攻擊者並非直接解析HTTP流量,而是對RBI系統呈現網頁內的QR Code進行解讀,然後執行攻擊者下達的命令。

但究竟惡意程式如何向C2伺服器進行回報工作?研究人員指出,攻擊者利用受害電腦本機的瀏覽器,將命令經過編碼處理後透過URL參數傳送,此命令將利用遠端瀏覽器回傳,C2伺服器再經過解密處理還原回傳的內容。

研究人員強調,這種手法能夠突破市面上常見的三大類型瀏覽器隔離防護機制包含採用雲端環境的RBI,以及企業內部環境透過容器或虛擬機器架設的RBI,或是類似RBI機制的本機沙箱瀏覽器。

為了證明這種手法可行,他們利用JavaScript程式庫Puppeteer,以及無介面的Chrome瀏覽器進行概念性驗證,從而讓植入受害電腦的惡意程式及Cobalt Strike Beacon,能在RBI環境透過網頁上的QR Code,接收C2下達的命令。

雖然QR Code能夾帶的資料有限(2,953 bytes),以及C2命令可能因此間接傳遞方式而面臨延遲的情況(傳送一個Beacon酬載費時超過12分鐘),但研究人員指出,這突顯企業組織上網安全保護不應完全仰賴RBI,還要搭配網路流量監控、縱深防禦的策略,來強化整體資安防護能力來因應相關威脅。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06