上網威脅日益嚴重,有些企業會採用遠端瀏覽器隔離(Remote Browser Isolation,RBI)系統,將威脅隔離在遠端的伺服器,使得用戶裝置能夠得到保護,這種看似能夠「隔岸觀火」的防護機制,如今有新的手法能夠突破,對使用者電腦進行滲透。

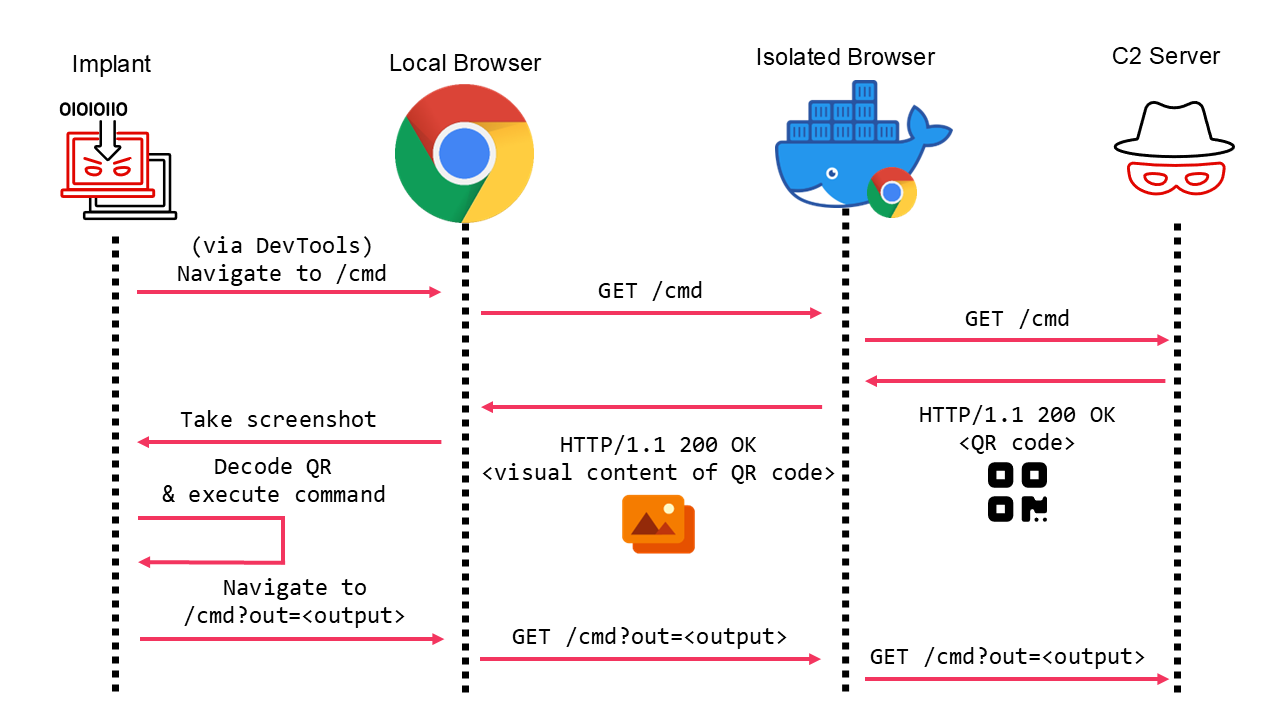

資安業者Mandiant找到一種方法,那就是利用帶有QR Code的網頁來傳遞C2的命令,從而在無需建立正常C2連線的情況下,達到遠端控制的目的。

【攻擊與威脅】

瀏覽器隔離被人找出滲透方法! 資安廠商揭露用QR Code傳遞C2命令的攻擊手法

為了避免員工上網遭到惡意網站感染,有些企業會採用遠端瀏覽器隔離(Remote Browser Isolation,RBI)系統,這種機制通常在雲端伺服器或是虛擬機器執行瀏覽器,然後在網頁顯示的內容,藉由影像的串流機制傳送到使用者電腦,而能夠將使用者裝置與外部威脅隔離。但如今有研究人員發現,攻擊者有機會藉此機制,對使用者的電腦下達命令。

資安業者Mandiant指出,一般而言,攻擊者往往使用命令與控制(Command & Control,C&C或C2)機制,控制植入受害電腦的惡意軟體,而這種機制通常會採用HTTP連線運作,若是使用者的電腦在導入RBI的環境裡,攻擊者從遠端C2伺服器下達的命令,只會在遠端實際進行網頁內容渲染的瀏覽器發揮作用,使用者的電腦得以不受影響。

但該公司的紅隊團隊發現,若是C2伺服器傳送有效的網頁內容,當中顯示特定的QR Code,使得RBI採用的無介面瀏覽器(headless browser)處理與呈現網頁內容的過程中,取得螢幕畫面的內容並讀取二維碼嵌入的資料。這麼一來,攻擊者就能在遠端瀏覽器呈現網頁內容的過程中,將特定資料傳送到在受害電腦上的惡意程式。

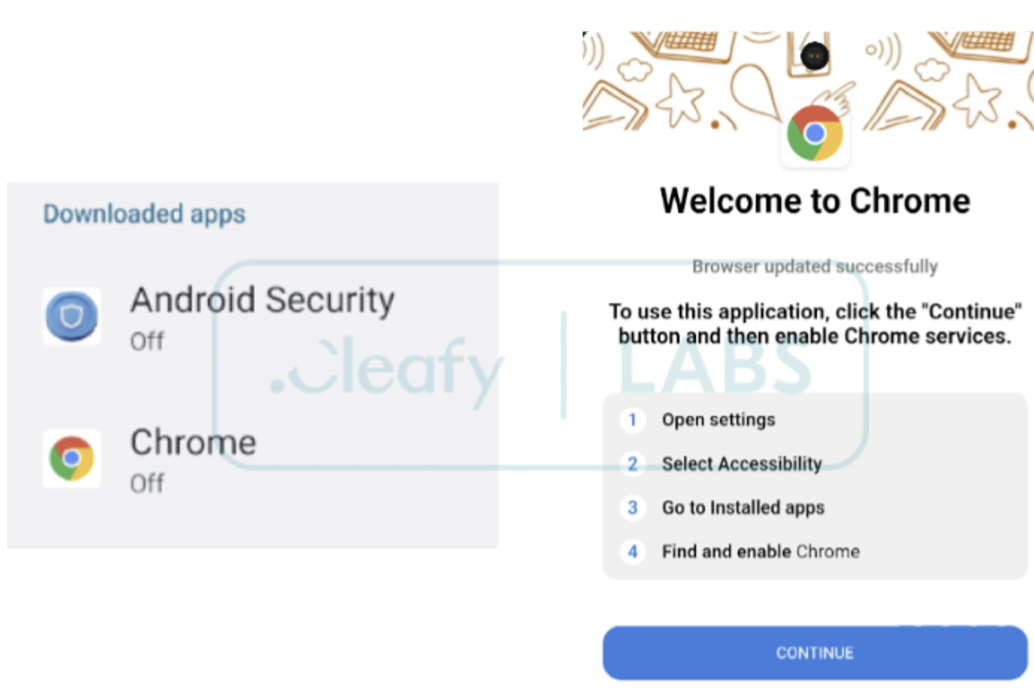

電腦惡意程式生態圈已經出現分工,開發團隊透過租用的方式提供打手使用,並給予相關技術支援,使得從事這類網路攻擊的門檻大幅降低,打手不需具備開發技能就能參與相關活動。如今這樣的情況,也出現在行動裝置的惡意軟體活動。

資安業者Cleafy在10月下旬發現名為DroidBot的安卓遠端存取木馬(RAT),並指出駭客將其用於攻擊行動,最早可追溯到今年6月。攻擊者鎖定遍及英國、義大利、法國、西班牙、葡萄牙的77家銀行及加密貨幣交易所客戶,並有意將攻擊範圍延伸到美國和拉丁美洲。

值得留意的是,雖然這些駭客的手法與已知惡意軟體相當類似,但是他們透過租用服務吸引打手上門使用的做法,在安卓惡意軟體界並不常見,而有可能大幅增加防守端的判斷負擔,若缺乏有效的即時監控機制,很有可能導致金融機構反詐欺團隊被龐大資訊壓垮。

其他攻擊與威脅

◆勒索軟體Black Basta攻擊手法出現轉變,利用電子郵件轟炸、QR Code、社交工程手法入侵目標組織

◆8.5萬臺裝置遭殭屍網路Socks5Systemz擺布,駭客藉此提供非法代理伺服器服務

【漏洞與修補】

視窗作業系統出現NTLM零時差漏洞,使用者若被誘導以Windows檔案總管檢視惡意檔案,就有機會觸發

12月5日專門提供微修補的資安業者0patch指出,他們發現新的URL檔案NTLM雜湊值洩露漏洞,一旦攻擊者成功利用,引誘使用者透過Windows檔案總管檢視惡意檔案,就有機會得到使用者的NTLM帳密資料。這項漏洞影響所有工作站及伺服器版本的Windows作業系統,涵蓋Windows 7至Windows 11 24H2,以及Windows Server 2008 R2至Windows Server 2022。

0patch向微軟通報此事,並表明他們在微軟正式發布修補之前,將會免費提供微修補程式。這項弱點目前尚未登記CVE編號,為了避免漏洞遭到攻擊者利用,他們也暫時不會公布相關細節。

令人憂心的是,0patch也提到攻擊者引誘使用者觸發漏洞的難度並不高,例如:說服使用者打開含有惡意檔案的共享資料夾、隨身碟,或是先利用惡意網頁進行偷渡式下載,再「提醒」使用者檢視下載資料夾,就能達到觸發漏洞的目的。

思科網路設備作業系統NX-OS存在漏洞,攻擊者有機會繞過映像檔檢核流程

12月4日思科發布資安公告,指出旗下網路設備作業系統NX-OS存在映像檔案驗證繞過弱點CVE-2024-20397,這項漏洞存在於開機載入工具(Bootloader),攻擊者可透過兩種方式繞過NX-OS映像檔簽章驗證的驗證流程,一種是實際接觸交換器,就有機會在未經授權的情況下進行存取;另一種是攻擊者已通過身分驗證並取得本機的管理員帳密。

針對這項漏洞發生的原因,思科表示是因為不安全的開機載入工具組態造成,攻擊者可藉由執行一系列的開機載入工具命令觸發。一旦成功利用漏洞,攻擊者就能繞過NX-OS映像檔簽章的驗證流程,從而載入未經驗證的軟體,CVSS風險評分為5.2,該公司提供更新軟體,並表明沒有其他緩解措施可用。

其他漏洞與修補

◆物聯網裝置作業系統OpenWrt系統更新模組存在弱點,攻擊者有機會植入惡意映像檔

【資安產業動態】

國家實驗研究院與資安社群聯手舉辦CGGC網路守護者挑戰賽,生成式AI與虛實整合實體設備均列入競賽考題

國家科學及技術委員會(國科會)旗下的國家實驗研究院國家高速網路與計算中心與資安社群NDS次世代創新數位安全協會聯手,舉辦「2024 CGGC網路守護者挑戰賽(Cyber Guardian Grand Challenge)」,總共吸引近150支隊伍、500名參賽者報名,主辦單位將AI應用與虛實整合系統(Cyber-Physical Systems,CPS)導入搶旗賽(CTF),12月6日於臺南沙崙資安基地舉行決賽,結果由「海狗再打十年」隊奪冠,抱走10萬元獎金。

國家科學及技術委員會(國科會)旗下的國家實驗研究院國家高速網路與計算中心與資安社群NDS次世代創新數位安全協會聯手,舉辦「2024 CGGC網路守護者挑戰賽(Cyber Guardian Grand Challenge)」,總共吸引近150支隊伍、500名參賽者報名,主辦單位將AI應用與虛實整合系統(Cyber-Physical Systems,CPS)導入搶旗賽(CTF),12月6日於臺南沙崙資安基地舉行決賽,結果由「海狗再打十年」隊奪冠,抱走10萬元獎金。

特別的是,本次競賽他們首度注入生成式AI大型語言模型對話,在比賽中帶來新型態的互動方式,參賽者藉由與平臺對話,有機會找出隱藏的題目,並體驗生成式AI帶來的資安挑戰,例如:提示注入(prompt injection)、資料下毒(data poisoning)等。

【資安防禦措施】

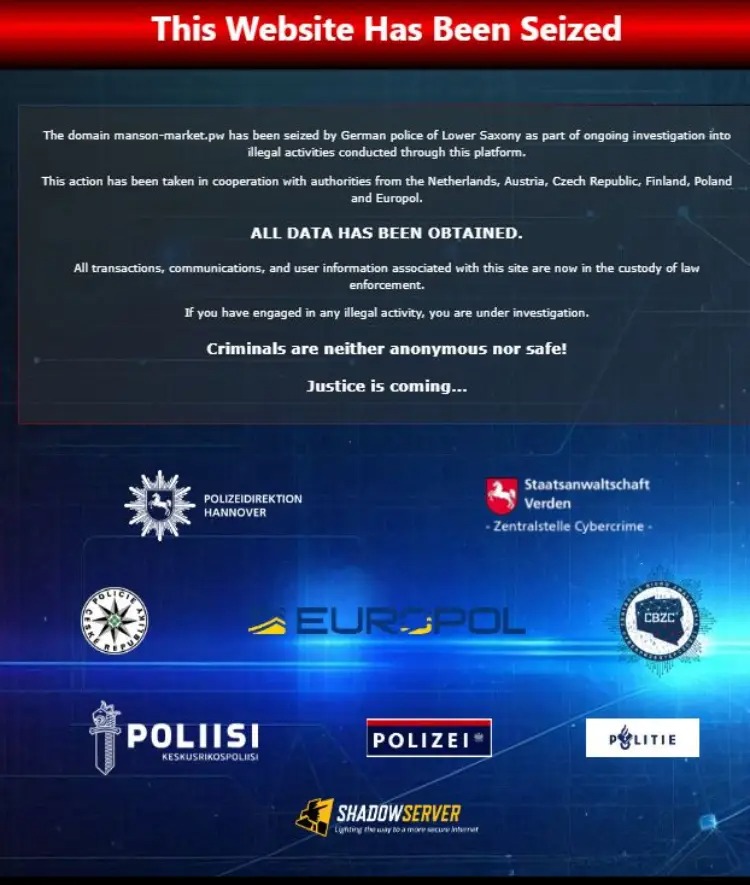

歐洲警方關閉網路犯罪市集Manson Market,逮捕兩名主要經營者

12月5日歐洲刑警組織(Europol)宣布,由德國漢諾威警察局(Polizeidirektion Hannover)、Verden檢察官辦公室(Staatsanwaltschaft Verden)帶頭的跨國執法行動當中,成功破獲網路犯罪市集Manson Market(manson-market[.]pw),總共沒收超過50臺伺服器、收集逾200 TB證據,並於德國和奧地利逮捕現年27歲、37歲的主嫌,兩人目前遭到拘留。

12月5日歐洲刑警組織(Europol)宣布,由德國漢諾威警察局(Polizeidirektion Hannover)、Verden檢察官辦公室(Staatsanwaltschaft Verden)帶頭的跨國執法行動當中,成功破獲網路犯罪市集Manson Market(manson-market[.]pw),總共沒收超過50臺伺服器、收集逾200 TB證據,並於德國和奧地利逮捕現年27歲、37歲的主嫌,兩人目前遭到拘留。

這起執法行動從2022年秋季開始,由德國、奧地利、捷克、芬蘭、荷蘭、波蘭的執法單位共同參與調查。

除此之外,執法人員還發現冒牌的線上商店網路,這些店家引誘消費者輸入付款資料,歹徒再從中截錄相關資訊並用於銷售。德國漢諾威警察局透露,約有57人受害,損失金額超過25萬歐元。

近期資安日報

【12月9日】AI模型PyPI套件Ultralytics成駭客散布挖礦軟體的管道

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09