許多軟體開發人員採用微軟提供的IDE工具Visual Studio Code(VSCode),而鎖定這些用戶的攻擊,過往通常是針對其外掛程式而來,駭客會透過試圖散播有問題的外掛,以便對開發人員下手,如今有駭客組織利用該工具內建的功能,遠端控制受害電腦。

資安業者Tinexta Cyber、SentinelOne聯手,調查中國駭客專門針對南歐大型B2B資訊科技服務供應商的攻擊行動Operation Digital Eye,並指出這些駭客的主要目標,其實是這些企業的下游公司及組織。

這波攻擊發生在今年的6月下旬至7月底,兩家資安業者很早就察覺駭客的行動,並成功阻止事態擴大,不過,他們發現攻擊者為了隱匿行蹤而運用先前未曾出現的管道,那就是:濫用開發工具VSCode的隧道(tunnel)功能。

此為該IDE工具的遠端開發機制,便於開發人員遠距執行命令、存取遠端裝置的檔案系統。由於此隧道以Azure基礎設施建置,並由經過微軟簽章的執行檔建立通道,企業大多不會刻意查驗相關的網路流量是否有資安威脅。

對於攻擊者的身分,研究人員表示,由於中國駭客彼此常交流各自使用的的作案工具,因此他們無法確定攻擊者的確切身分,但根據駭客使用的基礎設施,很有可能有中國駭客組織Storm-0866,或是Sandman APT參與其中。

針對這波攻擊行動的進行,攻擊者先是鎖定能透過網際網路存取的網頁伺服器或是資料庫,利用SQL自動注入利用工具sqlmap,得到初期的存取管道。

接著,攻擊者部署以PHP打造的Web Shell,從而遠端執行命令,或是引入其他惡意酬載。此Web Shell研究人員稱為PHPsert。

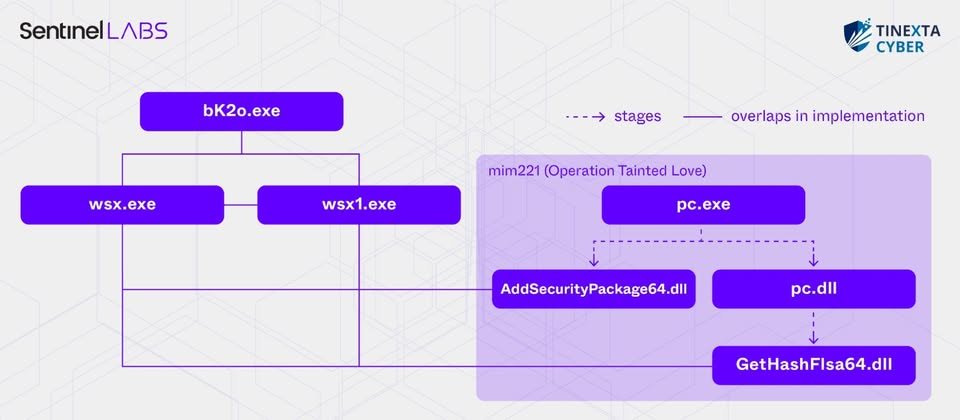

後續攻擊者進一步利用公用程式及Windows內部元件進行偵察,並透過遠端桌面連線(RDP)及雜湊傳送(pass-the-hash)手法橫向移動,過程中運用自行修改的Mimikatz,此工具被稱做mimCN。

他們成功入侵受害設備後,便會部署VSCode主程式code.exe,並利用winsw公用程式設為系統服務,接著,他們設置VSCode的隧道參數,以便後續藉此管道存取受害電腦。

研究人員指出,這種濫用VSCode隧道的攻擊手法並非首度出現,他們舉出今年9月資安業者Palo Alto Networks揭露中國駭客Mustang Panda(Stately Taurus)攻擊東南亞政府的事故為例,過程裡就使用了VSCode充當後門,但兩起事故的TTP並未出現交集,之所以出現兩起事故都濫用VSCode的情況,他們推測很有可能是不同的中國駭客之間,彼此共享攻擊技術所致。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-09