多因素驗證(MFA)已是各類應用系統相當常見的帳號保護機制,然而研究人員指出,若是配置不夠周全,很有可能讓攻擊者有機可乘。

資安業者Oasis指出,微軟的多因素驗證實作當中存在重大漏洞AuthQuake,攻擊者有機會繞過驗證流程,從而在未經授權的情況下,存取使用者帳號的各項服務,例如:Outlook.com雲端電子郵件服務、OneDrive檔案、協作平臺Teams的對話內容,以及Azure雲端服務等,由於全球有4億Office 365用戶,這項弱點的影響範圍可能相當深遠。

研究人員提及,他們利用漏洞成功通過多因素驗證流程,大約經歷一個小時,過程中完全不需要使用者互動,系統也並未對使用者發出警訊。Oasis在6月下旬向微軟通報此事,並且在雙方合作之下,先後於7月、10月緩解這項弱點。

對於這項弱點出現的地方,源於其中一種要求輸入6位數驗證碼的驗證方式。在這種驗證流程裡,使用者藉由手機上的動態密碼(OTP)產生器App,取得驗證碼並在時效內輸入,從而通過多因素驗證,照理來說,使用者若是驗證出錯超過10次,將會暫時無法登入系統。

不過,研究人員發現,由於這種驗證機制缺乏對於驗證頻率的管制,微軟甚至在提供及驗證動態密碼的過程,保留額外的時間,因此攻擊者若是藉由快速產生新的連線階段(Session),並嘗試所有可能的排列組合(100萬組),就有機會突破上述限制,成功完成動態密碼驗證。

雖然這些動態密碼存在時效限制,是以產生的時間為基礎產生,而且,App產生的密碼每30秒就會輪替。但研究人員指出,由於微軟考慮到驗證系統與使用者存取時間的差異及延遲,實際上這些驗證碼的有效時間超過30秒,經過他們的實驗,最長可以達到3分鐘,使得攻擊者有機會透過暴力破解的方法通過驗證。

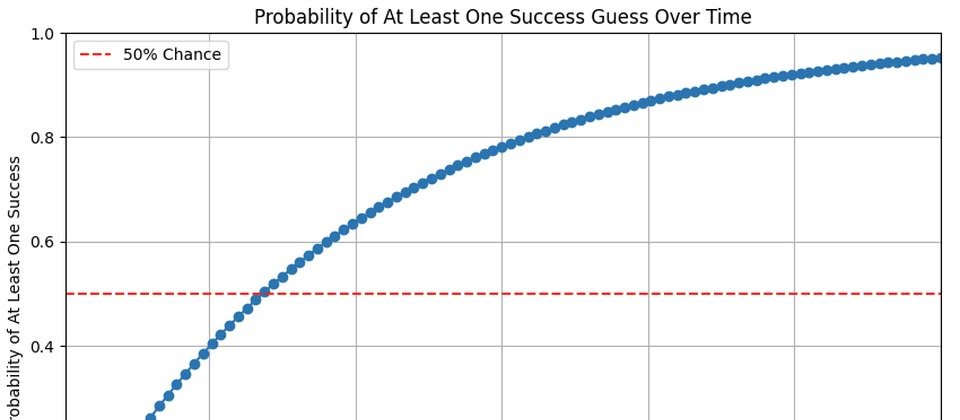

對於這樣的情況,研究人員使用特定的速率進行破解,大約有3%的機率能夠猜中動態密碼,而攻擊者實際利用AuthQuake時,很可能會開啟更多連線階段來達成目的,若是開啟24個連線階段、花費約70分鐘,此時能夠猜中動態密碼的機率達到50%。研究人員指出,他們在嘗試的過程並未遭遇任何限制。

針對這項弱點,研究人員指出,這代表光是透過限制驗證的頻率仍有所不足,系統也要對於連續登入失敗的情況進行因應,甚至應該要透過帳號鎖定的方式,來防堵上述試圖暴力破解的手法。雖然研究人員並未具體透露微軟如何緩解AuthQuake,但他們透露,一旦使用者輸入錯誤的驗證碼達到指定次數,帳號將會被封鎖長達半天的時間無法登入。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02