俄羅斯駭客鎖定烏克蘭從事網路攻擊的情況不時傳出,但有駭客組織專門利用其他駭客的工具犯案,使得相關攻擊行動難以識別其攻擊來源。

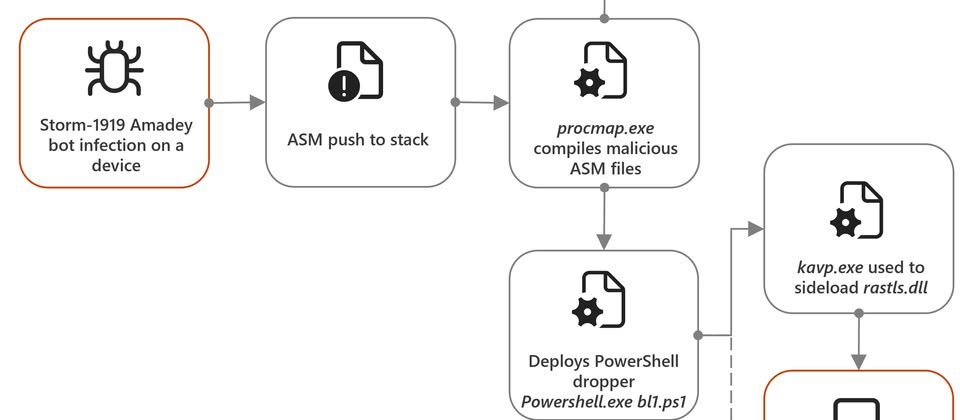

例如,微軟最近揭露俄羅斯駭客組織Turla(該公司稱為Secret Blizzard)於今年3月至4月,鎖定烏克蘭軍事行動設備的攻擊行動,就是典型的例子。這起事故當中,這些駭客並非使用自己的工具,而是利用名為Amadey的殭屍網路,並搭配另一個俄羅斯駭客組織Storm-1837的基礎設施,從事相關攻擊行動,於受害系統植入Turla自製的惡意軟體Tavdig、KazuarV2。

究竟Turla如何得到Amadey的使用權?研究人員表示他們無法確定,但推測Turla可能透過惡意軟體租用服務(Malware-as-a-Service,MaaS)掌握,或是有辦法存取能控制C2伺服器的主控臺,從而在受害設備植入PowerShell惡意程式載入工具。

針對這波攻擊,Turla先是透過釣魚郵件接觸目標,然後藉由Storm-1837的後門程式Cookbox,或是殭屍網路病毒Amadey,於受害電腦部署有效酬載。

研究人員指出,駭客透過批次作業的程式碼來進行偵察,藉此找尋目標,例如,利用星鏈系統(Starlink)連上網際網路的軍事設備,從而透過這些連網設備收集前線軍事情報。

值得留意的是,這並非Turla首度運用其他駭客工具犯案的情況,微軟上週公布該組織另一起攻擊行動,當時這些駭客運用匿稱為SideCopy、APT36、Storm-0156的巴基斯坦駭客Transparent Tribe的基礎設施,對目標電腦散布多種惡意軟體。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02