針對2週前公布的網路攻擊事故,資安業者BeyondTrust本週公布新的調查結果,指出攻擊者利用了他們近期修補的重大層級命令注入漏洞CVE-2024-12356,以及另一個中度風險的CVE-2024-12686。

值得留意的是,該公司並未在漏洞資安公告提及已遭利用的現象,但這起事故發生至今已超過半個月,不禁讓人懷疑駭客挖掘了零時差漏洞從事攻擊。

【攻擊與威脅】

資安業者BeyondTrust傳出遭到攻擊,駭客疑透過重大漏洞入侵部分SaaS環境

12月16日資安業者BeyondTrust發布資安公告,指出旗下的遠端支援(Remote Support,RS)系統、特權遠端存取(Privileged Remote Access,PRA)系統存在重大層級的命令注入漏洞CVE-2024-12356,攻擊者可發送惡意用戶端存取請求,而能在未經授權的情況下,遠端執行作業系統底層的任意命令,24.3.1版之前的所有版本都受到影響,CVSS風險評為9.8(滿分10分),如今該公司表示有人將其用於攻擊SaaS環境用戶。

同日該公司表示,根據初步調查的結果,在他們首度於8日公布的遠端支援SaaS服務資安事故裡,主動替採用雲端版本的RS及PRA用戶套用更新,這項漏洞就是CVE-2024-12356。BeyondTrust強調,他們的修補程式都是透過產品標準更新流程推送,即使是客戶內部環境建置的版本,也能在無須停機的狀態之下套用。

事隔兩天,BeyondTrust指出他們又找到攻擊者利用的另一個命令注入漏洞CVE-2024-12686,具有管理權限的攻擊者能用來注入命令,並上傳惡意檔案,CVSS風險評為6.6。該公司表示,他們於16日發布的更新已涵蓋這項漏洞的修補程式。

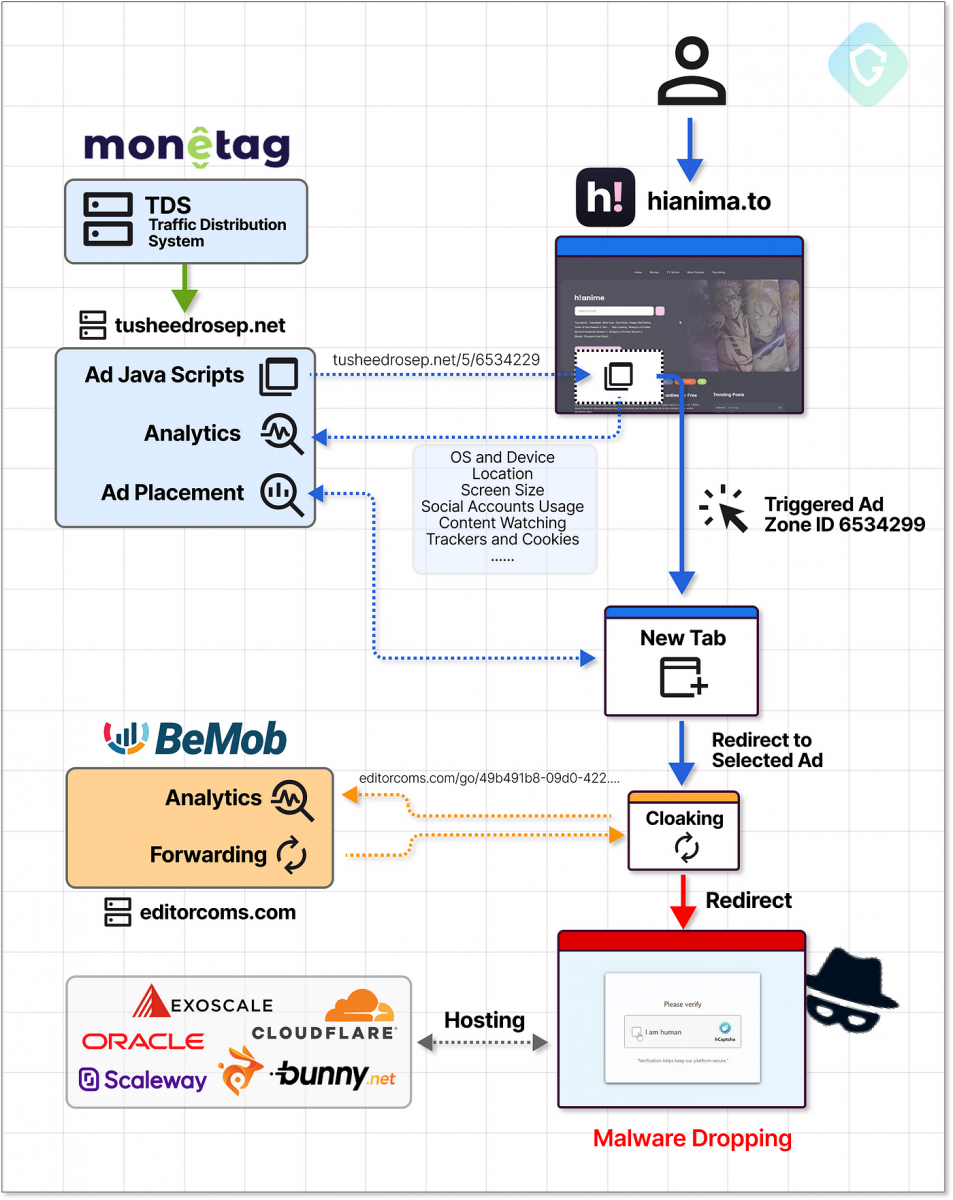

逾3千個網站被用於發動DeceptionAds攻擊,每天推送逾1百萬次惡意廣告,意圖向使用者散布竊資軟體

攻擊者濫用廣告散布惡意程式的情況不斷有事故傳出,但如今手法也變得越來越刁鑽,有駭客利用廣告追蹤服務來掩蓋意圖,導致相關資安防護機制難以察覺異狀。

攻擊者濫用廣告散布惡意程式的情況不斷有事故傳出,但如今手法也變得越來越刁鑽,有駭客利用廣告追蹤服務來掩蓋意圖,導致相關資安防護機制難以察覺異狀。

資安業者Guardio揭露大規模的冒牌Captcha圖靈驗證攻擊行動DeceptionAds,駭客藉此散布竊資軟體Lumma Stealer,從而繞過安全瀏覽(Safe Browsing)等常見的資安防護機制。而這起攻擊行動駭客接觸受害者的管道,主要是經由單一的廣告網路來進行,此網路每天散布超過100萬次廣告,並透過逾3千個內容網站引誘使用者上當。

研究人員與另一家資安業者Infoblox合作,分析重新導向鏈、經混淆處理的指令碼,以及攻擊者使用的流量分配系統(Traffic Distribution Systems,TDS),得知攻擊者濫用BeMob等廣告追蹤系統來埋藏攻擊意圖,此手法針對廣告生態圈分散的情況而來,而使得攻擊者能夠發展成大規模攻擊行動。

Niconico遭勒索軟體攻擊後續消息浮上檯面,傳出角川集團支付贖金近300萬美元

6月上旬日本知名影音共享平臺Niconico出現服務中斷的情況,隨後母公司角川集團證實旗下有多個網站同時受害,並鬆口坦承是勒索軟體攻擊,到了6月下旬,勒索軟體駭客組織Black Suit承認是他們所為,聲稱竊得約1.5 TB的內部資料。如今這起事故出現新的進展,角川集團傳出選擇向駭客低頭,在經過討價還價後支付贖金。

根據日本新聞網站共同通信社(Kyodo News)12月12日的報導,他們透過知情人士取得駭客與角川幹部之間的往來電子郵件,駭客聲稱已經收到以加密貨幣支付的贖金。

該新聞網站尋求資安業者Unknown Technologies協助,結果發現在6月有一筆298萬美元的加密貨幣交易,代表角川集團很有可能在事故發生當月就打算付錢了事。但即使如此,還是在9月傳出駭客洩露竊得資料的情況。

視訊監控系統業者京晨科技部分資訊系統遭網路攻擊,出現資料外流情形

12月19日視訊監控系統業者京晨科技於股市公開觀測站發布重大訊息,指出他們有部分資訊系統於11月11日出現異常的現象,經確認是遭受駭客攻擊,資訊及資安單位隨即啟動資安防禦與復原機制,委請外部資訊公司技術專家及系統廠商協助處理,目前系統運作已經恢復。

值得留意的是,該公司提及有部分資料外流的現象,但經過評估,這起事故並未對公司的財務、業務,以及營運造成重大影響。

其他攻擊與威脅

◆網釣攻擊HubPhish鎖定歐洲企業而來,意圖竊取Azure帳密資料

◆網路犯罪圈出現更精細分工!有人提供惡意軟體包裝服務HeartCrypt

◆駭客組織Mask鎖定拉丁美洲,發展跨平臺惡意軟體Arsenal

◆研究人員揭露TPUXtract攻擊手法,駭客可竊取AI模型

其他漏洞與修補

◆微軟資料整合服務Azure Data Factory存在漏洞Dirty DAG,整合的工作流程管理平臺Apache Airflow恐曝險

【資安防禦措施】

美國傳出打算以國家安全為由禁用TP-Link路由器,起因是這類設備被中國駭客納入殭屍網路用於攻擊行動

在研究人員揭露針對TP-Link網路設備而來的殭屍網路攻擊行動,廣泛、大量使用該廠牌設備的美國,傳出也開始著手調查,認為該廠牌設備有可能會嚴重影響國家安全。

根據12月18日華爾街日報的報導,他們取得知情人士的說法,美國司法部、商務部、國防部正著手調查TP-Link的網路設備,想確認是否會對國家安全造成危險,並表示有可能會從明年開始禁用該廠牌的路由器。

為何美國政府傳出會如此大動作調查TP-Link路由器的安全性?資安新聞網站Bleeping Computer指出,原因很有可能與中國駭客經營的殭屍網路Quad7有關。

臺美資安合作升級!臺灣首度參與美國政府CISA網路風暴資安演練

美國網路安全暨基礎設施安全局(CISA)每兩年就會舉辦的網路風暴(Cyber Storm)資安演練,自2006年首度舉辦至今邁入第9屆,本次於今年4月舉行,有11個國家、超過2,200名專家參與,但值得一提的是,臺灣首度參與這項演練盛事。

兩天前數位發展部資通安全署發布新聞稿揭露此事,他們表示,臺灣今年受邀參與Cyber Storm IX攻防演練,也是臺灣第一次參與這項由CISA舉辦的大型資安攻防演練。本次臺灣由資通安全署領軍,偕同國家資通安全研究院及國防部資通電軍指揮部共同參與,過程中我國演練團隊不僅參與事件分析,他們也納入國家資通安全通報應變中心(N-CERT)、國家資安資訊分享與分析中心(N-ISAC)的機制,發布相關警訊及情資。

近期資安日報

【12月19日】木馬程式HiatusRAT鎖定網路攝影機及DVR的已知漏洞發動攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10