本月初揭露的網釣工具包Rockstar 2FA,資安業者Trustwave指出它的前身是DadSec、Phoenix,但最近有新的調查指出,疑似即將重出江湖的Rockstar 2FA平臺網路犯罪業者,近期改為經營新的網釣工具包租用服務。

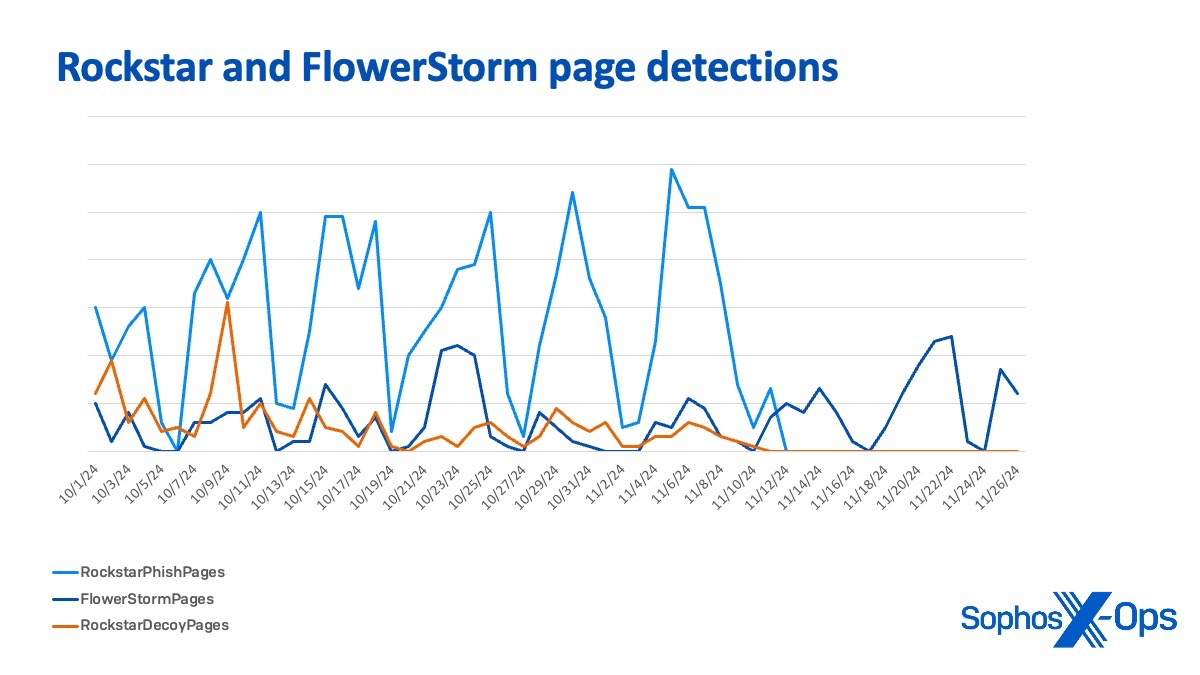

資安業者Sophos指出,他們留意到駭客一個月前開始關閉Rockstar 2FA部分基礎設施,事隔數週,名為FlowerStorm的工具包開始出現相關活動的跡象。

【攻擊與威脅】

鎖定M365帳號的網釣平臺FlowerStorm崛起,疑似Rockstar 2FA捲土重來

本月初資安業者Trustwave揭露網釣工具包Rockstar 2FA,賣家以租用型式提供買家運用(Phishing-as-a-Service,PaaS),此工具包主要的目標是使用者的Microsoft 365(M365)帳號,如今有研究人員發現,經營該網釣工具包的賣家疑似另起爐灶,再度開發另一款新的網釣工具包供打手租用。

資安業者Sophos指出,從去年11月出現的Rockstar 2FA,在今年11月活動突然變得極為安靜,根據他們的遙測資料,駭客部分的基礎設施出現停擺的情況,相關的網頁無法使用,但這些現象發生的原因並非執法單位圍剿,而是此系統後端出現異常所致。

事隔數週,研究人員發現新的網釣工具包租用服務FlowerStorm活動變得頻繁,並發現該網釣工具包與Rockstar 2FA有共通特徵,疑似源自另一個用Telegram機器人運作的網釣工具包租用服務Tycoon,因為兩者之間有許多共通功能。

資安業者TeamT5解析2024年中國APT攻擊態樣與假訊息潮流

在2024年,全球資安事件的數量持續攀升,臺灣資安公司TeamT5(杜浦數位安全)技術長李庭閣於「2024 TAS 威脅分析師高峰會」指出,根據他們的觀察,資安攻擊數量較2023年增加的比例達到兩位數,顯示攻擊者活動頻率不斷提高。特別是高活躍度的攻擊族群從去年的60個增至今年的73個,增幅超過20%。這些攻擊族群採用更多元化的攻擊技術與手段,針對不同目標展開更加精密的行動。

他指出,2024年是全球的選舉年,從中可以觀察到許多駭客組織利用深偽影片和發布假訊息的方式,企圖左右各國的選舉結果,臺灣也深受假訊息和深偽影片危害。

此外,李庭閣表示,該公司也從中國資安公司安洵(i-Soon)外洩的資料中發現,中國APT組織彼此之間有不同的競合關係,但隨著中國經濟開始衰退,過往由政府在背後提供資金支持的APT組織,在缺乏資金的前提下,也將攻擊對象從以往的國家、軍方和大型企業,開始轉向缺乏資安專業和預算的中小企業。

殭屍網路Mirai變種Hail Cock鎖定Digiever網路視訊監視設備而來,利用RCE漏洞入侵受害設備

鎖定老舊連網設備的攻擊行動層出不窮,原因是這類設備很久以前就已進入生命週期結束(EOL)的狀態,廠商不會提供更新軟體修補相關漏洞,使得攻擊者有機會持續用來發動攻擊。

例如,資安業者Akamai最近揭露的殭屍網路攻擊事故,就是典型的例子。他們發現臺廠永恒數位通訊科技(Digiever)旗下網路視訊監視設備(NVR)DS-2105 Pro遭到鎖定,攻擊者針對一項漏洞而來,藉此散布殭屍網路病毒Mirai的變種Hail Cock,其特別之處在於,駭客運用了ChaCha20、XOR演算法進行處理有效酬載,而能夠迴避資安系統偵測。

這起事故的發現,源於Akamai資安事件回應團隊(SIRT),他們在11月中旬察覺針對全球蜜罐陷阱特定URI的攻擊,當時他們初步分析認為,這是一起以Mirai為基礎的惡意軟體攻擊行動,至少從10月開始進行,過程中駭客利用一項尚未登記CVE編號的漏洞。

鎖定物聯網裝置的惡意軟體BadBox攻擊升溫,19萬臺安卓裝置遭綁架、組成殭屍網路

德國聯邦資訊安全辦公室(BSI)於12月12日表示,他們已經利用DNS陷坑(Sinkholing)的手段,中斷惡意程式BadBox的運作,並透露該國至少有3萬臺設備受害,但其他國家是否也出現災情?有研究人員公布新的調查結果。

德國聯邦資訊安全辦公室(BSI)於12月12日表示,他們已經利用DNS陷坑(Sinkholing)的手段,中斷惡意程式BadBox的運作,並透露該國至少有3萬臺設備受害,但其他國家是否也出現災情?有研究人員公布新的調查結果。

這些遭到BadBox感染的設備形成殭屍網路,主要是被駭客用來用作非法代理伺服器,或是遠端程式碼安裝攻擊、帳號濫用、廣告詐欺。在前一波攻擊行動裡,一度有多達7.4萬臺裝置遭到綁架,在相關活動被阻斷後似乎就銷聲匿跡,然而,實際上並非如此,相關活動不僅持續進行,而且規模更大,殭屍網路的用途也變得更為廣泛。

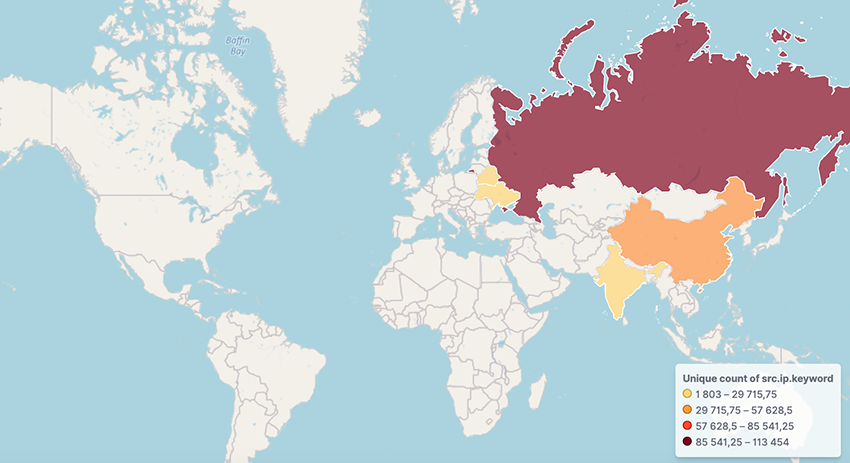

資安業者BitSight指出,他們近期找到BadBox新的基礎設施,進一步進行遙測發現,駭客控制了超過19.2萬臺安卓裝置,而且,這個數字目前仍持續增加當中。值得留意的是,這些遭感染的裝置當中,大部分是研究人員過往不曾遇到的型號,例如Yandex 4K QLED智慧電視、海信(Hisense)智慧型手機T963。

其他攻擊與威脅

◆間諜軟體供應商NSO Group利用WhatsApp零時差漏洞入侵逾1,400臺行動裝置

◆跨平臺勒索軟體NotLockBit鎖定Windows、macOS電腦而來

◆英國AI開發平臺Builder.ai資料庫配置不當,曝露300萬筆記錄資料

其他漏洞與修補

◆Apache基金會修補網頁伺服器元件Tomcat遠端程式碼執行漏洞

◆WordPress外掛WPLMS、VibeBP存在7項重大漏洞

【資安防禦措施】

中國駭客鎖定電信業發動大規模攻擊,CISA呼籲高風險用戶應改用支援E2EE的加密通訊軟體因應

今年10月底美國聯邦調查局(FBI)與網路安全暨基礎設施安全局(CISA)證實,中國資助的駭客非法存取美國的電信基礎設施,後續11月中旬他們確認這些駭客竊取用戶的通訊記錄資料,且針對參與政府及政治事務的特定人士,滲透私人通訊內容,究竟這些被鎖定的人們該如何自保?近期CISA給出了解方。

12月18日CISA發布行動通訊最佳實作指引(Best Practice Guidance for Mobile Communications),並表明這些指引內容就是針對前述中國駭客相關攻擊行動進行回應,適用於攻擊者可能會高度感到興趣的人士,例如:政府機關的高層。

當中最受到關注的部分,就是建議人們改用Signal這類實作全程加密(E2EE)的加密通訊軟體,來對他人進行通訊,CISA提及用戶挑選這類通訊軟體的必要條件,是至少有針對iOS和安卓作業系統實作全程加密,使得用戶能夠在不同平臺之間進行安全的通訊。

近期資安日報

【12月23日】羅馬尼亞駭客組織Diicot再度利用Linux主機挖礦

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10