最近幾年旅館集團萬豪國際(Marriott International)傳出多起資料外洩事故,至少超過3.4億旅客資料外洩,美國聯邦交易委員會(FTC)在經過調查後於10月提告,如今這起事件有了新的進展。

FTC根據當時要求達成和解的條件,正式下令該集團與旗下子公司(Starwood Hotels & Resorts)必須導入完善的資安方案,來避免類似的大規模資料外洩事故再度重演。

【攻擊與威脅】

萬豪國際及其子公司喜達屋因近年大規模資料外洩事故遭起訴,美國政府下令要求改善資安

12月20日美國聯邦交易委員會(FTC)下令,要求旅館業者萬豪國際(Marriott International)及其子公司喜達屋(Starwood Hotels & Resorts)導入完善的資安方案,換得和解導致超過3.4億旅客資料外洩的官司。

FTC針對2014年到2020年期間,萬豪國際及喜達屋連鎖飯店旗下發生多起大規模資料外洩事故,在今年10月提起告訴,其中3起事件影響顧客人數超過3.44億。FTC指控飯店方面謊稱具備合理和適當的資料安全防護,事實上並非如此,因而導致至少3起個資外洩事故,而讓大量顧客資料,包括護照資料、支付卡號、客戶的忠誠會員編號等落入駭客手上。

FTC要求兩家飯店業者建立完整的資安計畫,保護顧客個資、只在合理必要範圍內保留顧客個資,並在網頁上加入連結,允許顧客要求刪除其電子郵件信箱和忠誠會員帳號相關的資料。萬豪酒店還必須在客戶要求時,檢視並回復遭竊取的忠誠回饋點數。本命令宣布當天生效,要求兩家業者要在180天內完成實作,最後期限為2025年6月17日。

Python惡意套件Zebo與Cometlogger被用於供應鏈攻擊,竊取帳密資料

Fortinet的安全研究團隊近日發現兩款隱藏惡意行為的Python套件,分別為Zebo-0.1.0與Cometlogger-0.1。這兩個套件表面看起來只是普通的開源程式碼,實則內含多種惡意功能,突顯了開源軟體供應鏈攻擊日益增加的資安威脅。

Fortinet的安全研究團隊近日發現兩款隱藏惡意行為的Python套件,分別為Zebo-0.1.0與Cometlogger-0.1。這兩個套件表面看起來只是普通的開源程式碼,實則內含多種惡意功能,突顯了開源軟體供應鏈攻擊日益增加的資安威脅。

研究人員指出,Zebo-0.1.0的惡意功能包括鍵盤記錄、螢幕擷取、資料外洩與持久性機制設置。該惡意套件利用了如pynput與ImageGrab等合法Python函式庫,結合混淆技術來隱藏其真正意圖。Zebo程式會在用戶的電腦上記錄所有鍵盤輸入並定期截取螢幕畫面,這些資料隨後被上傳至遠端伺服器。值得注意的是,Zebo藉由設置系統啟動時自動執行機制來實現持久性,確保惡意行為能夠持續執行。

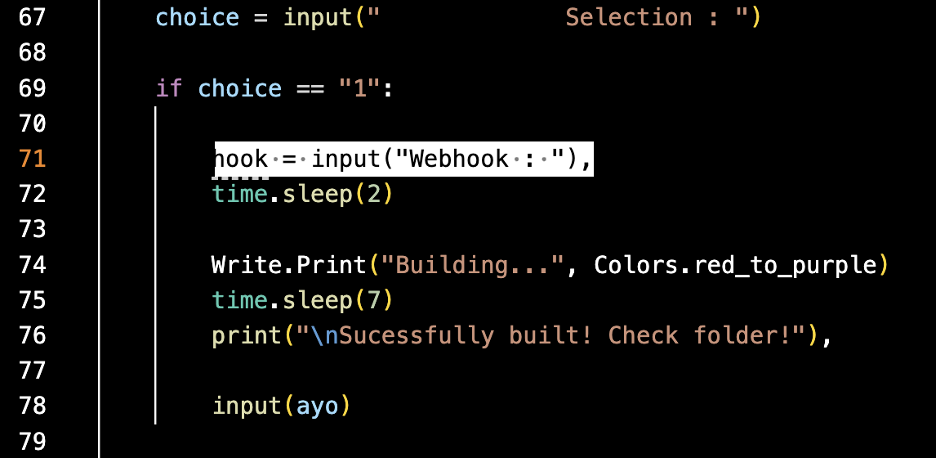

另一款惡意套件Cometlogger-0.1則更加複雜且危險,其功能涵蓋動態檔案修改、Webhook注入、資訊竊取與反虛擬機器檢測等。

針對5年前間諜軟體供應商NSO Group被控利用WhatsApp零時差漏洞入侵逾1,400臺行動裝置,美國法院判決WhatsApp勝訴

2019年10月Meta旗下與即時通訊軟體WhatsApp傳出對以色列間諜軟體公司NSO Group提告,控訴該公司提供賣家的間諜軟體Pegasus,於當年4月至5月利用零時差漏洞CVE-2019-3568,滲透約1,400臺行動裝置。如今判決出爐,NSO Group利用WhatsApp零時差漏洞的行為,美國聯邦法院認定違反當地與駭客有關的法律。

對此,WhatsApp負責人Will Cathcart表示,這項判決是隱私的巨大勝利,他們堅信間諜軟體公司必須對非法行為負責。

究竟這波利用零時差漏洞的事故造成多少損害?目前仍不得而知。資深科技法律顧問Natalia Krapiva指出,陪審團將在明年3月3日開庭,進行相關的判決。

其他攻擊與威脅

◆網釣工具包WikiKit鎖定汽車、製造、醫療而來,佯稱是受害者所屬企業來發動攻擊

◆以Python打造的竊資軟體NodeStealer針對臉書廣告管理員而來

【漏洞與修補】

Apache基金會修補網頁伺服器元件Tomcat遠端程式碼執行漏洞

12月17日Apache基金會發布網頁伺服器系統Tomcat更新11.0.2、10.1.34、9.0.98版,當中修補重大層級的遠端程式碼執行(RCE)漏洞CVE-2024-50379,事隔3日,他們再度發布資安公告指出,上述版本出現修補不完整的現象,呼籲IT人員要儘速採取行動。

CVE-2024-50379是涉及檢查時間及使用時間(TOCTOU)的弱點,發生在Tomcat編譯JSP的過程,並在預設的servlet啟用寫入功能(非預設組態)的情況下,攻擊者有機會藉由對相同檔案同時上傳及下載的情況下,繞過Tomcat的檢查,此時上傳的檔案會被視為JSP程式,從而導致遠端任意執行程式碼的資安風險,CVSS風險評為9.8(滿分10分)。

12月20日Apache基金會再度發布公告,他們發現上述新版程式修補並不完整,並將這項弱點登記為CVE-2024-56337。特別的是,該基金會並非再度發布新版軟體予以修補,而是要求用戶必須調整Java元件的部分組態來因應。

控管Unix與Linux系統的開源套件Webmin有重大漏洞,一般帳號可趁機偷用root權限執行惡意命令

漏洞懸賞專案Zero Day Initiative(ZDI)指出,伺服器網頁管理主控臺Webmin的CGI元件存在命令注入漏洞CVE-2024-12828,一旦攻擊者成功利用,就有機會遠端於Webmin執行任意程式碼,CVSS風險評分為9.9(滿分10分),這項漏洞研究人員今年3月向開發團隊通報,Webmin隔月發布2.111版修補,並指出2.105以下的版本都有可能曝險。

研究人員提及,這項弱點發生的原因,在於Webmin處理CGI請求的過程,從而導致使用者提供的字串被用於執行系統呼叫之前,並未經過適當的驗證,使得攻擊者有機會以root權限執行任意程式碼。

但攻擊者利用這項漏洞存在必要條件,那就是必須在通過身分驗證的狀態下才能觸發漏洞。

其他漏洞與修補

◆西門子UMC元件存在重大漏洞,攻擊者有機會遠端執行任意程式碼

◆Rockwell能源控制監視器PowerMonitor存在重大漏洞,攻擊者有機會取得工控環境的存取權限

【資安產業動態】

台北市電腦商業同業公會頒發2024資安精品獎,6項產品及服務獲獎

台北市電腦公會主辦資安精品獎,吸引超過30家資安業者參與,經評選後15家進入決審,最終結果於12月24日公布,有6家資安公司獲獎。這些得獎的公司及產品服務分別為:

台北市電腦公會主辦資安精品獎,吸引超過30家資安業者參與,經評選後15家進入決審,最終結果於12月24日公布,有6家資安公司獲獎。這些得獎的公司及產品服務分別為:

卓越獎:睿控網安SageOne

領航獎:來毅數位Keypasco ZTNA、中華資安國際紅隊演練服務

創新獎:杜浦數位TeamT5威脅偵測應變代管服務、奧義智慧XCockpit EASM外部資產曝險管理、兆勤科技USG FLEX 200HP

近期資安日報

【12月24日】鎖定M365帳號的網釣工具包FlowerStorm現身

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10